ESET APT Activity Report poskytuje pravidelný přehled zjištění společnosti ESET o aktivitách skupin zaměřených na pokročilé přetrvávající hrozby. Aktuální vydání mapuje období od října 2023 do konce března 2024.

Co jsou APT skupiny?Skupiny zaměřující se na pokročilé přetrvávající hrozby (Advanced Persistent Threats – APT) jsou seskupení útočníků, obvykle z řad státních organizací nebo organizací, které pracují na objednávku států. Zaměřují se na cílené a sofistikované kybernetické operace ve snaze proniknout do systémů vysoko postavených cílů (vládní organizace, korporace) a nepozorovaně v nich zůstat delší dobu. Činí tak většinou za účelem dlouhodobé kybernetické špionáže a odcizení citlivých údajů. APT skupiny disponují širokou škálou poznatků, pokročilými nástroji a technikami, díky nimž dokáží zneužívat zero-day zranitelnosti. |

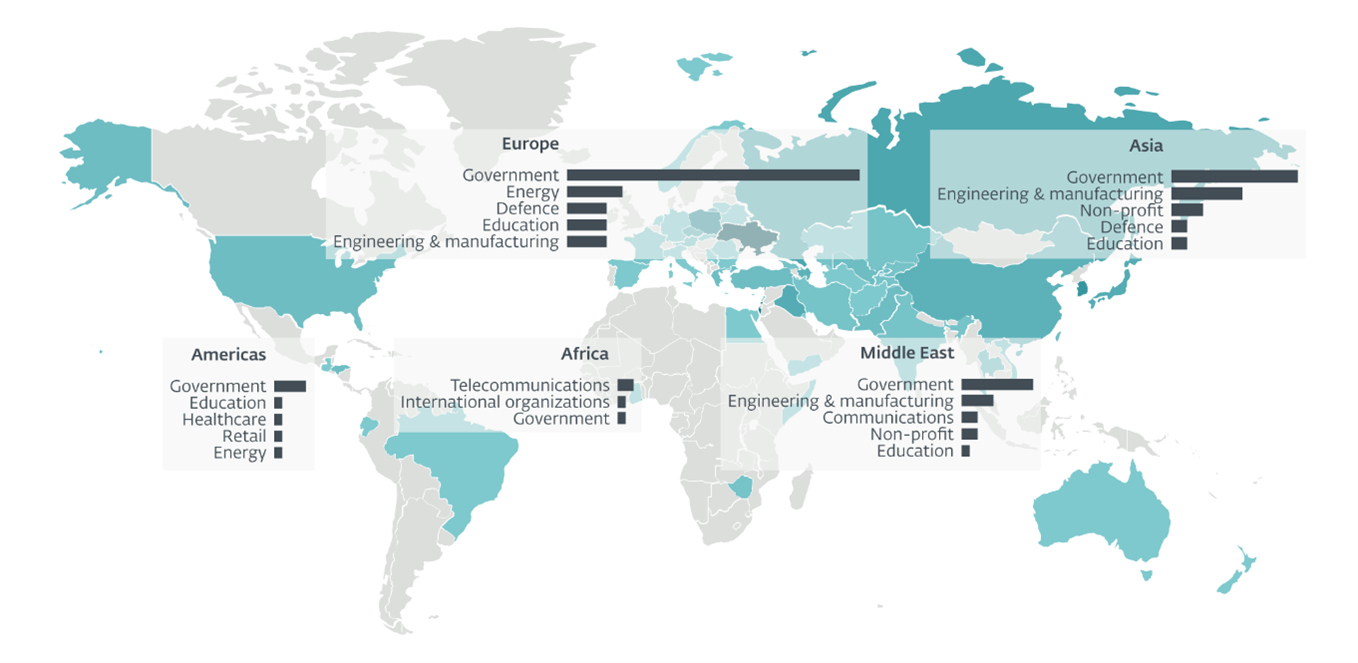

V aktuální zprávě na sebe upozornily APT skupiny napojené na Írán, které zvýšily svou aktivitu proti Izraeli po útoku vedeném Hamásem v říjnu 2023 a během probíhající války v Gaze. Skupiny napojené na Rusko se zaměřily na špionáž v rámci Evropské unie a pokračovaly v útocích proti Ukrajině. Útočníci napojení na Čínu využívali zranitelnosti v softwaru a veřejně přístupných zařízeních jako jsou např. VPN a firewally.

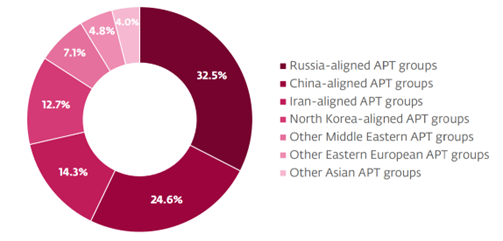

Hlavním cílem většiny útočných kampaní byly vládní organizace a nejvíce útoků pocházelo ve sledovaném období od skupin napojených na Rusko. Nejčastější technikou, kterou útočné skupiny používaly k prvotnímu průniku do organizací, byl spearphishing.

“Za sledované období jsme viděli, že nejvíce útoků pocházelo od skupin, které jsou napojeny na Rusko. Jejich cílem je především Ukrajina, kde nejvíce operují dvě nechvalně proslulé APT skupiny – Gamaredon, která je aktuálně na Ukrajině nejvíce aktivní, a Sandworm, která dlouhodobě cílí především na ukrajinskou energetickou infrastrukturu,” říká Robert Šuman, vedoucí výzkumné pobočky společnosti ESET v Praze.

Ruskem podporované skupiny využívají převážně spearphishingové e-maily k získání počátečního přístupu do sítí svých obětí. Již v říjnu 2023 proběhla spearphishingová kampaň proti ukrajinské obranné společnosti a v listopadu 2023 útoky cílily na agenturu Evropské unie. Cílem obou kampaní bylo ukrást přihlašovací údaje k účtům Microsoft Office 365. Při podrobnějším zkoumání ESET odhalil v tomto případě také doménová jména odkazující na zesnulého opozičního vůdce Alexeje Navalného.

Od konce února 2024 pozoroval ESET vlnu spearphishingových e-mailů zaměřených na evropské vládní instituce. Jejich prostřednictvím se útočníci snažili využít zranitelnost CVE-2024-21413 v aplikaci Outlook, známou také jako bezpečnostní chybu Moniker Link.

Po útoku na Izrael vedeném Hamásem v říjnu 2023 jsme zaznamenali výrazný nárůst aktivity skupin, které se hlásí k Íránu. Konkrétně skupiny MuddyWater a Agrius přešly od svého předchozího zaměření na kybernetickou špionáž, respektive ransomware, k agresivnějším strategiím zahrnujícím zprostředkování přístupu a útoky s dopadem (např. pomocí wiperů).

Primárním způsobem počátečního přístupu k obětem byly phishingové e-maily se škodlivým odkazem, který po kliknutí stáhne nástroj pro vzdálený přístup (RAT), označovaný také jako nástroj pro vzdálenou správu a monitorování (RMM). Méně častou, ale stejně úspěšnou taktikou počátečního přístupu byl phishingový e-mail s přiloženým dokumentem, který obsahuje škodlivý odkaz, po jehož otevření se stáhne stejný nebo podobný RAT/RMM. Tento dodatečný krok přidala skupina MuddyWater na konci prvního čtvrtletí roku 2024, pravděpodobně proto, aby se vyhnula detekci při používání první metody, o které veřejně informovala společnost Proofpoint.

Skupina POLONIUM spojovaná se zájmy Hizballáhu nadále vyvíjí škodlivý kód v jazyce Python. V listopadu 2023 použila zadní vrátka MegaPy nakódovaná právě v Pythonu, aby pronikla do čtyř izraelských organizací z odvětví technologií a sociálních služeb.

Aktivity skupin OilRig a Ballistic Bobcat mezitím zaznamenaly pokles, což naznačuje strategický posun k nápadnějším a „hlasitějším“ operacím zaměřeným na Izrael.

Skupiny napojené na Severní Koreu se nadále zaměřovaly na letecké a obranné společnosti a na odvětví kryptoměn. Svoje útočné kampaně vylepšily prováděním útoků na dodavatelský řetězec, vývojem programů k instalování trojanizovaného softwaru, nových kmenů malwaru a zneužíváním softwarových zranitelností.

Jak vypadají útoky skupin podporovaných KLDR si poslechněte v podcastu TruePositive:

Kromě veřejné zprávy ESET APT Activity Report poskytuje společnost ESET také podrobnější zprávu ESET APT Report PREMIUM určenou pro organizace zaměřené na ochranu občanů, kritické infrastruktury nebo vysoce cenných aktiv před kybernetickými útoky vedenými kyberzločinci a národními státy.

Zpráva poskytuje podrobné technické informace a pravidelné aktualizace o činnosti konkrétních APT skupin. Více informací o službách ESET Threat Intelligence naleznete na této stránce.