ESET APT Activity Report poskytuje pravidelný přehled společnosti ESET o aktivitách skupin zaměřených na pokročilé přetrvávající hrozby. Aktuální vydání mapuje období od dubna 2024 do konce září 2024.

Co jsou APT skupiny?Skupiny zaměřující se na pokročilé přetrvávající hrozby (Advanced Persistent Threats – APT) jsou seskupení útočníků, obvykle z řad státních organizací nebo organizací, které pracují na objednávku států. Zaměřují se na cílené a sofistikované kybernetické operace ve snaze proniknout do systémů vysoko postavených cílů (vládní organizace, korporace) a nepozorovaně v nich zůstat delší dobu. Činí tak většinou za účelem dlouhodobé kybernetické špionáže a odcizení citlivých údajů. APT skupiny disponují širokou škálou poznatků, pokročilými nástroji a technikami, díky nimž dokáží zneužívat zero-day zranitelnosti. |

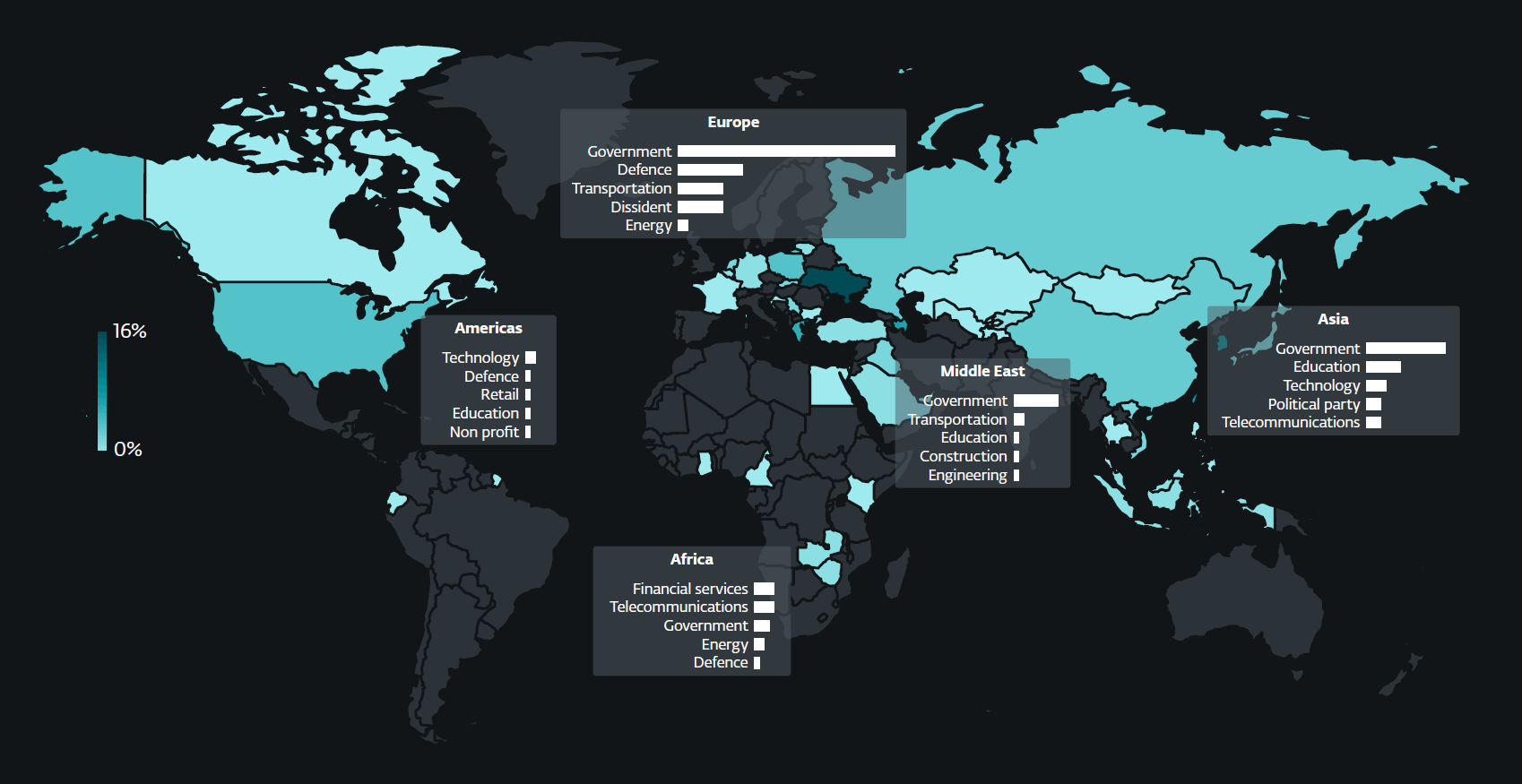

Podle nejnovějších zjištění kyberbezpečnostních expertů společnosti ESET na sebe za sledované období nejvíce upozornily APT skupiny napojené na Čínu a Írán. APT skupina MirrorFace, která je podporována Čínou, poprvé zacílila také na organizaci v rámci Evropské unie věnující se diplomatickým vztahům. APT skupiny s konexemi na Írán zase využívaly své schopnosti k diplomatické špionáži. Aktuální zpráva se také věnuje napadení Polské antidopingové agentury skupinou FrostyNeighbor napojené na Bělorusko a aktivitám Ruskem podporovaných skupin.

Bezpečnostní experti z ESETu zaznamenali v uplynulém období významné rozšíření zacílení skupiny MirrorFace. Skupina se obvykle zaměřuje hlavně na japonské organizace. Podle posledních zjištění ale nově rozšířila své operace také na evropský prostor, kde se konkrétně zaměřila na jednu organizaci v Evropské unii, která se věnuje diplomatickým vztahům. Podle expertů z ESETu však skupina nadále upřednostňuje své japonské cíle. Významným geopolitickým partnerem Číny se v posledních letech stala Afrika a skupiny podporované Čínou rozšířily své aktivity i na tomto kontinentu.

APT skupiny napojené na Čínu stále více spoléhají na multiplatformní virtuální privátní síť SoftEther VPN, která funguje jako open-source software. Slouží jim pro udržení přístupu k sítím svých obětí.

„Pokud jde o skupiny spojované s Čínou, zaznamenali jsme rozsáhlé využívání virtuální privátní síťě SoftEther VPN u skupiny Flax Typhoon a také jsme zpozorovali, jak skupina Webworm přestala využívat pokročilý backdoor právě aby se přiklonila k používání SoftEther VPN Bridge na zařízeních patřícím vládním organizacím v EU. Také APT skupina GALLIUM nasazuje servery SoftEther VPN u svých afrických obětí z řad telekomunikačních operátorů. Poprvé jsme také zaznamenali, jak skupina MirrorFace zacílila na organizaci v Evropské unii, což je region, který zůstává ohniskem zájmu především několika skupin napojených na Čínu, Severní Koreu a Rusko,“ říká Robert Šuman, vedoucí pražské výzkumné pobočky společnosti ESET.

Jak vypadají útoky Čínou podporovaných skupin? A je mezi cíli také Česká republika? Poslechněte si díl podcastu TruePositive s Robertem Šumanem, který je věnovaný právě čínským APT skupinám.

APT skupiny napojené na Rusko často cílily na webmailové servery, jako jsou Roundcube a Zimbra. Využívaly k tomu obvykle spearphishingové e-mailové kampaně, prostřednictvím kterých zneužili známé XSS zranitelnosti. Kromě toho, že skupina Sednit nadále cílila na vládní, akademické a obranné organizace a instituce po celém světě, bezpečnostní experti identifikovali také další skupinu napojenou na Rusko, GreenCube, která se zaměřila na krádeže e-mailových zpráv prostřednictvím XSS zranitelností ve službě Roundcube.

Řada dalších skupin napojených na Rusko se nadále zaměřovala na Ukrajinu. Obávaná APT skupina Gamaredon nasadila rozsáhlé spearphishingové kampaně a přepracovala své nástroje zneužitím aplikací Telegram a Signal. Skupina Sandworm pak využívala svůj nový backdoor pro operační systém Windows, který pojmenovala WrongSens. V rámci Ukrajiny byly skupiny napojené na Rusko nadále nejaktivnější. Snaží se sílit svůj vliv na vládní subjekty, obranný sektor a základní služby, jako je energetika, zásobování vodou a teplem.

Experti z ESETu analyzovali také napadení a únik dat z Polské antidopingové agentury. Ta byla pravděpodobně kompromitována aktérem, který zprostředkoval počáteční přístup, a poté jej sdílel se skupinou FrostyNeighbor napojenou na Bělorusko. Jedná se o skupinu, která stojí také za dezinformačními kampaněmi kritickými vůči NATO.

Experti během monitorování globálních kybernetických rizik objevili také náznaky, že skupiny napojené na Írán mohou využívat své kybernetické schopnosti k podpoře diplomatické špionáže a potenciálně i vojenských operací. Kompromitovaly například několik finančních služeb v Africe, která je pro Írán geopoliticky důležitá.

Kyberšpionáž byla vedena z jejich strany proti Iráku a Ázerbájdžánu, sousedním zemím, se kterými má Írán složité vztahy. V případě Izraele se zase o něco více zaměřily na své působení v oblasti dopravního sektoru. Navzdory tomuto zdánlivě úzkému geografickému zaměření si skupiny napojené na Írán udržely také globální fokus – dále sledovaly například diplomaty ve Francii a vzdělávací organizace v USA.

Na Středním východě také několik skupin napojených na Írán pokračovalo v útocích na vládní organizace, přičemž nejvíce postiženou zemí byl Izrael.

Skupiny napojené na Severní Koreu pokračovaly ve svém úsilí odcizit svým obětem finanční prostředky, a to jak tradiční měny, tak kryptoměny. Skupiny pokračovaly v útocích na obranné a letecké společnosti v Evropě a USA, stejně jako na vývojáře kryptoměn, think tanky a nevládní organizace. Jedna z nich, APT skupina Kimsuky, začala zneužívat soubory Microsoft Management Console, které obvykle používají správci systémů, lze je ale využít ke spuštění jakéhokoli příkazu v operačním systému Windows. Kromě toho několik skupin často ve sledovaném období zneužívalo populární cloudové služby – například Google Drive nebo Microsoft OneDrive.

V Asijském prostoru se kyberšpionážní kampaně nadále zaměřují především na vládní organizace. Ze závěrů zprávy APT Activity Report však vyplývá, že panuje jejich zvýšený zájem také o vzdělávací sektor, zejména o výzkumníky a akademiky zaměřené na Korejský poloostrov a jihovýchodní Asii. Za tímto posunem stojí APT skupiny spojené se zájmy Číny a Severní Korey. Lazarus, jedna z nechvalně proslulých skupin napojených na Severní Koreu, pokračovala také v útocích na instituce a organizace po celém světě, a to hlavně ve finančním a technologickém sektoru.

Kromě veřejné zprávy ESET APT Activity Report poskytuje společnost ESET také podrobnější zprávu ESET APT Report PREMIUM určenou pro organizace zaměřené na ochranu občanů, kritické infrastruktury nebo vysoce cenných aktiv před kybernetickými útoky vedenými kyberzločinci a národními státy.

Zpráva poskytuje podrobné technické informace a pravidelné aktualizace o činnosti konkrétních APT skupin. Více informací o službách ESET Threat Intelligence naleznete na této stránce.