Zpráva o kybernetických hrozbách ESET Threat Report H1 2024 shrnuje klíčové statistiky z detekčních systémů a důležitá zjištění bezpečnostních analytiků společnosti ESET. Nejnovější zpráva mapuje období od prosince 2023 do května 2024.

V uplynulých šesti měsících se dynamicky vyvíjela situace v oblasti finančních hrozeb pro Android, ať už jde o škodlivý software, který se snaží získat finanční prostředky obětí z mobilního bankovnictví, tradiční bankovní malware nebo cryptostealery.

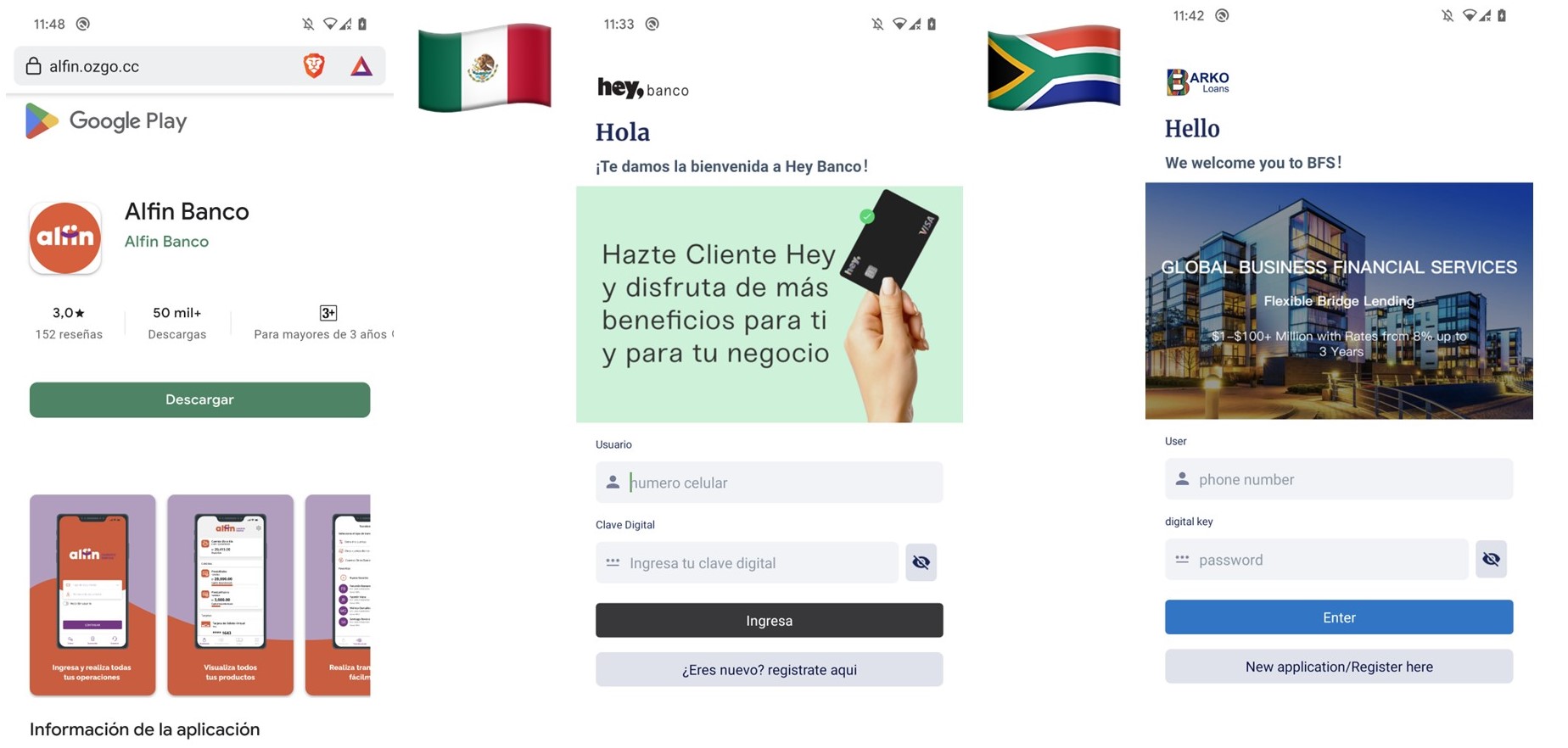

Nováčkem na této scéně je GoldPickaxe, mobilní malware schopný krást údaje k rozpoznávání obličeje a vytvářet z nich deepfake videa, která útočníkům slouží k ověřování podvodných finančních transakcí. GoldPickaxe má verze pro Android i iOS a zaměřuje se prostřednictvím lokalizovaných škodlivých aplikací na oběti v jihovýchodní Asii. Při výzkumu této rodiny malwaru ESET zjistil, že další verze škodlivého kódu GoldPickaxe pro Android, nazvaná GoldDiggerPlus, aktivně cílila na oběti v Latinské Americe a Jižní Africe.

Starší verze škodlivého kódu GoldDigger z června 2023 dokáže zneužít přístupové služby systému Android k získávání osobních údajů, krádeži přihlašovacích údajů do bankovních aplikací, zachycení SMS zpráv a dalším akcím. GoldDiggerPlus má stejné funkce, a navíc umožňuje útočníkům volat svým obětem v reálném čase. Když oběť klepne na tlačítko zákaznického servisu v rámci škodlivé aplikace, malware se pokusí spojit s dostupným členem gangu a vytváří tak iluzi, že se jedná o skutečné zákaznické centrum.

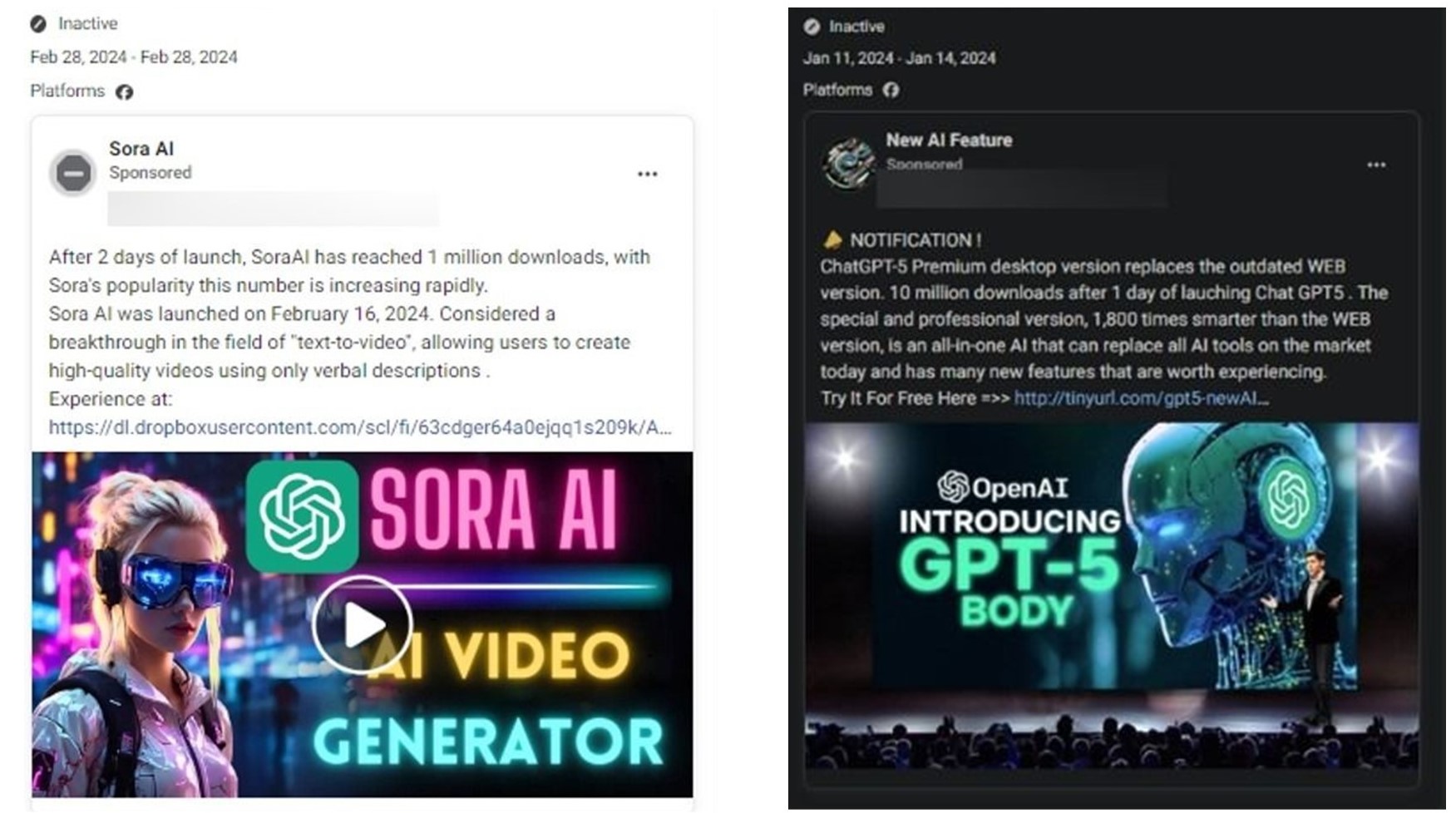

Aktuálním trendem ve světě je zneužívání jmen nástrojů generativní umělé inteligence. V první polovině roku 2024 se v jejich napodobeninách objevoval škodlivý kód Rilide Stealer, který zneužíval jména AI asistentů jako je Sora od OpenAI a Gemini od Googlu.

V jiné útočné kampani se ve falešné desktopové aplikaci Midjourney pro Windows skrýval infostealer Vidar. Navíc v době útoků tento AI nástroj pro generování obrázků oficiální desktopovou aplikaci nenabízel. Falešné aplikace se šířily prostřednictvím reklam na Facebooku, skupin na Telegramu a fór na dark webu.

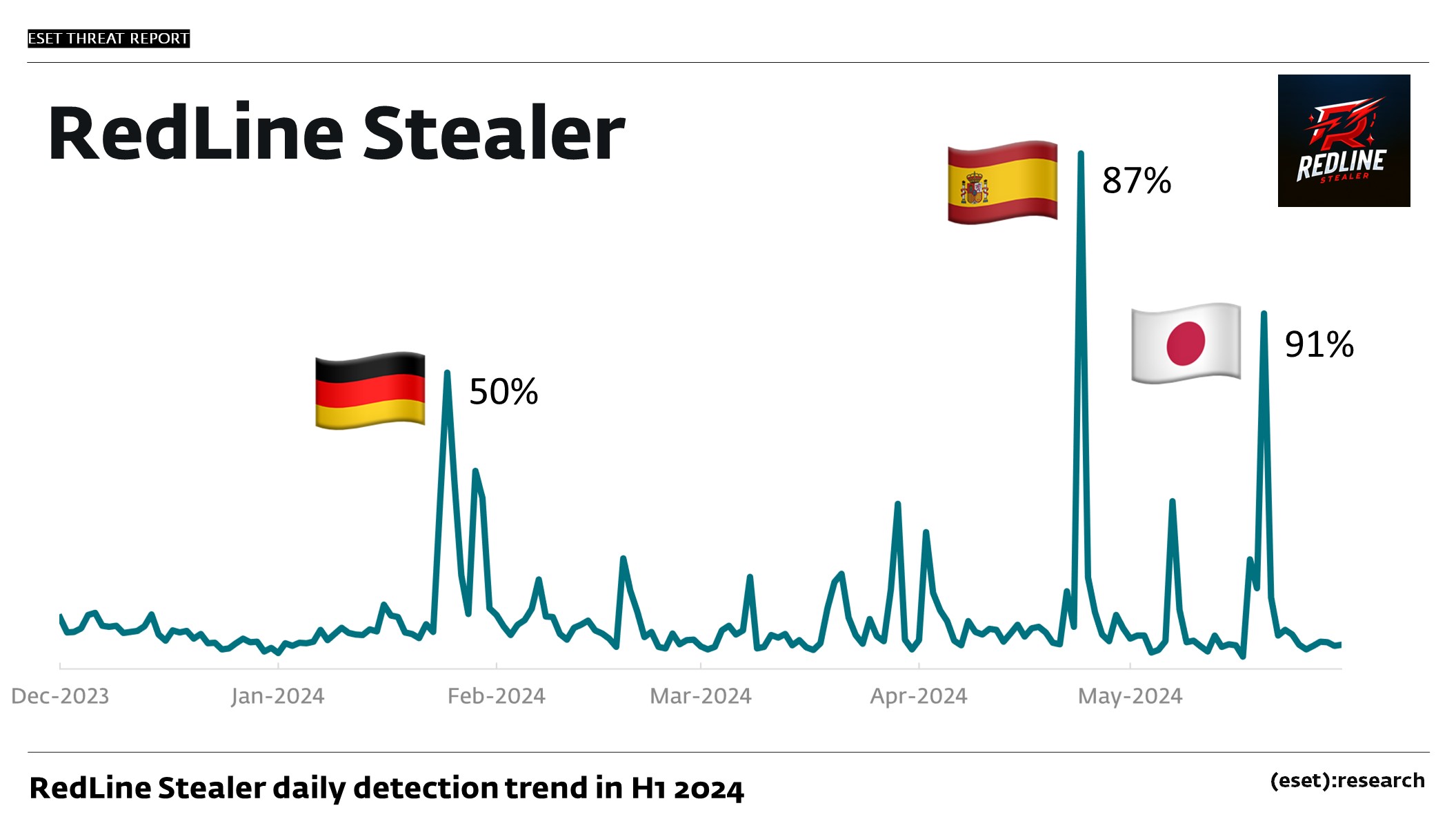

Obětmi kyberútočníků se stali také herní nadšenci, kterým jejich oblíbenou zábavu zkazila přítomnost infostealerů. Infostealery jako Lumma Stealer a RedLine Stealer se objevily v některých cracknutých videohrách a herních cheatech používaných v online hrách pro více hráčů.

RedLine Stealer zaznamenal v 1. pololetí 2024 několik prudkých nárůstů detekce, které byly způsobeny jednorázovými kampaněmi ve Španělsku, Japonsku a Německu. Ačkoli tento "infostealer jako služba" zažil pád v roce 2023 a zdá se, že již není aktivně vyvíjen, nedávné vlny jeho útoků byly tak významné, že detekce v 1. pololetí 2024 o třetinu překonaly detekce z 2. pololetí 2023.

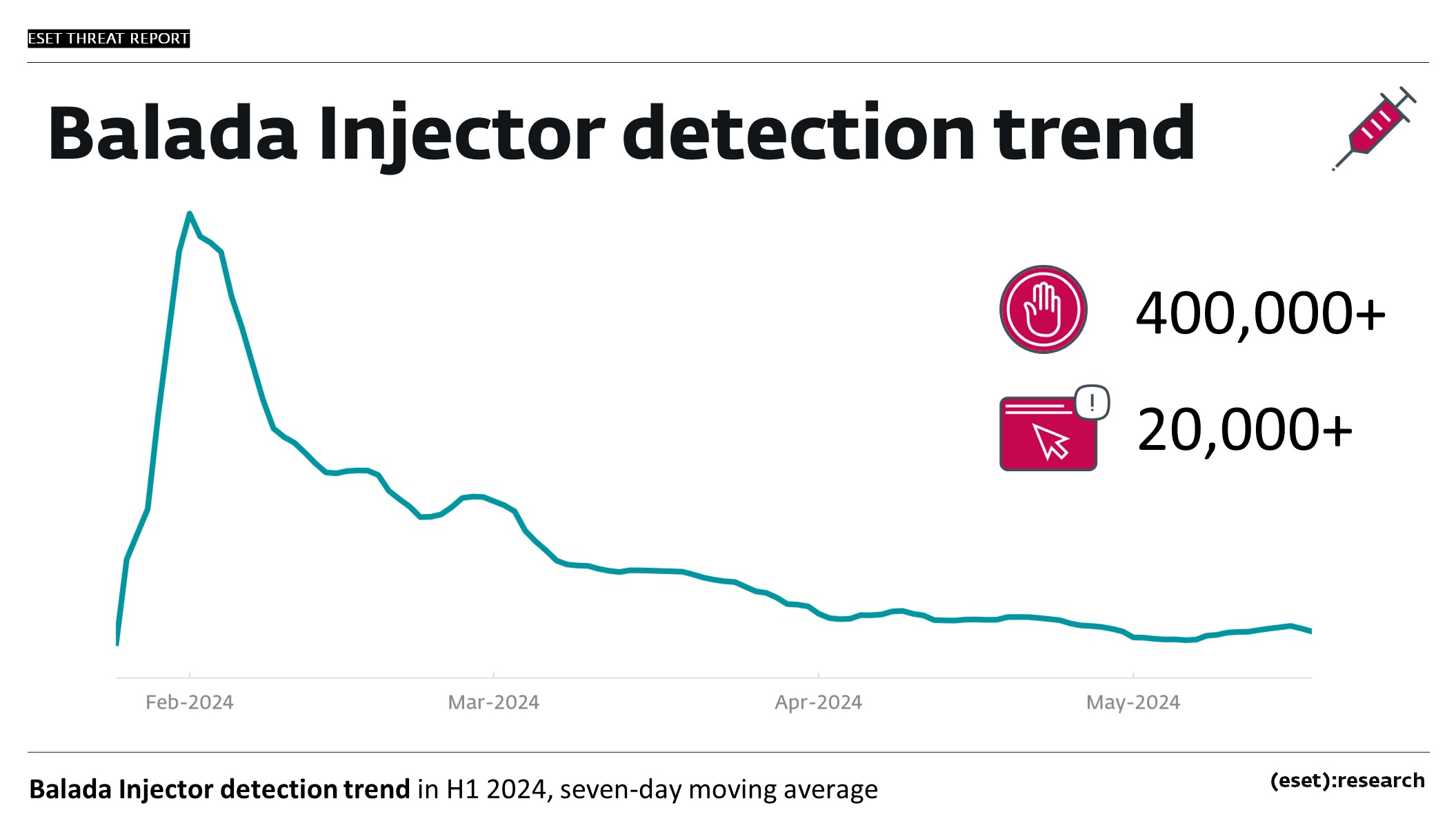

Skupina stojící za malwarem Balada Injector v první polovině roku 2024 pokračovala ve zneužívání zranitelností pluginů WordPressu. Kompromitovala více než 20 000 webových stránek. V telemetrii společnosti ESET to znamenalo více než 400 000 případů, kdy gang v rámci svých kampaní převzal kontrolu nad webovými servery obětí.

Bezpečnostní experti proto doporučují při řešení incidentů odstranit všechny zranitelné pluginy a aktualizovat systém. Balada Injector obvykle do systému instaluje mechanismy proti odstranění škodlivého kódu (tzv. mechanismy perzistence). Pro další ochranu je tak důležité zkontrolovat kompromitované administrátorské účty a soubory na daném webovém serveru, a také změnit přihlašovací údaje, aby nemohlo dojít k dalšímu zneužití.

Na poli ransomwaru došlo v únoru 2024 k zásadnímu narušení skupiny LockBit v rámci globální policejní operace Cronos pod vedením britské NCA. ESET sice ve sledovaném období zaznamenal ještě dvě významné kampaně ransomwaru LockBit, stály za nimi však skupiny, které využívaly pouze veřejně uniklý builder tohoto ransomwaru. Podle bezpečnostních expertů se skupina LockBit snaží zachránit svou reputaci například tím, že na svých webových stránkách zveřejňuje jména dřívějších obětí a vydává je za nové, aby udržela iluzi, že se jí policejní operace nedotkla.

“Z veřejně dostupných údajů na webech informujících o únicích informací vyplývá, že počet útoků ransomwarem v prvním čtvrtletí roku 2024 vzrostl o více než 20 % ve srovnání s prvním čtvrtletím předešlého roku. Ve druhém čtvrtletí jsme pozorovali určitý pokles detekcí, především v důsledku oslabení a rozpadu některých ransomwarových gangů. Druhá polovina roku 2024 jistě přinese jasnější obrázek o tom, kam se zbylé části a nespokojení partneři dřívějších uskupení přesunuli a s jakými dalšími aktéry uzavřeli nová spojenectví,” shrnuje situaci kolem ransomwarových hrozeb Jakub Souček, vedoucí výzkumu z pražské pobočky společnosti ESET.