ESET analyzoval dvě kyberšpionážní kampaně APT skupiny OilRig napojené na Írán, které proběhly v letech 2021 a 2022: Outer Space a Juicy Mix.

Skupina OilRig, známá také pod názvy APT34, Lyceum nebo Siamesekitten, je kyberšpionážní skupina, která je aktivní nejméně od roku 2014 a pravděpodobně sídlí v Íránu. Skupina se zaměřuje na vlády zemí Blízkého východu a různá průmyslová odvětví včetně chemického, energetického, finančního a telekomunikačního sektoru.

|

Co je APT skupina? APT skupina neboli Advanced Persistent Threat je seskupení kybernetických útočníků, kteří se zaměřují na pokročilé přetrvávající hrozby. Obvykle se jedná o kyberzločince z řad státních organizací nebo organizací, které pracují na objednávku států. Zaměřují se na cílené a sofistikované kybernetické operace ve snaze proniknout do systémů vysoko postavených cílů (vládní organizace, korporace) a nepozorovaně v nich zůstat delší dobu. Činí tak většinou za účelem dlouhodobé kybernetické špionáže a odcizení citlivých údajů. APT skupiny disponují širokou škálou poznatků, pokročilými nástroji a technikami, díky nimž dokáží zneužívat zero-day zranitelnosti. |

Analýza íránských útočných kampaní

Experti společnosti ESET analyzovali dvě APT kampaně této skupiny napojené na Írán: kyberšpionážní kampaně Outer Space ( 2021) a Juicy Mix (2022). Tyto kampaně byly zaměřeny výhradně na izraelské organizace, což odpovídá zaměření skupiny na Blízký východ. Při obou byl použit stejný scénář. OilRig nejprve kompromitoval legitimní webovou stránku, kterou použil jako řídicí server, a poté na své oběti nasadil dosud nezdokumentovaný backdoor.

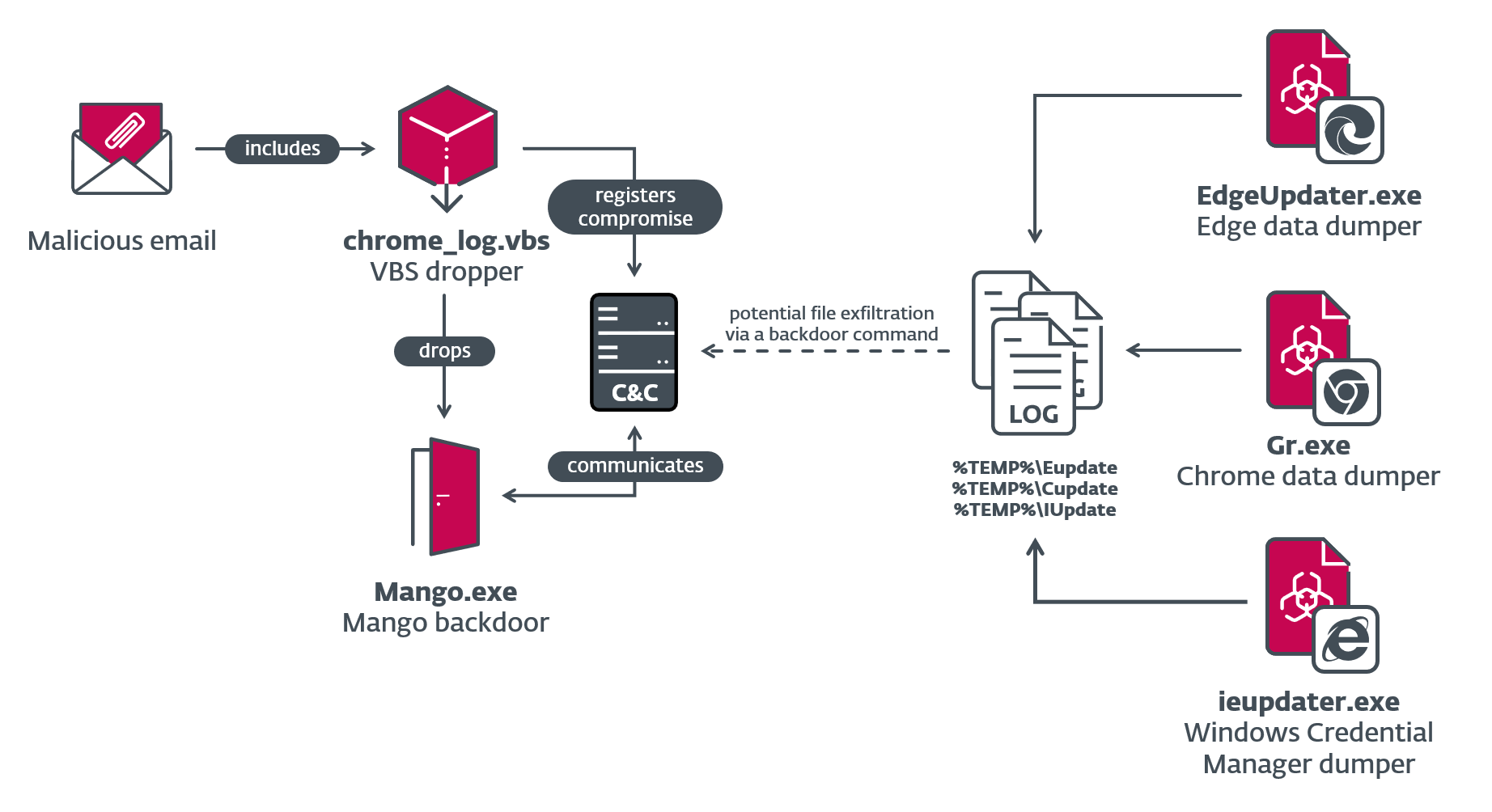

Po kompromitaci útočníci také využili různé nástroje, které většinou slouží k exfiltraci dat z cílových systémů. Konkrétně byly použity ke shromažďování dat ze Správce pověření systému Windows a nejpoužívanějších prohlížečů, přihlašovacích údajů, souborů cookie a údajů o historii prohlížení.

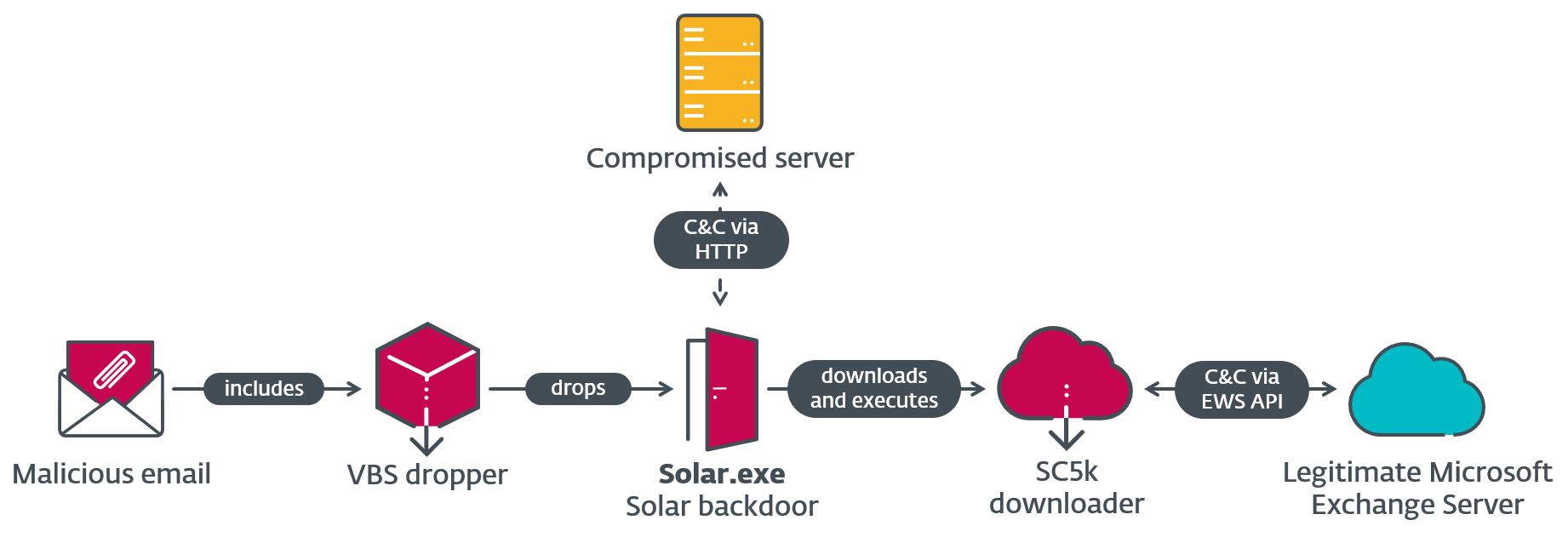

V kampani Outer Space použil OilRig jednoduchý, dříve nezdokumentovaný backdoor v jazyce C#/.NET, který ESET pojmenoval Solar, spolu s novým downloaderem SampleCheck5000 (nebo SC5k), který ke komunikaci se správcovským serverem využívá rozhraní Microsoft Office Exchange Web Services API.

V rámci kampaně Juicy Mix útočníci vylepšili malware Solar a vytvořili backdoor Mango, který má další možnosti a metody k obejití detekce. Oba backdoory byly nasazeny pomocí dropperů VBS, které byly pravděpodobně šířeny prostřednictvím spearphishingových e-mailů. ESET o napadených webových stránkách informoval také izraelský CERT.

Jak nový malware funguje?

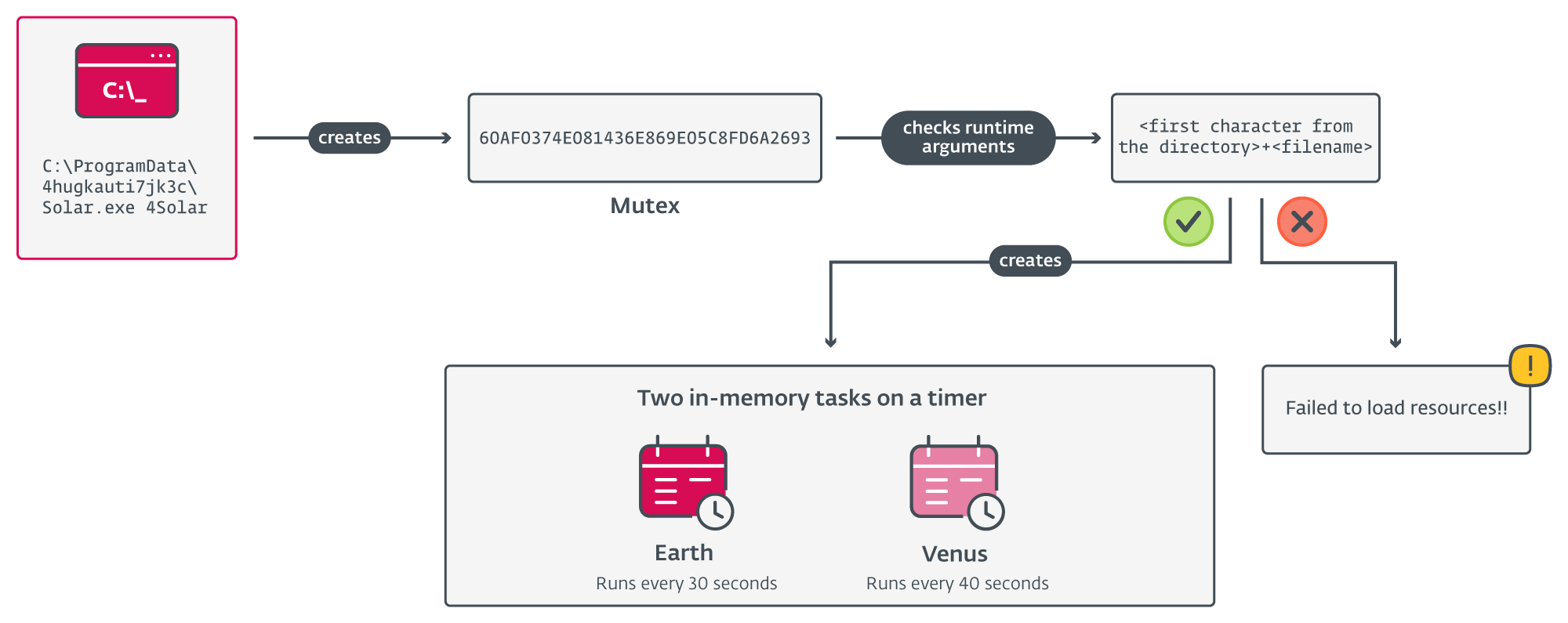

Experti společnosti ESET pojmenovali malware Solar na základě názvu souboru Solar.exe, který OiIrig použil. I další názvy funkcí a úloh používaných v malwaru odkazují na astronomii.

Backdoor Solar disponuje základními funkcemi a může být použit mimo jiné také ke stahování a spouštění souborů a automatické exfiltraci souborů. Útočníci použili jako řídicí server webový server izraelské personální společnosti, který skupina OilRig kompromitovala před nasazením Solaru.

Zadní vrátka Solar vytváří dvě úlohy, Země a Venuše, které běží v paměti. Ani pro jednu z těchto dvou úloh neexistuje funkce stop, takže běží neomezeně dlouho. Země se spouští každých 30 sekund, a Venuše každých 40 sekund.

Země je primární úlohou, která je zodpovědná za většinu funkcí malwaru Solar. S Command & Control serverem komunikuje pomocí funkce MerkurKeSlunci, která odesílá základní informace o systému a verzi malwaru na řídicí server a poté zpracovává jeho odpověď. Země poté provede příkazy backdooru, které zahrnují stahování dalších payloadů ze serveru, výpis souborů v systému oběti a spouštění konkrétních spustitelných souborů.

Druhá naplánovaná úloha Venuše slouží k automatické exfiltraci dat. Tato malá úloha kopíruje obsah souborů z adresáře (rovněž pojmenovaného Venuše) na C&C server. Tyto soubory sem pravděpodobně nahrál nějaký jiný, zatím neidentifikovaný nástroj skupiny OilRig. Po nahrání souboru ho úloha odstraní z disku.

Vylepšená zadní vrátka

V útočné kampani Juicy Mix přešla skupina OilRig z backdooru Solar na vylepšená zadní vrátka Mango. Malware Mango funguje podobně jako Solar, ale přesto je v něm několik pozoruhodných změn:

- Pro komunikaci s řídicím serverem používá protokol TLS (Transport Layer Security), který zajištuje další vrstvu šifrování.

- Ke spouštění souborů a příkazů shellu používá rozhraní native API namísto .NET API.

- Byla odstraněna úloha Venuše – podpora automatické exfiltrace, místo toho Mango používá další příkaz pro exfiltraci vybraných souborů.

- Byla odstraněna podpora režimu logování a názvy s astronomickou tématikou používané v Solaru byly obfuskovány.

- V Mangu byla zavedena technika pro vyhýbání se detekci, ačkoli nebyla aktivně používána.

„Cílem této techniky je zabránit bezpečnostním produktům, aby do procesu malwaru přidaly vlastní DLL knihovnu, pomocí které by mohly podrobněji sledovat jeho chování. Ačkoli tento parametr nebyl v námi analyzovaném vzorku použit, v budoucích verzích by mohl být aktivován,“ říká expertka společnosti ESET Zuzana Hromcová, která se podílela na analýze těchto dvou kampaní APT skupiny OilRig.

Další aktivity APT skupiny

V letech 2018 a 2019 APT skupina OilRig vedla špionážní kampaň DNSpionage, která se zaměřovala na oběti v Libanonu a Spojených arabských emirátech. V letech 2019 a 2020 OilRig pokračoval v útocích kampaní HardPass, která využívala síť LinkedIn a zaměřovala se na oběti z Blízkého východu v energetickém a vládním sektoru. V roce 2021 skupina aktualizovala svůj backdoor DanBot a začala nasazovat backdoory Shark, Milan a Marlin.

Nejnovější ESET APT report

Získejte přehled o aktuálních pokročilých hrozbách. Chraňte svou firmu s ESETem.

ZJISTIT VÍCE