Jako IT manažer hrajete klíčovou roli při ochraně organizace před hrozbami technikami sociálního inženýrství. Vaším úkolem je nejen chránit firemní systémy a data, ale také zajistit, aby vaši zaměstnanci byli o těchto taktikách informováni a byli ostražití.

Pokud by někdo ve vaší společnosti obdržel podezřelý e-mail od neznámého odesílatele, který by ho žádal, aby rychle kliknul na odkaz, udělal by to? Díky různým školením o kybernetické bezpečnosti, která se dnes stala běžnou součástí mnoha organizací, je velká šance, že by tento pokus o záškodnictví prokoukli. Ale co kdyby přišel z e-mailové adresy v rámci společnosti a naléhavě žádal o přístup k některým interním dokumentům? Známé jméno odesílatele a zdánlivě oficiální povaha žádosti mohou v uživateli vzbudit důvěru. A právě toho využívají útoky sociálního inženýrství, jako je phishing.

Pretexting je ve srovnání s tradičním phishingem propracovanější a trpělivější. Je založen na vymyšlené, ale věrohodné zámince nebo příběhu, který má oběť přimět k vyzrazení informací nebo k provedení konkrétních akcí. Může se jednat o vydávání se za důvěryhodného kolegu, poskytovatele služeb nebo autoritu, která si získá důvěru oběti a potřebné informace. Útočník si často vybuduje vztah se svým cílem a vede delší rozhovory nebo více interakcí, aby postupně získal požadované informace, aniž by vzbudil podezření.

|

Kybernetická loupež v kasinu V září 2023 zkalil lesk Las Vegas jiný druh podívané – útoky sociálního inženýrství na renomovaná kasina jako MGM Resorts a Caesars Entertainment. Během rozsáhlého útoku sociálního inženýrství byla ukradena data zákazníků, včetně čísel řidičských průkazů a sociálního pojištění. Jak to všechno probíhalo? Zdá se, že pachatelé – hackerské skupiny ALPHV a The Scattered Spider – se zaměřili na společnost Okta, která se zabývá správou identit. Nakonec se jim podařilo prolomit obranu pěti nic netušících klientů společnosti Okta, včetně společností MGM a Caesars. Zvláště zajímavá je taktika druhé skupiny. The Scattered Spider je známý tím, že telefonicky kontaktuje týmy informační bezpečnosti organizací a předstírá, že je zaměstnancem, který potřebuje resetovat heslo. „Obvykle mají většinu informací, které potřebují, ještě před tímto telefonátem na helpdesk – to je až poslední krok,“ prozradil Marc Bleicher, bezpečnostní analytik. Je velmi pravděpodobné, že podobná technika sociálního inženýrství byla použita i k získání údajů kasinových gigantů v Las Vegas: v minulých měsících společnost Okta zaznamenala opakující se případy, kdy se hackeři vydávali za zaměstnance cílových firem a hladce manipulovali s IT helpdesky, aby jim poskytli duplicitní přístup. Tyto incidenty dokazují, že pretexting je významnou hrozbou a na pozoru by se měli mít nejen IT specialisté, ale všichni zaměstnanci. |

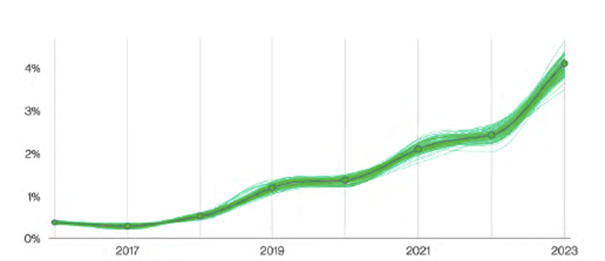

Pro účely udržení kroku s rychlým vývojem v oblasti počítačové kriminality je užitečné rozlišovat mezi phishingem a pretextingem. Podle zprávy Verizon Data Breach Report 2023 tvoří zhruba polovinu všech útoků sociálního inženýrství incidenty typu pretexting, přičemž tento podíl se od předchozího roku zdvojnásobil.

Druhy incidentů v rámci sociálního inženýrství podle zprávy Verizon Data Breach Report 2023

Přestože většina útoků technikami sociálního inženýrství stále probíhá prostřednictvím e-mailu, může k nim dojít i prostřednictvím sociálních médií a dalších komunikačních kanálů. Není překvapením, že díky používání pretextingu jsou útoky sociálního inženýrství ještě úspěšnější, a tedy stále častější. V posledních letech se také zvýšil medián částky odcizené při těchto útocích, který v roce 2022 dosáhl 42 000 liber, tedy téměř 1,2 mil. Kč.

Incidenty spojené s pretextingem podle zprávy Verizon Data Breach Report 2023

Jak funguje pretexting?

Tento online podvod spočívá ve vymyšleném příběhu, který umožňuje získat přístup k cenným informacím nebo majetku. A každý dobrý příběh potřebuje uvěřitelné postavy a poutavou zápletku.

Postava je role, kterou podvodník v tomto falešném příběhu hraje. Pachatel se obvykle vydává za důvěryhodnou osobu s určitou autoritou, například za šéfa oběti, státní instituci nebo poskytovatele služeb. Není výjimkou, že se snaží vydávat i za někoho, koho osobně znáte.

Zápletka je to, co dává tomuto vykonstruovanému příběhu opodstatnění. Zinscenované situace mohou být obecné - např. žádost o změnu hesla – nebo konkrétnější, např. požadavek na změnu fakturačních údajů dodavatele ve firemních systémech.

Aby byl pretexting věrohodný, útočníci často využívají informace shromážděné online, může jít o zájmy, profesní údaje nebo dokonce informace o osobních vztazích. Podle zprávy Omdia může přibližně 100 minut jednoduchého googlování poskytnout hackerům dostatek informací z veřejných zdrojů (především sociálních médií) k vytvoření přesvědčivého příběhu.

Zneužití firemního e-mailu (BEC)

To, co činí postavy věrohodnějšími, a tedy i techniku pretextingu ještě nebezpečnější, je použití zdánlivě legitimní e-mailové adresy nebo telefonního čísla, které oběť zná. Jedná se o tzv. Business Email Compromise (BEC), typ útoku, který se opírá o schopnost vydávat se za někoho ze společnosti nebo důvěryhodného externího partnera. Zneužití firemního e-mailu se může projevit různě:

- Falešné domény mohou mít jen drobné odchylky v pravopisu od legitimní e-mailové adresy, například "conpany" místo "company" nebo "Ana" místo "Anna".

- Podvržení domény (domain spoofing) je technika falšování zobrazovaného jména nebo e-mailové adresy pomocí manipulace s e-mailovým protokolem (SMTP). SMTP může také umožnit odesílateli definovat jinou adresu při stisknutí tlačítka odpovědět, čímž zajistí, že obdrží odpovědi.

- Útočník může také použít skutečný e-mailový účet nebo účet na sociální síti, který byl kompromitován, obvykle kvůli úniku přihlašovacích údajů.

Nejčastějším cílem BEC útoku je přesvědčit oběť, aby útočníkovi poslala peníze, přičemž se domnívá, že provádí legitimní, autorizovanou obchodní transakci. Podle IBM se průměrné náklady na únik dat v důsledku Business E-mail Compromise útoků vyšplhají asi na 112 mil. Kč (4 miliony liber). Toto ohromující číslo zdůrazňuje důležitost pochopení těchto hrozeb a účinného boje proti nim.

Obrana proti útokům typu BEC a pretexting

Ačkoli jsou taktiky používané při útocích typu pretexting a BEC složité, zásady obrany zůstávají stejné jako u všech forem útoků sociálního inženýrství.

Co by měli vaši zaměstnanci znát a dělat?

- Opatrnost a ostražitost

Být obezřetní vůči nevyžádaným žádostem, zejména těm naléhavým. Než udělají jakoukoliv akci, měli by se zastavit a zhodnotit situaci. - Ověřování

Vždy si ověřit pravost požadavků, i když se zdá, že pocházejí z důvěryhodných zdrojů. K potvrzení neobvyklých nebo citlivých žádostí musí použít známé kontaktní údaje. - Použití zavedených kanálů

Ve firemním prostředí komunikovat pouze prostřednictvím předem schválených komunikačních kanálů. - Odhalování nesrovnalostí

Být ostražití vůči nesrovnalostem v e-mailech, jako jsou neobvyklý jazyk, překlepy nebo změny stylu psaní.

Co můžete udělat vy jako osoba odpovědná za kybernetickou bezpečnost ve vaší společnosti?

- Průběžné vzdělávání

Zůstávejte informováni o vývoji hrozeb a technik útoků a snažte se ve své společnosti vybudovat silné povědomí o kybernetické bezpečnosti. Pravidelná školení mohou vašemu týmu umožnit rozpoznat podezřelé aktivity a reagovat na ně. - Ochrana citlivých údajů

Chraňte své osobní údaje a údaje organizace pomocí přísné politiky hesel, vícefázového ověřování, šifrování a postupů bezpečného ukládání. - Příprava a reakce

Uvědomte si, že i při sebelepších preventivních opatřeních mohou být některé útoky úspěšné, a proto mějte připravený plán reakce, který v případě úspěšného útoku minimalizuje škody a rychle zmírní následky.

Útoky typu pretexting a Business Email Compromise jsou příkladem neustálého pokroku, kterého dosahují. Přestože neexistuje žádný stoprocentně spolehlivý štít proti kybernetickým hrozbám, informovanost je velmi důležitá. Pamatujte, že být v bezpečí je nikdy nekončící cesta. Jde o to minimalizovat rizika, účinně reagovat na hrozby a přizpůsobovat se neustále se měnícímu prostředí digitální bezpečnosti.

Co je to sociální inženýrství a proč je nebezpečné? Jaké psychologické techniky útočníci nejčastěji využívají k manipulaci? Jak se na vývoji podvodů podílí AI? Proč je klíčové vzdělávání ve firmách? Pusťte si náš nový podcast RESET.