ESET APT Activity Report poskytuje pravidelný přehled zjištění společnosti ESET o aktivitách skupin zaměřených na pokročilé přetrvávající hrozby. V aktuální zprávě na sebe strhly pozornost APT skupiny, které zneužívaly známé zranitelnosti k exfiltraci dat z vládních subjektů nebo spřízněných organizací. Aktuální vydání mapuje období od dubna do konce září 2023.

|

Co jsou APT skupiny? Skupiny zaměřující se na pokročilé přetrvávající hrozby (Advanced Persistent Threats – APT) jsou seskupení útočníků, obvykle z řad státních organizací nebo organizací, které pracují na objednávku států. Zaměřují se na cílené a sofistikované kybernetické operace ve snaze proniknout do systémů vysoko postavených cílů (vládní organizace, korporace) a nepozorovaně v nich zůstat delší dobu. Činí tak většinou za účelem dlouhodobé kybernetické špionáže a odcizení citlivých údajů. APT skupiny disponují širokou škálou poznatků, pokročilými nástroji a technikami, díky nimž dokáží zneužívat zero-day zranitelnosti. |

Útoky APT skupin cílí na země EU, včetně ČR

Podle posledních zjištění se útočné skupiny v několika posledních měsících zaměřovaly na zneužívání zranitelností celé řady široce využívaných programů a mezi jejich cíli nechybí organizace zemí Evropské unie, včetně České republiky.

Ačkoli jsou útoky APT skupin vysoce cílené a tím se odlišují od útoků, jejichž cílem je masově zasáhnout co největší počet obětí, v současném globálním prostředí kybernetických hrozeb se nevyhýbají ani České republice. “Ve sledovaném období to potvrdila například srpnová spearphishingová kampaň APT skupiny Sednit napojené na Rusko, která kromě Ukrajiny a Polska cílila i na Česko. Skupina využila zranitelnosti nultého dne v aplikaci Microsoft Outlook, která byla zveřejněna již v březnu 2023,” říká Robert Šuman, vedoucí pražské výzkumné pobočky společnosti ESET.

„Zranitelnosti široce využívaných programů jsou velkým rizikem – je to nekončící závod o to, za jak dlouho se podaří zranitelnost odhalit a opravit a jak dlouho do jejího odhalení ji budou moci útočníci případně zneužívat,“ dodává Šuman z ESETu.

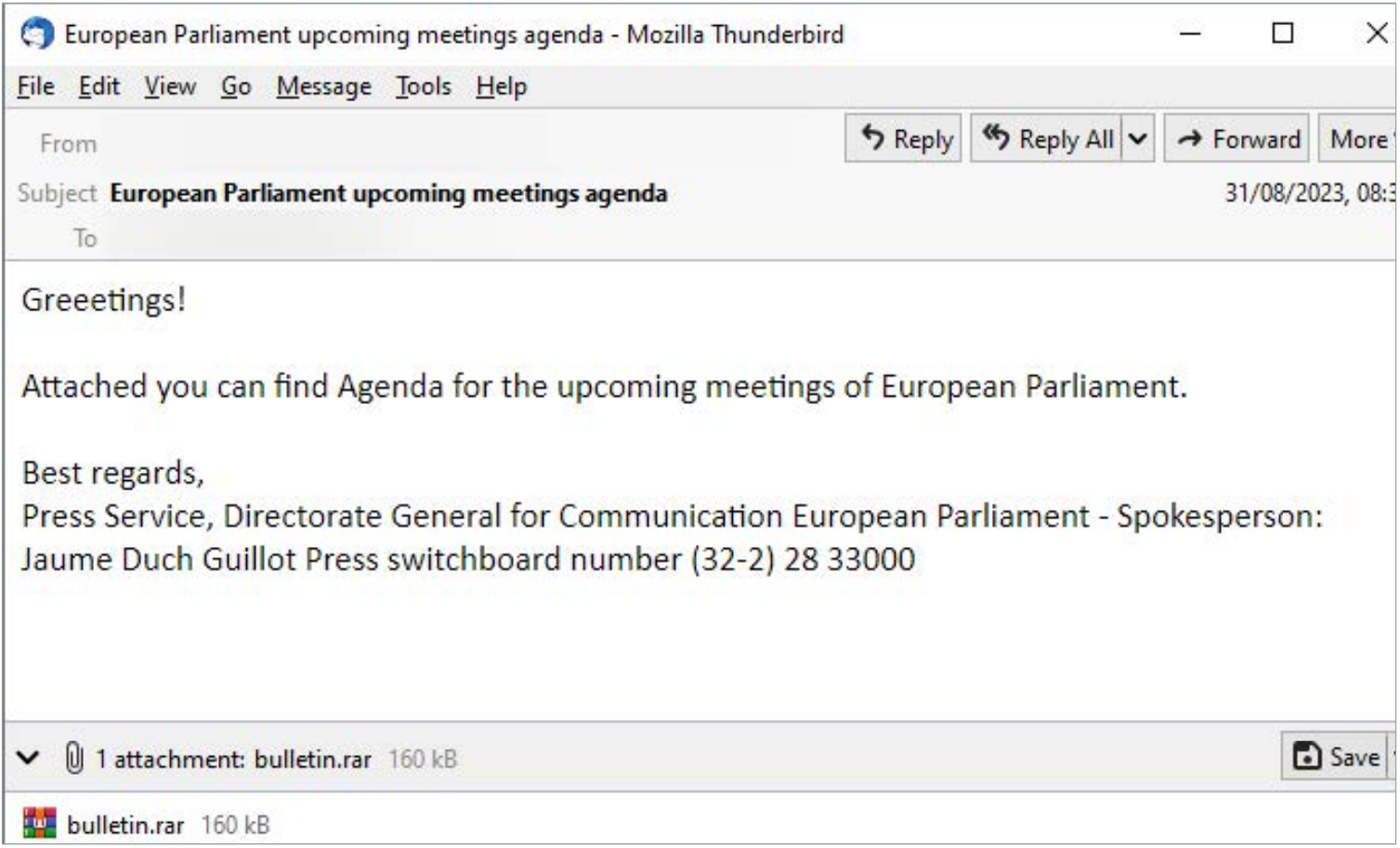

Skupina Sednit dále zneužila také zranitelnosti v archivátoru WinRAR, která umožňovala útočníkům spustit libovolný kód. Útočníci lákali v tomto případě oběti z řad politických subjektů v EU a na Ukrajině na otevření přílohy e-mailu, kterou vydávali za program schůzky Evropského parlamentu.

Situace na Blízkém východě

Skupiny napojené na Írán a Blízký východ podle závěrů zprávy pokračovaly ve své rozsáhlé činnosti a zaměřovaly se především na špionáž a krádež dat organizací v Izraeli. Skupina MuddyWater napojená na Írán se zaměřila na neidentifikovaný subjekt v Saúdské Arábii, přičemž po prvotní kompromitaci nasadila také tzv. payload, tedy část škodlivého kódu, která je navržena k provedení škodlivé aktivity v cílovém systému. To naznačuje možnost, že tato skupina slouží k vývoji přístupu pro pokročilejší APT skupiny.

Aktivní byla i skupina OilRig, u které bezpečnostní specialisté z ESETu v dubnu objevili novou sadu nástrojů. Tu skupina nasadila proti několika obětem v Izraeli. Začátkem července potom u této skupiny pozorovali novou variantu zadních vrátek nazvanou Mango, která se poprvé objevila už na počátku roku 2023.

Skupina POLONIUM nadále používá zadní vrátka založená na PowerShellu, ale také na Pythonu. V dubnu skupina nasadila nový backdoor CreepyPie – skript v jazyce Python, který využila ke špionáži a krádežím dat obětí v Izraeli.

Spearphishingové e-maily ze Severní Koreje

Skupiny napojené na Severní Koreu se nadále zaměřovaly na Japonsko, Jižní Koreu a na ní zaměřené subjekty a používaly ve svých operacích pečlivě připravené spearphishingové e-maily.

Nejaktivnějším pozorovaným schématem APT skupiny Lazarus byla operace DreamJob, která lákala oběti na falešné nabídky lukrativních pracovních pozic.

Útočníci ze skupiny Kimsuky pokračovali ve spearphishingové kampani zaměřené na analytiky, akademické pracovníky, výzkumníky a novináře, kteří se věnují severokorejské problematice. V rámci této kampaně se kyberútočníci vydávají za někoho z příslušné komunity a rozesílají vysoce kvalitní spearphishingové e-maily jménem této osoby dalším vybraným členům komunity. Dále pokračují v komunikaci předem určeným způsobem, aby navázali s cílem důvěrný vztah. Jakmile je dosaženo určitého bodu komunikace, útočník odešle cíli škodlivou přílohu nebo odkaz. Záměrem je buď kompromitovat počítač cíle, nebo získat přihlašovací údaje prostřednictvím falešné webové stránky napodobující známou službu. Hlavním cílem skupiny Kimsuky je obvykle shromažďování strategických informací.

Další informace naleznete v kompletní zprávě ESET APT Activity Report Q2– Q3 2023.

Získejte plné znění reportu

ESET Threat Intelligence

Kromě veřejné zprávy ESET APT Activity Report poskytuje společnost ESET také podrobnější zprávu ESET APT Report PREMIUM určenou pro organizace zaměřené na ochranu občanů, kritické infrastruktury nebo vysoce cenných aktiv před kybernetickými útoky vedenými kyberzločinci a národními státy.

Zpráva poskytuje podrobné technické informace a pravidelné aktualizace o činnosti konkrétních APT skupin. Více informací o službách ESET Threat Intelligence naleznete na této stránce.