Neopravené zranitelnosti otevírají kyberzločincům dveře do firemní sítě. Zejména jedna chyba vedla v uplynulém roce k milionům útoků a stále se objevuje v mnoha systémech bez vědomí IT správců. Seznamte se s Log4Shell, zranitelností v Apache Log4j – populární open-source logovací knihovně, a zabezpečte před ní svou firmu.

V mnoha případech probíhá aktualizace IT systémů a oprava bezpečnostních zranitelností bez povšimnutí a vedoucí pracovníky podniků zajímá jen málo. Vědí jen že schválili rozpočet pro IT tým, který má toto provést. Tento proces ale někdy naruší zpráva o jiné společnosti, která utrpěla kybernetický útok nebo únik dat kvůli zranitelnosti v některém používaném softwaru. Přečtení takové zprávy by mělo okamžitě vyvolat několik otázek, z nichž nejdůležitější jsou: „Používá můj podnik tento software? A pokud ano, nainstalovali jsme již opravu bezpečnostní chyby?”

Důsledky zneužití Log4Shell pro organizace

Zranitelnost Log4Shell vyvolala ještě více znepokojivých otázek. Začněme tím, že tato zranitelnost se týká části kódu – knihovny, která se používá po celém světě a může být snadno přítomna v softwaru, který vaše společnost používá, aniž by o tom vaši IT zaměstnanci věděli. V tomto smyslu se nepodobá téměř žádné jiné zranitelnosti, se kterou se IT týmy obvykle potýkají. Využití slabiny přítomné v tomto kódu je navíc pro útočníky poměrně triviální a pro vaši firmu nebezpečné.

Kyberzločinci vyzbrojeni trochou znalostí programovacího jazyka Java mohou z pohodlí domova prohledávat internet a odesílat škodlivé pakety, aby ohrozili jakýkoli váš systém vystavený do internetu, na kterém je spuštěna zranitelná verze této logovací knihovny.

Pokud váš systém takový škodlivý paket zpracuje, hra je téměř u konce, protože útočník se právě pokusil jeden z vašich systémů připojit ke škodlivé webové stránce a stáhnout malware, který může převzít úplnou kontrolu nad tímto systémem. Stejným způsobem může útočník, který je již ve vaší síti, snadno využít tento manévr k přístupu do jiných systémů za použití stejného typu útoku.

Základní informace o zranitelnosti v Log4j

Historie Log4Shell sahá až do prosince 2021, kdy se informace o této zranitelnosti nultého dne začala šířit. V systému CVSS (Common Vulnerability Scoring System) získala nejvyšší hodnocení 10/10, což naznačovalo velké problémy. Zranitelnost začali během několika hodin zneužívat kyberzločinci, včetně gangů ransomwaru a APT skupin.

|

Chyba, indexovaná jako CVE-2021-44228, představuje zranitelnost vzdáleného spuštění kódu (RCE), která útočníkům umožňuje spustit na postiženém serveru libovolný kód. Pokud se útočník nějakým způsobem dostane do místní sítě, může zneužít i interní systémy, které nejsou vystaveny do internetu. Vzhledem k pokračujícímu a častému zneužívání Log4Shell, 1. května 2023 CISA přidala do seznamu známých zneužívaných zranitelností CVE-2021-45046. |

Jak minimalizovat rizika? Čas na audit a aktualizaci

Zranitelnost Log4Shell vyvolala celosvětovou reakci, v jejímž rámci společnosti začaly provádět kompletní audit veškerého softwaru, který používají a/nebo vyvíjejí, aby zjistily přítomnost zranitelných verzí knihovny Log4j 2. Jen systémy společnosti ESET odhalily a zablokovaly statisíce pokusů o útok.

Vedoucí pracovníci firem se obraceli na své IT specialisty, aby dle stanovených priorit zajistili kompletní prohledání všech softwarových nástrojů, které ve firmě využívají. Mnoho společností zabývajících se vývojem softwaru provedlo audit svých produktů a zveřejnilo doporučení pro zákazníky, zda jsou tyto produkty ovlivněny, a pokud ano, jaká opatření by měli zákazníci zavést.

Jak velkou hrozbu Log4Shell představuje?

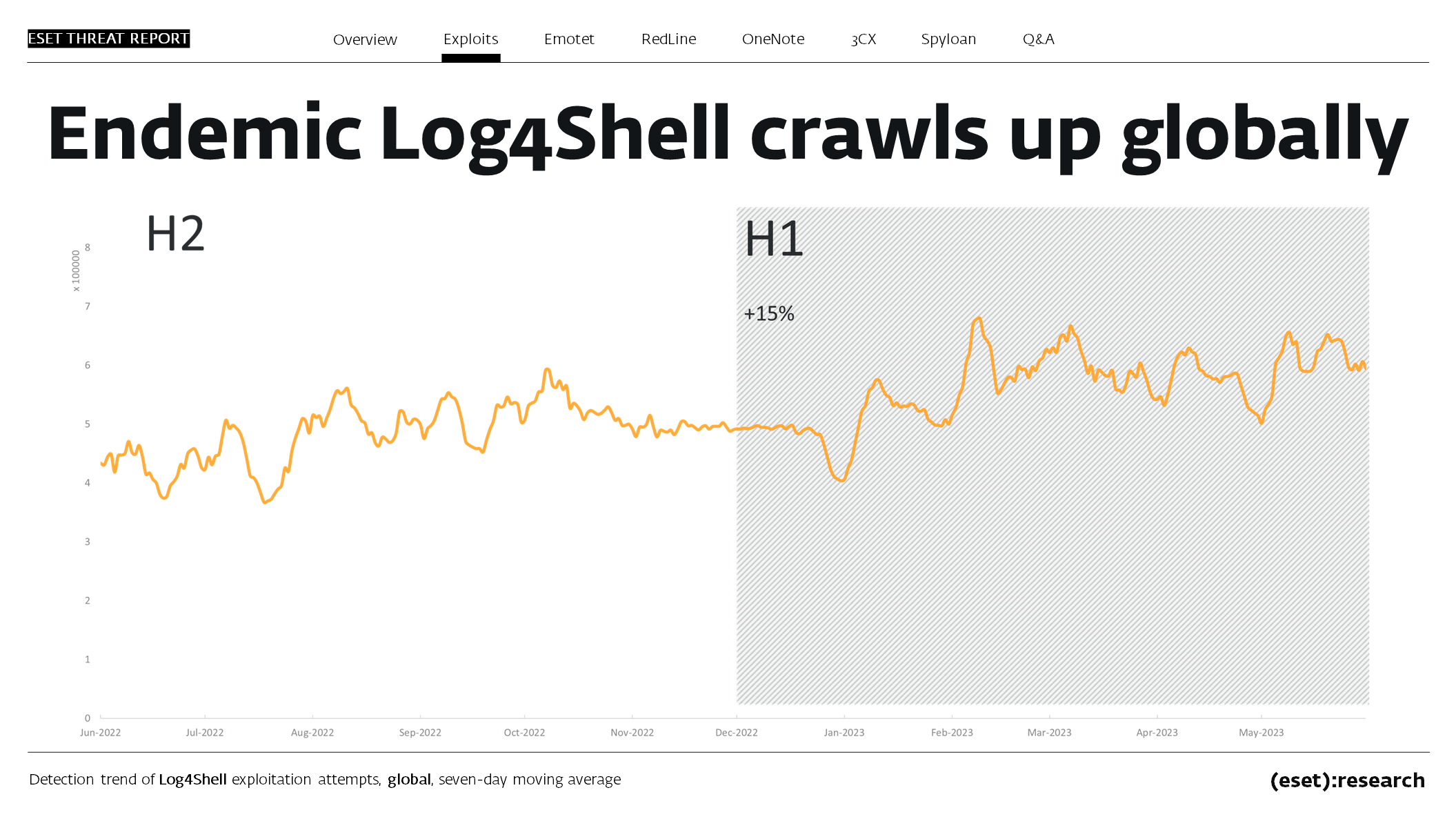

I když „zlatá horečka“ pominula, Log4Shell stále ovlivňuje mnoho systémů a byla prohlášena za endemickou, tzn. že se bude objevovat ve starých i nových verzích softwaru ještě dlouho poté, co byla identifikována a byly pro ni vydány opravy.

V některých úložištích jsou stále k dispozici zranitelné verze knihovny, což znamená, že se na internetu stále objevují nové systémy napadené Log4Shellem.

„Zranitelnost se často skrývá v zastaralých systémech, které lze obtížně opravit. V některých případech nemusí správce IT nebo vývojář vůbec vědět, že byla Log4j použita,“ varuje Vladimíra Žáčková, specialistka kybernetické bezpečnosti společnosti ESET.

Počet systémů napadených prostřednictvím Log4Shellu přitom v poslední době roste. Podle telemetrie společnosti ESET počet útoků vzrostl v první polovině roku 2023 v průměru o 15 %.

Jak se chránit?

Přestože zranitelnost byla zveřejněna již dávno, stále představuje riziko. Proveďte podrobnou analýzu své IT infrastruktury a zkontrolujte, zda neobsahuje zapomenuté nebo skryté instance Log4j, které je třeba opravit. Hledejte také anomálie, které by mohly naznačovat, že Log4Shell byla nebo je stále zneužívána k přístupu do sítě vaší společnosti.

Pokud knihovnu plánujete používat, nainstalujte její nejnovější verzi, kde se již chyba nevyskytuje. Pokud nemůžete knihovnu aktualizovat nebo používat opravenou verzi, pečlivěji monitorujte systémy, kde je zranitelná verze nasazena nebo je převeďte do offline provozu.

Používejte také spolehlivé bezpečnostní řešení, abyste zmírnili pokusy o zneužití vašich systémů.