ESET APT Activity Report poskytuje pravidelný přehled zjištění společnosti ESET o aktivitách skupin zaměřených na pokročilé přetrvávající hrozby (Advanced Persistent Threat – APT). Aktuální vydání mapuje období od října 2022 do března 2023.

V tomto období se na evropské organizace zaměřilo několik skupin napojených na Čínu, například Ke3chang a Mustang Panda. V Izraeli nasadila na Írán napojená skupina OilRig nová vlastní zadní vrátka. Skupiny napojené na Severní Koreu se nadále zaměřovaly na jihokorejské a s Jižní Koreou související subjekty. APT skupiny napojené na Rusko byly aktivní zejména na Ukrajině a v zemích EU, zejména skupina Sandworm nasazující wipery k mazání obsahu.

Skupina Lazarus zaútočila na netypický cíl

Skupina Ke3chang napojená na Čínu použila taktiku spočívající v nasazení nové varianty malwaru Ketrican a skupina Mustang Panda přišla se dvěma novými backdoory. Skupina MirrorFace se zase zaměřila na Japonsko, kde uplatnila dva nové přístupy k nasazení malwaru. V rámci Operace ChattyGoblin zase byla kompromitována hazardní společnost na Filipínách. Skupiny SideWinder a Donot Team napojené na Indii pokračovaly v cílení na vládní instituce v jižní Asii, přičemž první z nich se zaměřila na sektor vzdělávání v Číně a druhá pokračovala ve vývoji svého nechvalně známého malwarového frameworku "yty", jehož účelem je shromažďování a exfiltrace dat. Kromě toho používala také komerčně dostupného trojského koně Remcos RAT. V jižní Asii analytici společnosti ESET zachytili také vysoký počet pokusů o phishing zneužívající webmail Zimbra.

Skupina Lazarus napojená na KLDR zaútočila s falešnou nabídkou práce od společnosti Boeing na zaměstnance zbrojního dodavatele v Polsku. V hledáčku Lazaru, který nejčastěji cílí na odvětví jako je letectví/obrana nebo kryptoměny/finanční instituce, se v lednu 2023 objevil neobvyklý cíl – společnost pro správu dat v Indii. K útoku skupina zneužila jméno společnosti Accenture.

ESET také identifikoval linuxový malware, který byl použit v jedné z kampaní skupiny. Podobnost s tímto nově objeveným malwarem potvrzuje teorii, že za útokem na dodavatelský řetězec 3CX stojí také tato známá skupina napojená na Severní Koreu.

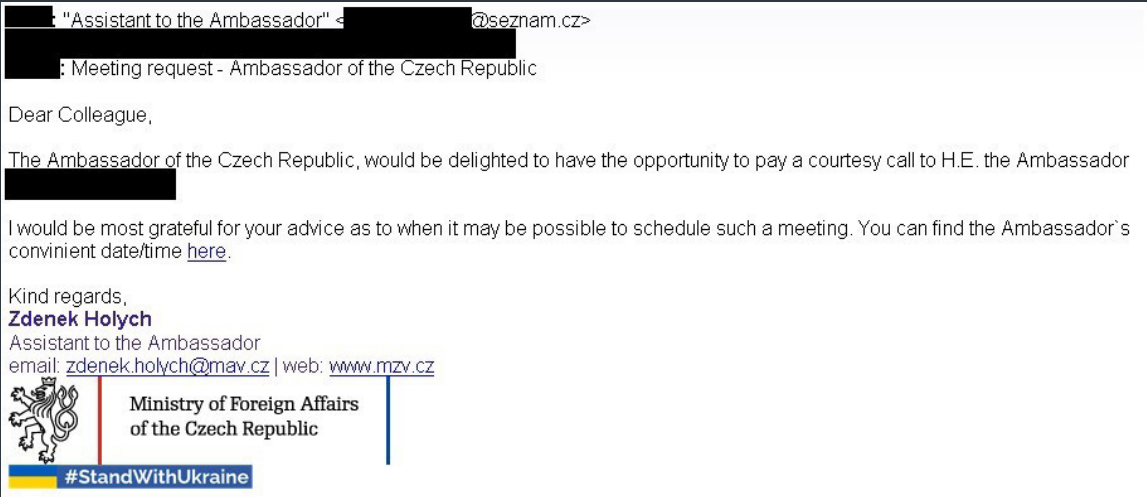

APT skupina napojená na Rusko zneužila ve své kampani MZV ČR

APT skupiny napojené na Rusko jsou aktivní zejména na Ukrajině a v zemích EU. Skupina Sandworm nasazovala ve sledovaném období zejména wipery, nově malware, který ESET nazývá SwiftSlicer. Skupiny Gamaredon, Sednit a The Dukes používaly spearphishingové e-maily, které v případě Dukes vedly ke spuštění red teamového payloadu známého jako Brute Ratel.

Spearphishingovou kampaň zaměřenou na diplomaty v jedné ze zemí EU zachytili experti z ESETu v prvním čtvrtletí roku 2023. Spearphishingové e-maily se vydávaly za Ministerstvo zahraničních věcí České republiky a obsahovaly odkaz na stránku, která nabízela stažení ZIP archivu, který byl zakódován v těle HTML stránky – tato technika je známá jako HTML smuggling.

V neposlední řadě bezpečnostní experti zaznamenali výrazný pokles aktivity skupiny SturgeonPhisher, která se zaměřuje na vládní zaměstnance v zemích střední Asie prostřednictvím spearphishingových e-mailů. To experty vede k domněnce, že tato skupina v současné době prochází reorganizací.

Podrobné informace naleznete v kompletní zprávě ESET APT Activity Report Q4 2022 - Q1 2023.

Získejte plné znění reportu

ESET Threat Intelligence

Kromě veřejné zprávy ESET APT Activity Report poskytuje společnost ESET také mnohem podrobnější zprávu ESET APT Report PREMIUM určenou pro organizace zaměřené na ochranu občanů, kritické infrastruktury nebo vysoce cenných aktiv před kybernetickými útoky vedenými kyberzločinci a národními státy.

Zpráva poskytuje podrobné technické informace a pravidelné aktualizace o činnosti konkrétních APT skupin. Více informací o službách ESET Threat Intelligence naleznete na této stránce.

|

Organizace IDC ve zprávě „Market Perspective: How Global Threat Intelligence Vendors Address the Nuances of Regional Markets” zařadila společnost ESET mezi pouhých pět dodavatelů Threat Intelligence služeb, kteří „formovali rok“. Podle zprávy k této skutečnosti přispívají dlouholeté zkušenosti ESETu v oboru kybernetické bezpečnosti, investice do výzkumu a vývoje produktů a finanční stabilita společnosti.

IDC uznává ESET Threat Intelligence jako cennou službu, která může zlepšit schopnost předvídat a předcházet potenciálním bezpečnostním incidentům díky geograficky jedinečnému mixu spravovaných Threat Intelligence dat pocházejících z Evropské unie, střední a východní Evropy, Japonska, Asie, Afriky a Středního východu.

Studie IDC dále zdůrazňuje, že postupy ESETu mají certifikaci ISO 27001 a ISO 9001 a ESET je významným přispěvatelem do znalostní báze MITRE ATT&CK. |