Kommt Ihnen das Beispiel bekannt vor? „Es ist kurz vor Feierabend, Sie sind noch im Büro und wollen schnell eine Tagesaufgabe abschließen. Genau in diesem Moment erhalten Sie eine Nachricht Ihres CEOs mit der Bitte, dringend noch schnell eine Überweisung auszuführen. Damit könne eine Vertragsvereinbarung mit einem wichtigen neuen Partner eingegangen werden.“ Experten sprechen hierbei vom CEO-Betrug (oder auch CEO-Fraud).

Zugegeben, dies ist wohl das bekannteste und offensichtlichste Beispiel für diese spezielle Form des Social Engineerings. Es fällt schwer zu glauben, dass Personen noch immer auf diese Betrugsmasche hereinfallen. Dennoch sind Cyberkriminelle damit nach wie vor sehr erfolgreich. Immer wieder geben sie sich als Personen aus, die sie nicht sind. Sei es, um an vertrauliche Informationen zu gelangen oder um Zugriff auf eine Person, ein Unternehmen oder ein Netzwerk zu erhalten.

Dass diese Masche nach wie vor so erfolgreich ist, liegt mitunter daran, dass die Angriffe stetig weiterentwickelt werden. Dabei kundschaften Cyberkriminelle ihre Opfer beispielsweise auf Unternehmensseiten oder Social Media umfassend aus. Plattformen wie LinkedIn oder Xing bieten nicht nur die Namen der Angestellten und Führungskräfte, sondern liefern ihre genaue Positionsbezeichnung gleich mit. Mit dieser Vielzahl an persönlichen Informationen möchten sie den Betrug möglichst echt aussehen lassen.

Auch die verwendeten Kanäle sind vielfältig. Oft rufen die Angreifer ihre potenziellen Opfer an oder – noch häufiger – kontaktieren sie per E-Mail oder Messenger. In diesen Fällen bedienen sich die Kriminellen häufig Namen von Personen aus der oberen Managementebene und lassen ihre Nachrichten so aussehen, als kämen sie von „ganz oben“. Dann fordern sie die Opfer auf, Geld zu überweisen, Rechnungen zu begleichen oder vertrauliche Informationen preiszugeben. Die Folge: Direkte finanzielle Verluste oder Datenlecks mit den entsprechenden weitreichenden Nachwirkungen.

Dem Studienbericht des Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e. V. (Bitkom) ist Social Engineering auch in Deutschland weiter auf dem Vormarsch. So gaben in dem in 2020 veröffentlichten Studienbericht “Spionage, Sabotage und Datendiebstahl – Wirtschaftsschutz in der vernetzten Welt“ 15% der Befragten Unternehmen an bereits in digitaler Form von Social Engineering betroffen gewesen zu sein.

Es kann jeden treffen: Auch ESET war im Visier

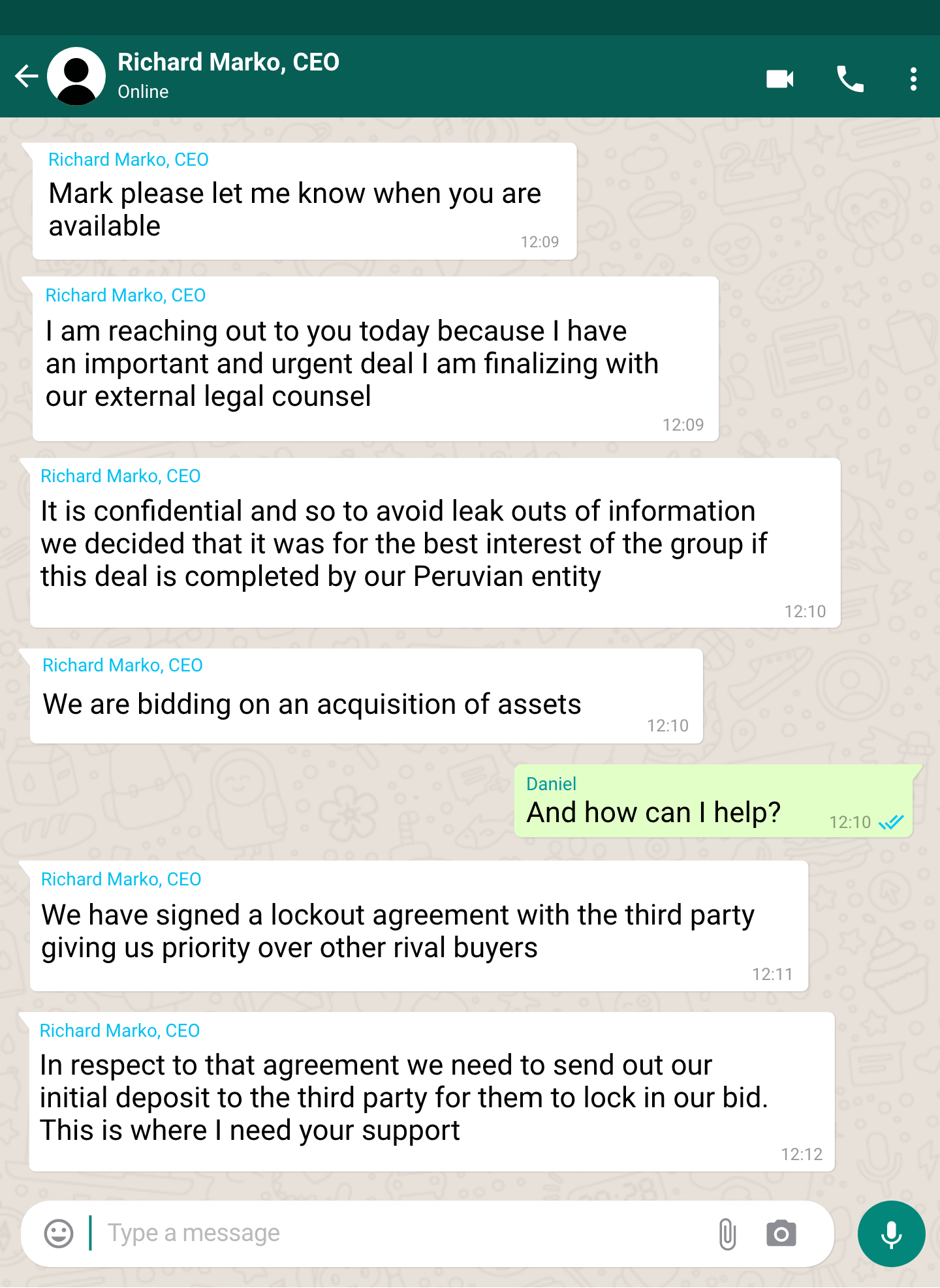

2020 war ESET selbst Ziel einer Social Engineering-Attacke, bei der sich die Angreifer per WhatsApp als Unternehmensleitung ausgaben. Sie behaupteten, es müsse schnell eine große Summe Geld hinterlegt werden, um an einem Ausschreibungsverfahren teilnehmen zu können. Hier finden Sie Beispiele für die Nachrichten, die damals bei einigen unserer Mitarbeiter eingingen.

Viele Unternehmen verlassen sich darauf, dass sie mit einer modernen IT-Security-Lösung ausreichend vor Cyberkriminalität geschützt sind. Das ist auch grundsätzlich der Fall – jedoch kann die beste Security-Lösung nichts ausrichten, wenn die Angreifer den „Faktor Mensch“ ins Visier nehmen und sich durch Tricks das Vertrauen der Mitarbeiter erschleichen. Der beste Schutz vor Social Engineering ist und bleibt daher die regelmäßige Schulung der Angestellten zum Erkennen potenziell gefährlicher Nachrichten.

Die folgenden Tipps helfen Ihnen und Ihren Mitarbeitern, nicht auf Fake-Mails hereinzufallen:

1. Erkennen Sie typische Muster

Je mehr Sie über Social Engineering wissen, desto schwerer wird es Kriminellen fallen, unberechtigterweise Ihr Vertrauen zu gewinnen. Bei vielen Fake-Mails lässt sich zudem ein Muster erkennen. Üblicherweise klingen die Nachrichten sehr dringlich und scheinen darauf ausgelegt zu sein, beim Empfänger Unsicherheit und Angst auszulösen. Ziel ist es, die Opfer zu verunsichern und so zu unbedachten Handlungen zu verleiten, die sie sonst niemals tun würden. Daher gilt: Werden Sie in einer Mail also zu etwas aufgefordert, das Ihnen seltsam vorkommt (wie bspw. Überweisungen an bisher unbekannte Empfänger zu tätigen) und wird dies auch noch mit besonderer Dringlichkeit an sie herangetragen (Erwähnung einer sehr knappen Deadline) sollten Sie hellhörig werden.

Noch vor einiger Zeit enthielten Fake-Mails häufig grammatikalische oder Rechtschreibfehler. Auch die verwendeten Firmenlogos waren schlicht falsch oder veraltet. Das alles ist heute weitaus seltener der Fall. Die Angreifer erstellen mittlerweile täuschend echt wirkende E-Mails, zum Teil sogar mit Fotos oder Signaturen „echter“ Vorgesetzter. Auch wenn die Form der E-Mail also echt wirkt, schauen Sie sich den Inhalt genau an und prüfen Sie ihn auf Ungereimtheiten.

2. Prüfen Sie den Kontext

Besonders im Arbeitsalltag bleibt oft wenig Zeit, Anweisungen lange zu überdenken. Nichtsdestotrotz sollten Sie sich immer einige Sekunden nehmen, um zu überprüfen ob die vorliegende Mail überhaupt Sinn ergibt. Warum möchte der Vorgesetzte, dass Sie diese Überweisung tätigen? Warum braucht der Kollege genau diese vertrauliche Information? Besonders Anweisungen, die nicht den üblichen Arbeitsabläufen entsprechen, sollten Sie stutzig werden lassen. Selbst oder auch gerade bei Nachrichten, die aus der höchsten Management-Ebene zu kommen scheinen, sollten Sie die darin enthaltenen Anweisungen in jedem Fall hinterfragen und möglichst einen Kollegen zu Rate ziehen.

Denn teilweise wissen Cyberkriminelle durch das Anzapfen entsprechender Datenbanken, wann Mitarbeiter im Urlaub sind und geben sich als deren Urlaubsvertretung aus. Fragen Sie daher im Zweifel immer den jeweiligen direkten Vorgesetzten oder Personen aus der Abteilung des fraglichen Absenders. Es gilt – wie so oft – der Grundsatz „Vorsicht ist besser als Nachsicht“.

3. Prüfen Sie die Adresse des Absenders

Die E-Mail ist geschäftlichen Inhalts, kommt aber von einer privaten Mailadresse? Auch wenn die Nachricht scheinbar von jemandem kommt, den Sie kennen: Kontaktieren Sie den vermeintlichen Absender über seine offizielle Unternehmens-Mailadresse und prüfen Sie die Rechtmäßigkeit der Anfrage.

Teilweise arbeiten Cyberkriminelle auch mit Mailadressen, die nur fast wie offizielle und Ihnen bekannte Unternehmens-Mailadressen aussehen. Schauen Sie genau hin: Buchstabendreher oder leicht zu übersehende Abweichungen wie „rn“ statt „m“ weisen darauf hin, dass etwas nicht stimmt.

4. Kontaktieren Sie den Absender über einen anderen Kanal

Gehen Sie kein unnötiges Risiko ein. Eine E-Mail kommt Ihnen komisch vor? Rufen Sie den vermeintlichen Absender an oder kontaktieren Sie ihn anderweitig. Dasselbe gilt für WhatsApp- oder andere Nachrichten oder Anrufe.

Der schnellste Weg ist natürlich, den vermeintlichen Absender persönlich auf die fragliche Mail anzusprechen. Egal, ob von Angesicht zu Angesicht im Büro oder – falls er oder sie nicht vor Ort sein sollte – in einem kurzen Telefonat. Das fällt aber gerade beim oberen Management oft nicht so leicht, muss man doch davon ausgehen, den Vorgesetzten bei möglicherweise wichtigen Aufgaben zu stören. Sollten Sie zögern, die entsprechende Person selbst anzusprechen, kontaktieren Sie Stellvertreter oder andere Personen, von denen Sie annehmen, dass sie die Rechtmäßigkeit der E-Mail und der enthaltenen Anweisungen prüfen können. Gerade über Anweisungen, bei denen es um größere Geldsummen mit sehr kurzer Deadline geht, müssen (oder sollten) zumindest der Leiter der Finanzabteilung oder andere Mitglieder des leitenden Managements Bescheid wissen. Fragen Sie also gegebenenfalls bei diesen nach.

Sicherlich: All diese Tipps kosten das, wovon wir beim Arbeiten häufig zu wenig haben: Zeit. Dennoch sollten Sie sie beherzigen, um schwerwiegende negative Folgen für Ihr Unternehmen zu vermeiden.

Unser Tipp: Implementieren Sie ein „EXTERN“-Tag

Erreichen E-Mails von außerhalb Empfänger im Unternehmen, lassen sich diese recht unkompliziert mit dem deutlich sichtbaren Hinweis „EXTERN“ versehen. Auch wir bei ESET haben dies kürzlich eingeführt und wissen nun schon auf den ersten Blick, welche E-Mails größerer Aufmerksamkeit bedürfen.

Insbesondere die oben erwähnten Nachrichten, die sich als intern ausgeben, aber beispielsweise Buchstabendreher enthalten, fallen so sofort als Fake auf.

Natürlich nutzen Angreifer die beschriebenen Fake-Mails auch weiterhin besonders gern, um potenzielle Opfer zum Klick auf gefährliche Links zu verleiten. Folgt das Opfer dem Link, hilft eine umfassende Security-Lösung, die die Gefahr erkennt und die entsprechende Seite sofort blockiert.