Spear phishing je specifický typ phishingu, který se s chirurgickou přesností zaměřuje na konkrétní cíl. Řada hackerů jej proto zařazuje do svých útoků.

Citlivé informace jsou cennější než zlato. Vezmeme-li v úvahu, jak nákladné mohou být kybernetické útoky, mohou mít i data, jako jsou například přihlašovací údaje a hesla, milionovou hodnotu.

Útoky využívající techniky sociálního inženýrství jsou proto navržené tak, aby zneužily lidskou chybu. Spear phishing přitom představuje jednu z jejich nejrafinovanějších variant – útočníci oběť lapí na míru vytvořenými podvody, které cílí na konkrétní osoby. Jak moc konkrétní? To si hned níže vysvětlíme.

Klíčové body tohoto článku:

-

Spear phishing je při útocích na firemní systémy taktikou používanou k získání počátečního přístupu.

-

Bezpečnostní experti opakovaně tyto útoky zaznamenávají, protože je běžně využívají APT skupiny při svých operacích.

-

Důsledkem Spear phishingu může být krádež přihlašovacích údajů, exfiltrace dat, nebo dokonce vydírání a ransomware.

-

Ochrana je otázkou povědomí o této hrozbě, minimalizace útočné plochy a rozšířené prevence.

Spear phishing a jeho anatomie

Spear phishing je útočná taktika, kterou zneužívají útočníci jako vstupní bod do sítí napadených organizací. Tyto útoky jsou navrženy tak, aby byly co nejvíce zacílené, a proto se často používají proti vládním nebo finančním institucím, kde by následné narušení bezpečnosti mohlo přinést útočníkům značný zisk.

Spear phishing cílí konkrétně na jednotlivce nebo malé skupiny lidí zprávami, které vypadají, že pocházejí z důvěryhodného zdroje, nebo se týkají tématu, které je pro zamýšlenou oběť zajímavé. Hackeři prostě vytvoří dojem, že oběť odesílatele zná. Právě v tomto bodě je zcela jiný než běžný phishing. Hackeři využívají různé metody sociálního inženýrství ke shromáždění informací o svém cíli. Procházejí také veřejně dostupné zdroje, jako jsou sociální sítě a tiskové zprávy, aby působili v komunikaci co nejpřesvědčivěji.

Když ředitel není ředitel

Jednou z forem Spear phishingu je tzv. BEC – Business E-mail compromise. Jedná se o nákladný podvod, jehož cílem je prostřednictvím předstírání získat peníze nebo důvěrná data firmy. Finanční oddělení společnosti může být například cílem někoho, kdo se vydává za generálního nebo finančního ředitele a požaduje okamžitý převod peněz kvůli obchodní transakci. Takto například přišla jedna výrobní firma o 60 milionů dolarů.

Podvodné zprávy ve službách APT skupin

Bezpečnostní experti v uplynulých několika letech odhalili a sledovali řadu spearphishingových kampaní, které představují globální fenomén.

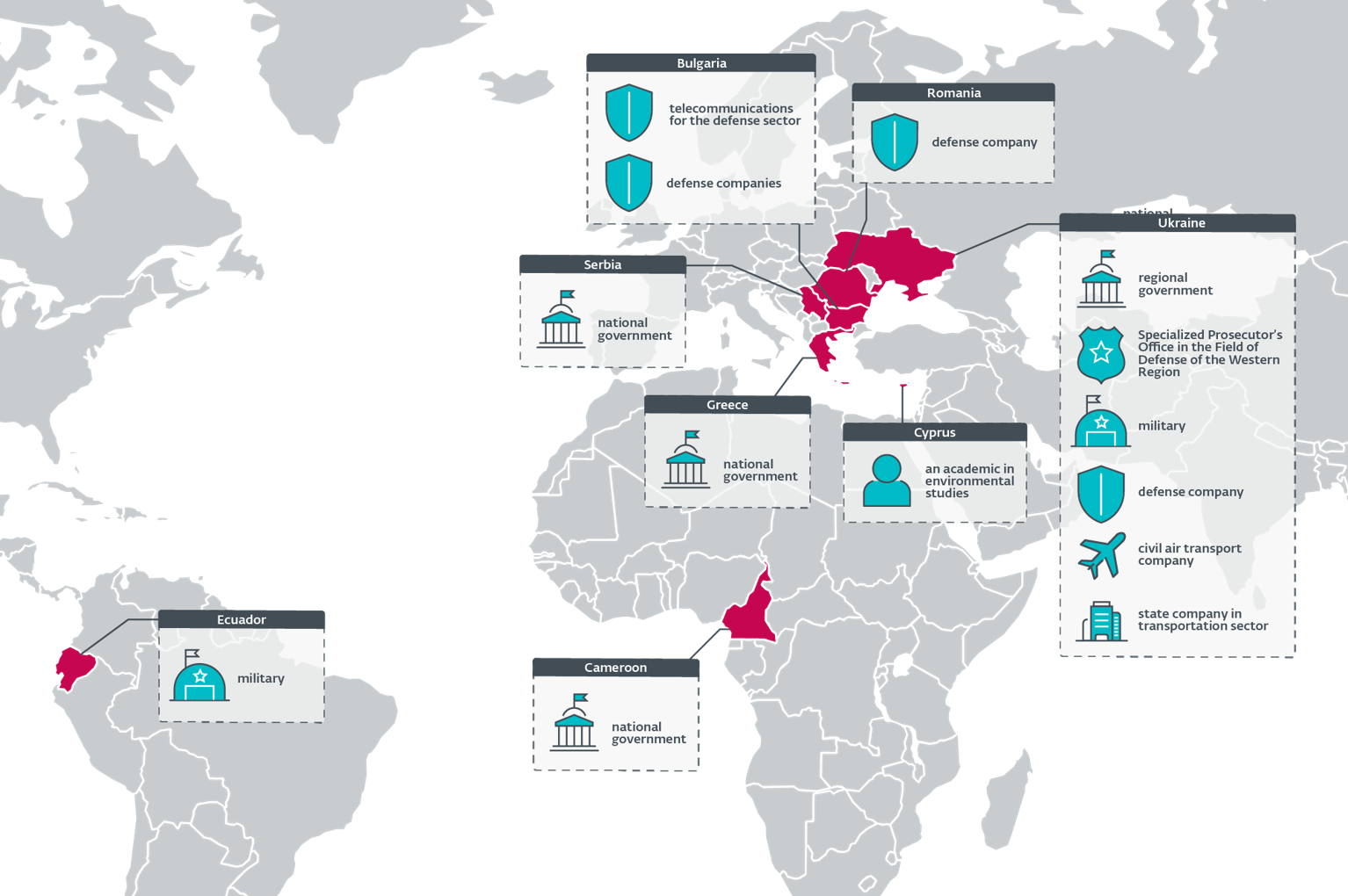

V květnu 2025 informovali o operaci RoundPress. Při ní byl vektorem kompromitace podvodný e-mail využívající zranitelnost XSS k injektáži škodlivého JavaScriptového kódu do stránky s webmailovým účtem oběti. Většina obětí pocházela z vládních institucí a obranných společností ve východní Evropě, ale některé cíle byly zaznamenány i v jiných částech Evropy, Afriky a Jižní Ameriky.

Mapa obětí operace RoundPress. (Zdroj: ESET)

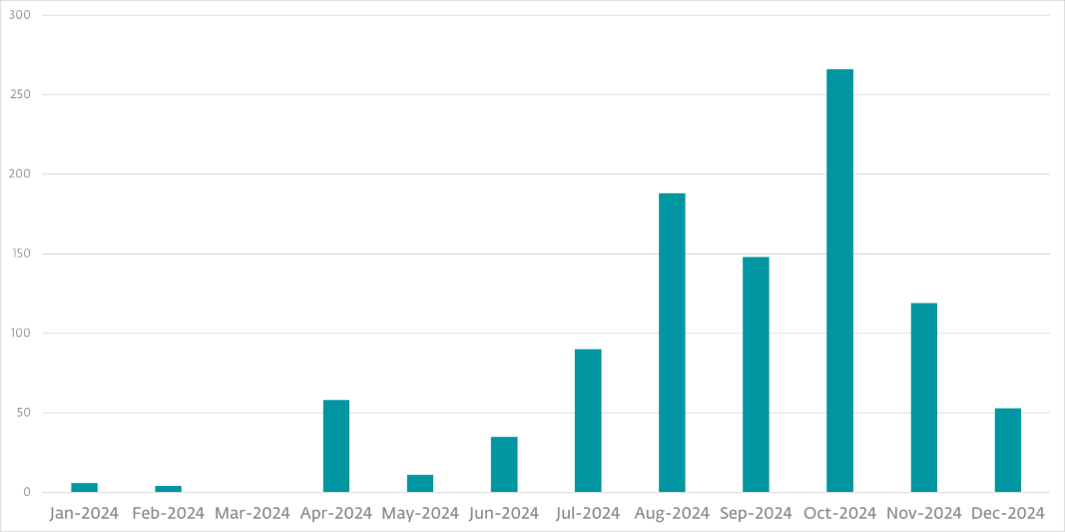

Spear phishing je hlavním nástrojem útočníků z Gamaredon – APT skupiny napojené na Rusko, která v letech 2022 a 2023 opakovaně prováděla rozsáhlé spearphishingové kampaně proti ukrajinským cílům a v roce 2024 výrazně aktualizovala své nástroje.

Unikátní detekce Spear phishingu u skupiny Gamaredon za jednotlivé měsíce v roce 2024. (Zdroj: Zoltán Rusnák / ESET Research)

V Asii zacílila APT skupina MirrorFace, která je napojená na Čínu a zaměřená na japonské entity a jejich partnery, na místní firmy a diplomatické organizace (a to dokonce na jednu z EU). Jedna konkrétní spearphishingová kampaň (ESET ji pojmenoval Operation LiberalFace) cílila v roce 2022 na japonské politické subjekty.

Příklady dvou spearphishingových e-mailů od MirrorFace. (Zdroj: Dominik Breitenbacher / ESET Research)

Podobně na konci roku 2023 ESET odhalil, že spearphishingové e-maily cílily zejména na velké organizace, včetně vládních sektorů v Latinské Americe. Útočníci se vydávali za známé instituce z konkrétních zemí, například za vládní nebo daňové úřady. Přesnost těchto útoků naznačovala, že hackeři cílili na vysoce postavené oběti a měli tak o nich podrobné znalosti.

(Zdroj: Camilo Gutiérrez Amaya a Fernando Tavella, Operation King Tut, ESET Research)

V mnoha případech spearphishingové e-maily obsahují škodlivý obsah, jako jsou nebezpečné odkazy, soubory ke stažení nebo přílohy. V případě útoku typu BEC může jít jen o telefonní číslo, e-mailovou adresu, kalendář nebo pozvánku na schůzku. Interakce s tímto škodlivým obsahem může spustit další fázi útoku anebo umožnit kompromitaci, která potenciálně vede až k instalaci malwaru. A to, co následuje, může být ještě horší.

Jak se chránit před Spear phishingem

Co můžete udělat proto, aby vás tento podvodný a cílený phishingový útok nezaskočil?

Začněte tím, že budete neustále ve střehu. Lidské chybě se těžko předchází, ale je možné snížit pravděpodobnost, že se stane spouštěčem kybernetického útoku. V tomto směru je zlatým standardem školení v oblasti kybernetické bezpečnosti – obzvlášť, pokud jej pojmete hravou, interaktivní formou a doplníte o pravidelná simulovaná cvičení.

Dále je důležité vytvořit bezpečné prostředí. Některá řešení pro zabezpečení koncových zařízení nebo doplňkové produkty pro ochranu cloudových aplikací a e-mailových serverů obsahují anti-phishingové funkce a pokročilé filtry, které dokážou zablokovat spearphishingové zprávy dříve, než se dostanou „do rukou“ zaměstnanců.

Třetím krokem je pokročilá obrana proti hrozbám, která je účinným způsobem, jak se vypořádat se škodlivými přílohami v e-mailech. Detekce na základě chování se díky strojovému učení výrazně zlepšila a v kombinaci se zabezpečením koncových zařízení, které dokáže rozebrat škodlivý kód až na jeho „DNA“, poskytuje vícevrstvou ochranu, která výrazně snižuje riziko, že nějaká hrozba přesto proklouzne.

Je také vhodné zavést nejen základní, ale i rozšířená preventivní opatření, jako je správa zranitelností a bezpečné ověřování, protože čím méně prostoru má útočník k potenciálnímu zneužití, tím silnější je digitální opevnění firmy.

Faktorů, které přispívají k úspěchu spearphishingového útoku, je mnoho. Mělo by to člověka znepokojovat? Bezpochyby. Nicméně pro každý útok a každý vektor existuje obranná strategie, která jej dokáže zmírnit.

Místo toho, abyste se nechali nachytat na očividnou návnadu, zaměřte se na své slabiny a osvojte si přístup založený na prevenci, abyste byli připraveni čelit hrozbám zítřka už dnes.