I tuoi dipendenti forse avranno già ricevuto in passato email all’apparenza provenienti da una banca o da qualche servizio online diffuso, in cui viene loro chiesto di “confermare” le credenziali dei loro account o il loro numero di carta di credito. Si tratta di una tecnica di phishing molto comune. Purtroppo, durante la pandemia da COVID-19, abbiamo sperimentato ancora come le trappole del phishing cambiano costantemente, e che come sono alle volte difficili da riconoscere.

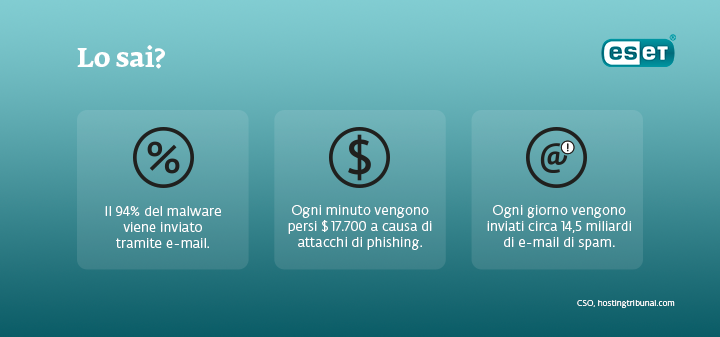

Il phishing è un tipo di attacco di social engineering in cui il criminale cerca di ottenere l’accesso alle credenziali di accesso, in modo da ottenere informazioni riservate o di distribuire malware. Inoltre, la maggior parte del ransomware che blocca l'accesso o crittografa i dati degli utenti viene distribuita tramite messaggi di phishing. Se lavori in una piccola azienda, dovresti essere consapevole che i truffatori dietro gli attacchi di phishing desiderano introdursi nei tuoi account di lavoro; questo perché le campagne di phishing possono colpire un elevato numero di utenti anonimi, non solo vittime o aziende specifiche.

I truffatori sanno che ci sono buone probabilità che qualsiasi messaggio sia scansionato alla ricerca di contenuti nocivi dai software di sicurezza o dal gestore della casella di posta. Gmail, ad esempio, è molto efficiente nello smistare questo tipo di messaggi nella cartella per la spazzatura. Da quando la pandemia da coronavirus si è iniziata ad espandere, i truffatori non hanno perso tempo a cercare di approfittare dell’incertezza, della paura e delle scarsità nelle forniture generate dalla crisi.

A marzo 2020 si è assistito a un’ondata di spam a tema COVID-19, in cui sono stati diffusi malware, sono state sottratte informazioni sensibili o sono stati venduti prodotti contraffatti, come rivelato nel Rapporto sulle minacce per Q1-2020 ESET. Secondo Google, nel mese di marzo i truffatori hanno inviato agli utenti di Gmail 18 milioni di email di phishing a tema COVID-19 ogni giorno. Ad aprile, la BBC ha scritto che l’azienda stava bloccando oltre 100 milioni di email di phishing al giorno, di cui quasi un quinto erano email di scam relative al coronavirus.

In seguito, gli organizzatori di uno degli eventi di sicurezza più popolari d'Europa, l'IFSEC, hanno dichiarato che le truffe online che sfruttano come copertura la pandemia sono apparse più frequentemente nel Regno Unito e negli Stati Uniti, ma hanno raggiunto quasi tutti i paesi che combattono il coronavirus. Ad esempio, quando i cittadini italiani hanno iniziato a presentare domanda per i sussidi per l’emergenza coronavirus, alcuni hacker hanno attaccato il sito dell’istituto nazionale di previdenza sociale, bloccandolo per un giorno.

Non sorprende il fatto che la crisi da coronavirus sia diventata una delle esche preferite degli aggressori. La comparsa di ogni crisi crea nuove circostanze, che costituiscono l’ambiente ideale per l’innovazione da parte dei cybercriminali. Al contempo, gli attacchi di phishing beneficiano dell’aumento massiccio di nuovi lavoratori in remoto.

Allora, come riconoscere le email sospette? Ecco a cosa prestare attenzione:

1) Controlla l’indirizzo email del mittente.

Se non conosci l’indirizzo, fai attenzione al corpo del messaggio. Un tempo gli indirizzi truffaldini erano più facili da individuare. Erano anonimi o avevano nomi molto generici con molti numeri. Talvolta, l’indirizzo email del mittente non corrispondeva al nome del mittente o al contenuto del messaggio. Ora è più difficile. Ricevere email da istituti finanziari con cui non hai contatti è chiaramente sospetto. Ma se ricevi un’email da qualcuno che dice di essere delle tua banca, controlla accuratamente l’indirizzo email. Talvolta, grazie all’impaginazione e al contenuto convincente, l’indirizzo è l’unico segnale di una truffa.

2) Aspettati il peggio dagli allegati o dai link sconosciuti

Possono contenere malware o reindirizzarti a un sito web dannoso. Se hai qualsiasi sospetto, non aprirli. I gestori competenti non inviano messaggi in cui chiedono di accedere tramite un link integrato. Presta anche molta attenzione ai file allegati: una volta aperti, questi ultimi possono dare a qualcun altro il controllo totale del tuo computer, avviare attacchi verso altri computer oppure inviare spam a ogni contatto della tua rubrica.

3) Fai attenzione se l’email contiene errori grammaticali

Sì, una cattiva grammatica è sintomo di phishing. Sii sempre in guardia, anche se non sei insegnante di lingue. Fare caso a linguaggio e vocabolario insoliti o a errori di ortografia potrà aiutare te e la tua azienda a evitare di cadere vittima dei cybercriminali. Tieni presente che cattiva ortografia e grammatica sono più comuni nelle email di phishing tradotte da altre lingue. Questo tipo di attacchi è diventato molto più raro oggigiorno, ma la formula base dell’attacco non è cambiata molto: solo nella qualità del social engineering e nella presentazione molto più professionale. Un altro elemento linguistico che può segnalare un tentativo di attacco sono saluti e formulazioni generiche. Quindi se un'e-mail inizia con "Caro destinatario" o "Caro utente", sii prudente.

4) Urgenza sospetta?

Il truffatore vuole che tu vada nel panico. Non lasciare che la sua minaccia ti influenzi. L’email chiede disperatamente aiuto, un salvataggio urgente, minaccia di ricattarti o cerca di fare leva sulle tue emozioni? Fai attenzione, questi sono spesso attacchi da criminale informatico. Non rispondere all’email se usa frasi come: "Se non rispondi entro 48 ore il tuo account sarà eliminato" o "Se non rispondi, il tuo account sarà automaticamente disattivato."

5) Troppo bello o troppo spaventoso per essere vero?

Ricorda che il social engineering si concentra sulle debolezze umane. L’email ti promette dei soldi? Lascia intendere che tu abbia ereditato una fortuna? Cerca lo stesso messaggio sul motore di ricerca Google. Probabilmente troverai che altre migliaia di persone hanno ricevuto lo stesso messaggio truffaldino. Ma devi anche sapere che i cybercriminali che si avvalgono dei metodi di social engineering cercano di stare sempre al passo con le nuove tendenze, ad esempio le piattaforme di shopping. Le offerte del Back Fiday sono per loro un’ottima occasione di inviare mail di massa fingendo problemi con ordini e chiedendo informazioni personali.

6) L’oggetto è diverso dal messaggio

Questo dovrebbe allarmarti immediatamente. L’oggetto titola mele, mentre il corpo del messaggio parla solo di arance? Spesso l’oggetto di un’email di phishing non ha niente a che fare col messaggio. Oppure nomina servizi a cui non hai mai aderito.

Gli attacchi omoglifi scendono in campo, e avrai bisogno di tecnologie di protezione per individuarli.

Gli attacchi omoglifi si basano sulla sostituzione di alcuni caratteri negli indirizzi di posta con altri dall’aspetto simile, o addirittura indistinguibili a occhio nudo, ma che appartengono ad alfabeti diversi. Questi attacchi sono estremamente pericolosi per gli utenti, poiché le possibilità di individuare la trappola sono minime. Come ad esempio l’attacco agli utenti PayPal in cui l’indirizzo conteneva le "lettere giuste" tratte dall’alfabeto latino, ma con due eccezioni. Gli aggressori hanno sostituito le occorrenze della lettera P con una simile, la “P”, ma da un alfabeto diverso. Questa sosia della “P” era stata presa dall’alfabeto russo, dove corrisponde alla lettera R. Per questo tipo di attacchi, dipendiamo dalle tecnologie di protezione.