Probabilmente hai già sentito parlare di social engineering – manipolazioni psicologiche con cui le persone rivelano involontariamente i dati sensibili. Diamo uno sguardo al furto di identità, un’altra modalità di attacco usata dai cybercriminali: fingere di essere persone affidabili mentre in realtà cercano solo di manipolarti per estorcerti informazioni personali (es. ordinare e approvare transazioni fraudolente). Ma come puoi riconoscere quando sei sotto attacco da un cybercriminale?

L’Impersonation si definisce come la pratica di fingere di essere qualcun’altro – al fine di ottenere informazioni per accedere a sistemi o ad aziende. Per raggiungere i propri obiettivi, i cybercriminali usano diversi strumenti come chiamate, email o applicazioni di messaggistica. In molti casi, fingono di essere persone del Top Management aziendale, e impostano email che sembrano scritte proprio dai manager.

E’ piuttosto comune, ormai, che le informazioni delle aziende siano disponibili sulle piattaforme come LinkedIn, che divulgano le strutture aziendali e i nomi dei dipendenti. I cybercriminali possono utilizzare questi dati per provare a contattare più dipendenti di un’azienda, chiedendogli di effettuare transazioni di denaro, pagamenti di fatture o l’invio di dati sensibili. Ecco perché l’Impersonation potrebbe essere pericolosa per le aziende – questi attacchi potrebbero causare violazioni di dati e perdite finanziarie.

Secondo TEISS, questi attacchi sono rivolti ad aziende di tutte le dimensioni in tutto il mondo e sono aumentati di quasi il 70% nel 2019, rispetto all'anno precedente

Le soluzioni di sicurezza potrebbero proteggerti da attacchi tecnici. Ma l’Impersonation lavora molto sulla psicologia degli utenti – si avvantaggia della fiducia delle persone. Perciò, la formazione dei dipendenti è la chiave per aumentare la sicurezza contro questi attacchi. Di seguito qualche consiglio che può aiutare te e il tuo staff a ridurre il rischio di questi metodi di social engineering e filtrare i contenuti maligni.

Come deviare gli attacchi di Impersonation

1. Imparare a conoscere i messaggi di Impersonation

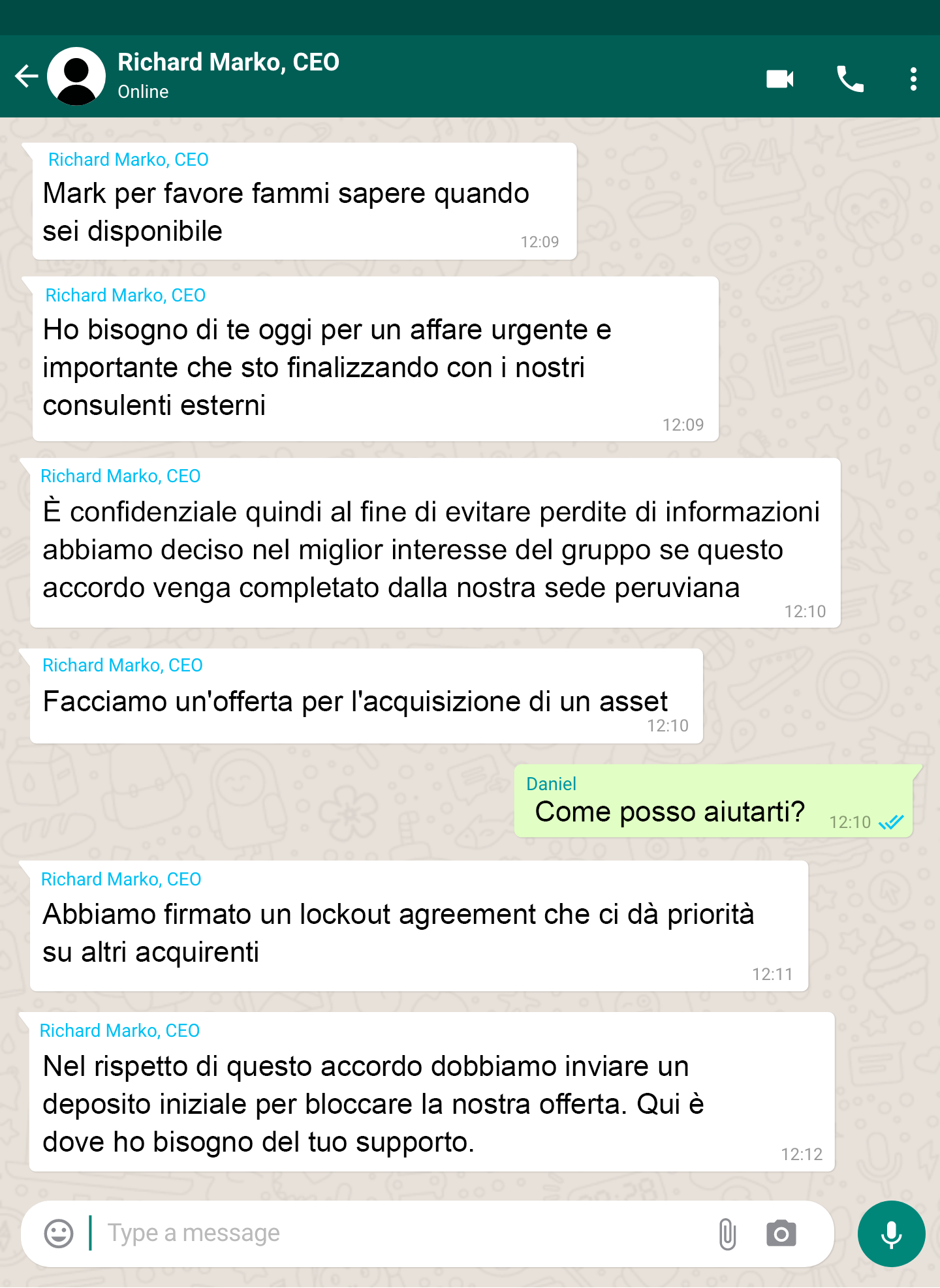

Ricorda, la consapevolezza è la chiave. Più cose sappiamo su gli attacchi di Impersonation, meglio si riesce ad evitarli. Diamo un'occhiata a come funzionano le email di Impersonation. Molte provano a instaurare un senso di urgenza e paura nel loro obiettivo. Quella sensazione porta le vittime a svolgere il compito richiesto. Tale compito potrebbe coinvolgere qualcosa che puoi trovare inusuale o sospetto, come la richiesta di acquisto di qualcosa non relativo al tuo business da parte di clienti che non conosci. I cybercriminali di solito impostano deadline molto brevi per compiere ciò che viene richiesto.

I messaggi fraudolenti spesso contengono errori grammaticali o utilizzi sbagliati del brand aziendale. Tuttavia, questi sono i più facili da individuare. I cybercriminali adottano tecniche sempre più avanzate che producono messaggi di posta elettronica che sembrano molto reali e che includono foto ufficiali degli impiegati o firme aziendali alla fine della mail. Cosi, anche se la forma sembra legittima, sii prudente se ti arriva una richiesta via email che ti sembra “strana”.

2. Pensa al contesto

A volte siamo troppo occupati e prendiamo decisioni senza pensarci troppo. Forse ci vorrà qualche secondo, ma dovresti sempre considerare se le email hanno senso. Esattamente, perché quel collega chiede quell’acquisto o richiede quei dati sensibili? Qualsiasi cosa insolita che si discosti dai processi tradizionali della tua azienda dovrebbe essere un segnale di avvertimento. Anche se l'e-mail apparentemente proviene da una persona affidabile, come l'amministratore delegato, potrebbe trattarsi di una frode. Rimanete vigili e verificate eventuali richieste con altri colleghi.

A volte i criminali informatici possono sapere che qualcuno è fuori ufficio e agire come se lo stessero coprendo. In tal caso, verificate le informazioni in questione con il proprio superiore o colleghi.

3. Controlla gli indirizzi email

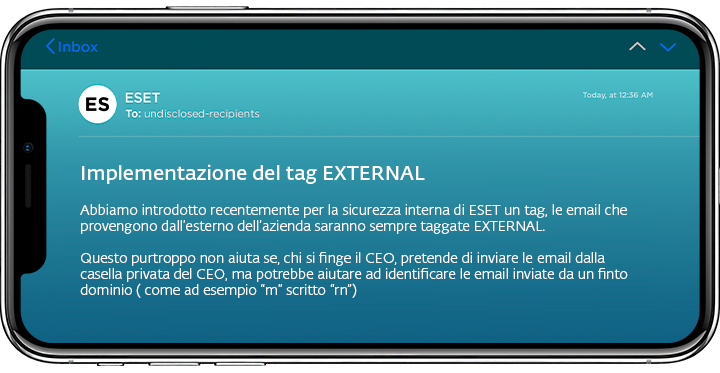

Ricevi una richiesta di lavoro da un account personale? L’indirizzo email potrebbe assomigliare a qualcuno che conosci, ma è sempre meglio rispondere a persone che scrivono da indirizzi email ufficiali.

Inoltre, a volte, gli hacker possono usare email che sembrano piuttosto simili a quelle aziendali ad un primo sguardo ma il dominio potrebbe contenere lievi variazioni. Quali sono gli errori più comuni negli indirizzi email? Scambi di lettere che rendono il nome simile; per esempio rimpiazzare “m” con “rn.”

4. Verifica il mittente attraverso altri canali di comunicazione

Sospetti che il messaggio ricevuto sia fraudolento? Fai una chiamata a chi te l’ha inviato o utilizza altri canali di comunicazione. Tuttavia, le email non solo l’unico canale di comunicazione che gli hacker possono utilizzare per gli attacchi. Puoi anche essere contattato da applicazioni di messaggistica come WhatsApp. Se hai ricevuto un messaggio sospetto su WhatsApp, dovresti scrivere alla persona in questione via mail aziendale, o richiamarlo.

In alternativa, puoi anche semplicemente chiedere direttamente alla persona. Non preoccuparti di disturbare qualcuno, anche quando potrebbero essere occupati. Per esempio, potrebbe essere riluttante disturbare il CEO. E’ naturale, perché più alta è la posizione di un collega, più esitiamo nel raggiungerlo, specialmente quando non è in ufficio. Nel caso in cui non puoi contattare il tuo superiore faccia a faccia, puoi parlare con i loro rappresentanti o con altre persone che dovrebbero essere a conoscenza della situazione. Ad esempio, il tuo CFO o COO potrebbe sicuramente (o dovrebbe) essere a conoscenza di un pagamento di una fattura scaduta urgente e di grandi dimensioni, quindi verifica con loro. Ricorda: la vigilanza paga.

Le raccomandazioni di cui sopra potrebbero richiedere tempo. Ma puoi essere certo che il tuo investimento ripagherà quando la tua azienda e gli ambienti di lavoro saranno sotto controllo e più sicuri dagli attacchi informatici.

Gli aggressori potrebbero anche scegliere di indurti a cliccare su allegati o collegamenti dannosi, quindi assicurati di disporre di una soluzione di sicurezza completa, che dovrebbe rilevare e bloccare questa minaccia.