Issues du document « état de la menaces informatiques contre les cabinets d’avocats » édité par l’ANSSI en 2023, les recommandations ci-dessous sont minimales et destinées à des parcs informatiques au nombre de postes contenu et aux professions règlementées. Néanmoins, elles sont pertinentes et s’avèrent être une excellente fondation pour appréhender la sécurité d’un parc informatique, quelle que soit l’activité de l’entreprise.

Quelles sont les recommandations de base pour protéger son parc ?

Nous avons sélectionné les recommandations les plus importantes :

- Utiliser des logiciels éprouvés et maintenus à jour

- Interdire l'installation de logiciels via un compte utilisateur

- Définir une politique de mots de passe robuste

- Appliquer les mises à jour de sécurité́ rapidement

- Implémenter un logiciel EDR ou antivirus

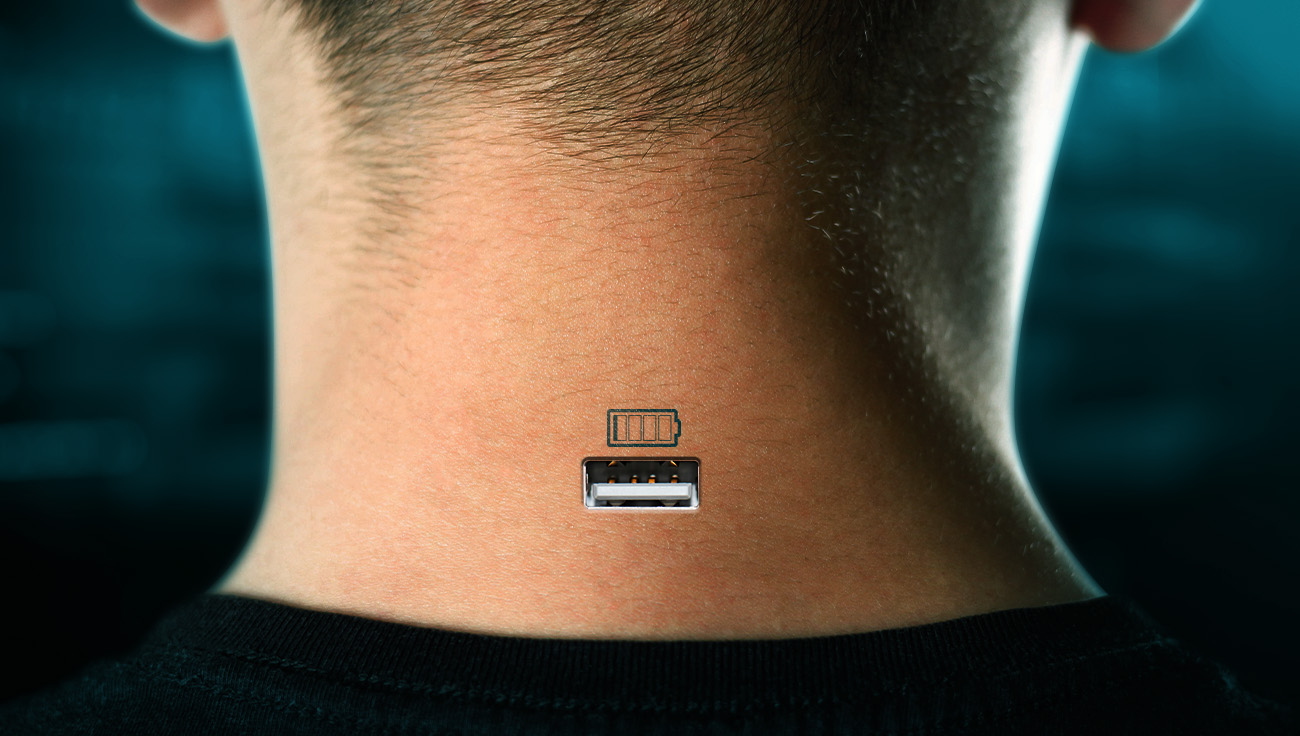

- Limiter la connexion de clés USB à des clés dédiées à l'usage professionnel

- Chiffrer entièrement les disques durs des postes de travail

- Chiffrer systématiquement les données sensibles stockées

- Chiffrer systématiquement les données sensibles avant de les communiquer

- Utiliser un logiciel coffre-fort de mot de passe

- Diversifier les secrets de chiffrement

- Journaliser tous les évènements d'accès de vos utilisateurs à des données sensibles

Quel est le rôle de l’EPP (antivirus) pour répondre aux exigences ?

Il participe à l’hygiène du poste et plus largement du parc. Il est majoritairement tourné vers la prévention et la réponse automatique. Une fois déployé et configuré, il est autonome. La majorité des agents ne requiert pas d’actions pour mettre en quarantaine ou nettoyer les menaces détectées.

Il est composé de nombreux modules de protection : anti-malware PC, serveurs et mobiles. Mais la force des EEP modernes réside dans leur large couverture fonctionnelle complémentaire. Au sein d’une même console, l’administrateur possède la main sur son parc. Ainsi, l’entreprise ou l’infogérant retrouve dans une console unique un maximum des exigences préconisées (NIST, recommandations ANSSI…) : audit et gestion des vulnérabilités, chiffrement, déploiement de logiciels et supervision de la santé du parc.

Est-ce qu’une couverture multi éditeurs peut répondre à ces exigences ?

Il convient d’apprécier l’ensemble des fonctionnalités offertes. Quels sont les outils nécessaires supplémentaires pour effectuer le chiffrement des postes, la gestion des vulnérabilités pour arriver à un périmètre équivalent à un éditeur complet comme ESET ? S’il est possible d’avoir recours à de nombreux outils, ceux-ci ne seront pas administrés depuis une seule console, diluant les informations aux travers de nombreuses sources de management et d’informations, et ayant pour effet de limiter la réactivité nécessaire lors d’une attaque. S’il peut être tentant de choisir les meilleures solutions pour chaque catégorie, composer sa défense ainsi peut être plus performant unitairement, mais également plus compliqué à gérer. L’équilibre à trouver est celui de la qualité globale de détection et de remédiation, avec le minimum de contraintes opérationnelles.

Pourquoi choisir un antivirus (EPP) performant comme base de son EDR ?

Laissons de côté les aspects annexes et concentrons-nous sur l’efficacité de la détection et de remédiation de l’EPP. Si celui-ci n’est pas suffisamment efficace, au-delà du fait que des menaces vont pénétrer dans le réseau et s’y propager, cette faiblesse va générer du bruit et augmenter la charge de travail des équipes de sécurité. A contrario, en limitant le volume d’alertes envoyées au SOC aux attaques spécifiques et avancées, les plus dangereuses, on évite la fatigue des équipes, tout en leur permettant de se concentrer sur les menaces les plus importantes. En d’autres termes, à destination des services achats, le ROI (retour sur investissement) d’un EPP ne se calcule pas uniquement sur sa qualité de détection, mais sur ses capacités et services connexes apportés au quotidien à la DSI.

Quelles sont les limites d’un EPP ?

L’EPP va détecter et remédier à plus de 99% des attaques, c’est-à-dire des attaques communes à toutes les entreprises connectées et exposées sur internet. Mais si l’attaquant est motivé, ou qu’une faille lui permet de s’introduire aisément dans le réseau, il va s’orienter vers une attaque ciblée et manuelle. Dès lors, l’EPP va détecter les logiciels malveillants utilisés par l’attaquant, mais ne sera pas en mesure de détecter les comportements suspects et autres techniques manuelles employées.

L’EDR apporte une vue plus large des actions entreprises par les attaquants à la fois sur le poste de travail mais également sur le réseau s’il est étendu à l’XDR. Pour appréhender les comportements suspects, une base de connaissance répertorie les TTPs (Tactiques, Techniques et Procédures) des plus grandes familles d’attaquants. Cette base de connaissance sert de socle à la majorité des EDR. Elle est nommée ATT&CK et disponible en open source. Vous pouvez la découvrir ici.

Choisir une ou des solutions ?

Pour lutter contre les menaces et risques cyber qui pèsent sur nos organisations, il est primordial de multiplier, avec cohérence, les solutions de protection. L’une d’entre elles, primordiale, - l’antivirus - a nettement évolué depuis sa création il y a 30 ans. Plus efficace, plus robuste, toujours léger et discret, il est enrichi de nombreuses fonctionnalités utiles aux opérations courantes de la vie d’un parc informatique. Ces modules complémentaires permettent de répondre aux exigences minimales émanant des organismes faisant autorité en la matière. S’Il est possible de construire ses propres modules de défense et d’administration, choisir un ensemble cohérent d’un même éditeur est un choix rationnel. Il est à la fois efficace et moins coûteux qu’un agrégat de solutions. Au-delà des aspects technologiques, regardons le coût global (TCO, Total Cost of Ownership) et pas seulement le coût d’achat des licences. Si l’on ajoute à l’équation les coûts engendrés par une crise ou l’indisponibilité du parc, le choix penche en la faveur d’une solution tout-en-un, capable d’interagir avec les autres solutions de sécurité déployées.