Lorsque nous essayons de protéger nos données contre les cybercriminels, il existe un bouclier que nous devrions tous utiliser : les mots de passe. Ces derniers protègent les données privées, les informations bancaires, les fichiers sensibles et bien d’autres choses encore, et sont une clé que les criminels cherchent à obtenir. Les attaques par force brute sont un moyen d’atteindre cet objectif. Apprenez à détecter les différentes variantes de cette menace et découvrez comment réduire les risques d’en être victime.

Utilisez un mot de passe différent pour chacun de vos comptes, optez pour des phrases de passe faciles à retenir mais difficiles à deviner, et gardez une trace de tous les identifiants que vous utilisez. À l’ère numérique dans laquelle nous vivons, maintenir de bonnes pratiques de sécurité peut s’avérer difficile.

Pour les cybercriminels, les identifiants de connexion sont une denrée lucrative et... les entreprises en sont bien conscientes. Pour protéger votre confidentialité, vous devez vous efforcer en permanence d’améliorer la sécurité, par exemple en exigeant de vos salariés des mots de passe toujours plus complexes.

Pourtant, certains collaborateurs continuent de sous-estimer les cybercriminels, croyant qu’à moins d’utiliser des mots de passe courts et simples (comme « motdepasse123 »), ils sont à l’abri des menaces, notamment des attaques par force brute.

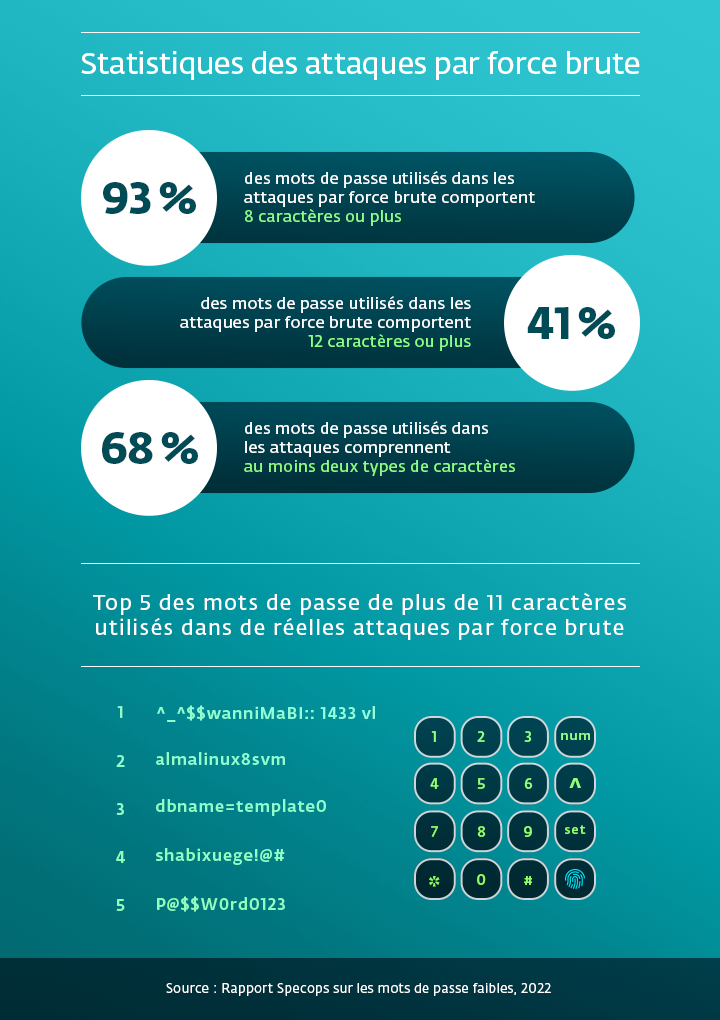

Rien n’est plus éloigné de la vérité. Lors des attaques par force brute, les cybercriminels tentent de deviner ou d’obtenir les identifiants des utilisateurs et d’accéder à leurs comptes, et comme le montrent les statistiques, des mots de passe étonnamment complexes sont souvent impliqués.

Comme les chiffres le suggèrent, les pirates sont conscients des évolutions de la sécurité des mots de passe, et adaptent volontiers leurs tactiques pour réussir. La menace des attaques par force brute peut se présenter sous plusieurs formes. Apprenons à mieux les reconnaître.

1. Simple attaque par force brute

Dans une telle attaque, les pirates tentent de deviner le mot de passe sans utiliser de logiciel spécialisé ni de base de données. Ils peuvent par exemple tester les combinaisons de mots de passe les plus courantes, ou utiliser des informations accessibles en ligne, notamment sur les réseaux sociaux de la victime.

2. Attaques dites de « password spraying » (par pulvérisation de mot de pase)

Lors de ces attaques, les pirates utilisent une liste des phrases de passe et des mots de passe les plus fréquents et, à l’aide d’un logiciel spécial ou d’une boîte à outils, ils testent (« pulvérisent ») un mot de passe sur de nombreux comptes différents. Par conséquent, les politiques de verrouillage peuvent ne pas remarquer l’attaque, et une seule attaque peut permettre aux pirates d’accéder à des dizaines, voire des centaines, de comptes différents.

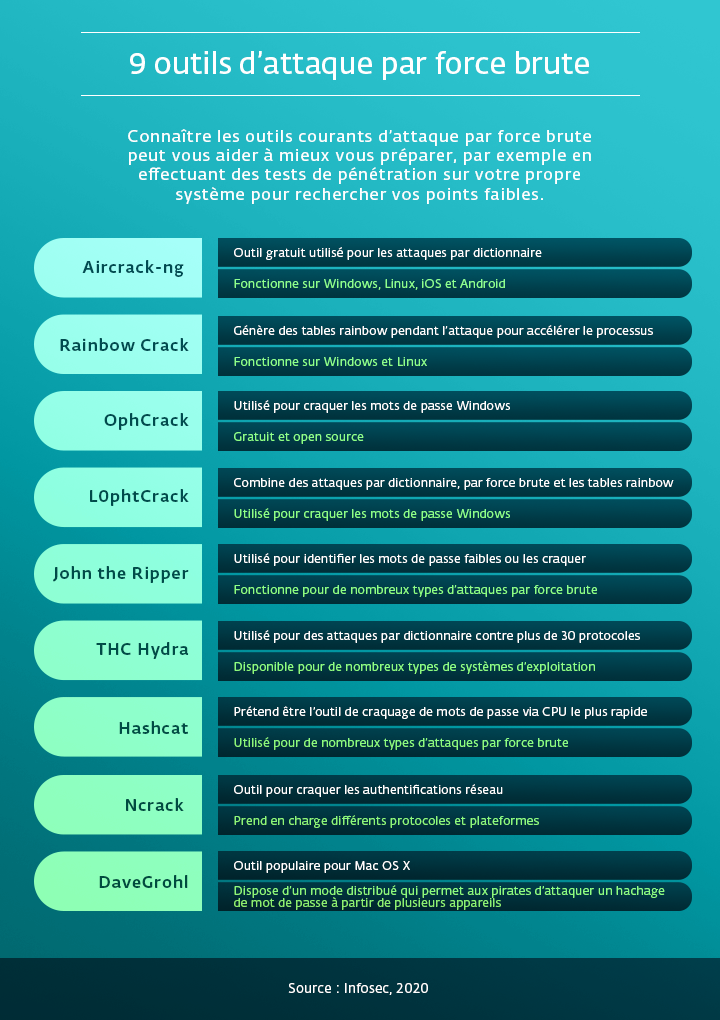

3. Attaques par dictionnaire

Lors de ces attaques, les pirates essaient différentes combinaisons et variations de mots couramment utilisés. Elles ne sont généralement pas exécutées manuellement. Les pirates utilisent souvent un programme fonctionnant avec des listes et des dictionnaires de mots de passe courants (comme le suggère le nom de l’attaque) et saisissent les nombreuses combinaisons de mots de passe possibles dans le système sélectionné.

4. Attaques dites de « credential stuffing » (par bourrage d’identifiants)

Lorsqu’un attaquant possède une liste d’identifiants fuités ou compromis, il peut utiliser un logiciel spécial pour saisir (« bourrer ») les combinaisons de nom d’utilisateur et de mot de passe sur de nombreux sites web différents. Si l’utilisateur concerné a réutilisé ses identifiants de connexion sur plusieurs sites, ce qui est malheureusement une erreur courante, le criminel peut accéder à plusieurs comptes avec une seule combinaison d’identifiants.

5. Attaques par force brute inversée

Les cybercriminels disposent parfois déjà du mot de passe ; il leur suffit de trouver le bon utilisateur. En utilisant des listes de mots de passe fuitées lors de précédentes violations de données, les pirates peuvent effectuer des recherches sur différentes plateformes et bases de données, en essayant les identifiants compromis sur différents comptes.

6. Attaques hybrides par force brute

Elles combinent les techniques décrites ci-dessus. En général, les pirates optent pour une attaque par dictionnaire combinée à une simple attaque par force brute. Pour tenter de s’introduire dans différents comptes, dont ils connaissent généralement déjà les noms d’utilisateur, ils utilisent des phrases de passe et des mots de passe courants combinés avec une série de lettres ou de chiffres, qui peuvent être aléatoires ou basés sur des recherches effectuées auparavant sur les victimes.

Comment se protéger des attaques par force brute

Pour les collaborateurs eux-mêmes, la principale mesure à prendre est de maintenir de bonnes pratiques en matière de mots de passe. Cela peut consister à utiliser un mot de passe unique pour chacun de leurs comptes, opter pour des phrases de passe plus longues contenant une variété de caractères, et utiliser un gestionnaire de mots de passe digne de confiance pour stocker leurs identifiants. L’utilisation de l’authentification multifacteur (MFA) est également indispensable. Grâce à la MFA, le fait de connaître votre mot de passe ne permettra pas immédiatement aux pirates d’accéder à vos données.

Votre entreprise peut également envisager de limiter le nombre de connexions invalides et/ou d’utiliser des CAPTCHA pour empêcher les outils d’attaque par force brute de pénétrer dans ses systèmes. Il est également conseillé de changer périodiquement les phrases de passe. Enfin, vous devez mettre en place une politique de mots de passe sécurisés et renforcer encore la sécurité des salariés et de votre entreprise en surveillant les activités sur vos plateformes. Suivre des pratiques sûres et rester vigilant permet d’éviter que les cybercriminels ne vous surprennent.