Sicherheitslücken wie zuletzt in Microsoft Exchange-Umgebungen zeigen, dass auch vermeintlich gut geschützte Systeme zum Ziel von Angreifern werden können. Im aktuellen Fall waren weltweit Tausende von Servern und damit viele Unternehmen, staatliche Institutionen und selbst Krankenhäuser betroffen. Dies veranschaulicht vor allem eines: Wenn das BSI warnt, kann es bereits zu spät sein.

Rückblick

Unbekannte Angreifer verschafften sich Ende 2020 durch Schwachstellen in Microsoft Exchange Zugang zu den Systemen tausender Netzwerke und platzierten sogenannte Webshells. Dabei handelt es sich um eine virtuelle Kommandozeile, mit deren Hilfe Hacker auch nach dem Stopfen der Lücken weiter auf das System zugreifen können. Einmal im System, können sie dort nahezu unbemerkt ausharren und zu einem späteren Zeitpunkt attackieren. Die Angriffswelle auf Microsoft Exchange wurde von mindestens zehn Hackergruppen nachweislich ausgenutzt.

Nur proaktiv ist zeitgemäß und sicher

Angriffe wie die Exchange-Attacke sind keine Einzelfälle. Das zeigte beispielsweise eine Sicherheitslücke in einer Citrix-Software, worüber im September 2020 das Universitätsklinikum Düsseldorf lahmgelegt wurde. Das Brisante: Das BSI hatte schon Monate zuvor vor der Lücke gewarnt. Allerdings waren die Schadprogramme längst in den Systemen, bevor das Sicherheitsleck gepatcht wurde, und konnten so „von innen heraus“ angreifen.

Die Bedrohung durch Cyberkriminelle ist in Deutschland nach Einschätzung des Bundeskriminalamts (BKA) weiter angestiegen. Im kürzlich vorgelegten „Lagebild Cybercrime 2020“ zeichnen die Experten ein düsteres Bild. So steigt nicht nur die Anzahl der Angriffe, sondern ebenso die Qualität in gefährlichem Maße permanent an.

Die Lehre aus den Vorfällen ist bitter, aber durchaus hilfreich. Wer Software und Anwendungen mit all ihren nützlichen Funktionen für sein Unternehmen nutzen will, kann die Augen nicht vor den immer größer werdenden Gefahren verschließen, sondern muss umdenken.

- Es reicht nicht mehr aus, dass Administratoren möglichst schnell auf neue Bedrohungen reagieren. Wenn sie agieren, ist es vielleicht schon zu spät.

- Es reicht nicht mehr aus, mit Antivirensoftware, SPAM-Filter und Firewall die Angriffe abwehren zu wollen. Dafür sind die Attacken zu raffiniert und vehement.

- Es reicht nicht mehr aus, das eigene Netzwerk im Bürogebäude als „sicher und ungefährlich“ anzusehen und nur alles Externe als Bedrohung aufzufassen.

Deshalb ist es essenziell, sich proaktiv auf Cyberattacken vorzubereiten. Denn Firewall, Antivirenlösungen und Co. sind „nur“ reaktive Module. Sie kommen erst zum Einsatz, wenn der Angriff auf die eigenen Systeme läuft. Damit kann man aber nicht ausschließen, dass sich nicht schon Malware im eigenen Netzwerk befindet, die beispielweise unbemerkt über Sicherheitslücken hereingekommen ist. Oder noch schlimmer: Wenn Fremde über gekaperte Zugangsdaten offiziellen Zugang zum Netzwerk erhalten haben.

Wie können Unternehmen proaktiv in der Praxis agieren? Experten empfehlen einen neuen Denkansatz: „Zero Trust Security“

Vom Prinzip her stellt sich nur eine Frage: Wie kommen Cyberkriminelle überhaupt ins eigene Netzwerk? Die Antwort darauf ist schon die Lösung. Wenn man das Patchmanagement für Betriebssysteme und Software als „Muss“ ausklammert, bleiben eigentlich nur noch vier Bereiche für Angreifer übrig: unsichere Datenverbindungen, keine eindeutige Überprüfung der Identitäten der Mitarbeiter, Malware und der Risikofaktor Mensch (speziell Phishing und Social Engineering).

Diese wunden Punkte haben Administratoren eigentlich im Blick, allerdings ist deren Denkgerüst dahinter vielfach ein nicht mehr zeitgemäßes. Dieses lautet ungefähr so: Alles, was sich im eigenen Netzwerk (und auch im selben Bürogebäude) befindet, kann man als eher sicher und gefahrenfrei einschätzen. Alles, was von außen hereinkommt, sollte einer gründlichen Überprüfung unterzogen werden. Das war bis vor kurzem absolut richtig und ausreichend. Spätestens seit Corona, dem Home-Office und der starken Digitalisierung passt die Methodik nicht mehr so gut. Denn immer mehr Mitarbeiter, die vor kurzem noch „inhouse“ waren, befinden sich plötzlich „außer Haus“ im Home-Office. Allerdings werden sie nicht wie Externe behandelt, sondern nach wie vor als Firmen-Interne. Genau diese Tatsache macht es so gefährlich: Die Mitarbeiter wählen sich nämlich über die sogenannte RDP-Verbindung aus der Ferne am Firmenserver an. Das Remote Desktop Protocol (RDP) ist ein proprietäres Microsoft-Protokoll, das in allen Versionen von Windows verfügbar ist. Es ermöglicht das Teilen und Steuern eines Computers aus der Ferne. Unternehmen können damit auf eine kostengünstige und einfache Möglichkeit zurückgreifen, um Firmenangehörigen das Arbeiten auch außerhalb des Büros zu ermöglichen.

Selbstverständlich witterten Hacker ihre Chance und attackieren zielgerichtet die digitale Lebensader zwischen Firma und Mitarbeiter. Experten weltweit sprechen von mehr als 29 Milliarden Angriffsversuchen auf eben diese RDP-Verbindungen in 2020. Im Erfolgsfall stehen nur noch Benutzername/Passwort als Hürde im Weg. Das Knacken dieser Kombination per Brute Force oder Datenbankangriff gehört zur Basisausstattung moderner eCrime-Banden. Auch Phishing- und Malware-Attacken verzeichnen ähnlich hohe Zahlen, denn das Home-Office ist in vielen Fällen nicht so abgesichert, wie es hätte sein sollen.

Vorausschauendes Denken bedeutet in diesem Punkt für jede Organisation, es „Eindringlingen“ so schwer wie möglich machen. Daher sollten sie ein Virtuelles Privates Netzwerk (VPN) anstelle einer RDP-Verbindung verwenden und eine Multifaktor-Authentifizierung implementieren, um Internetzugriffe auf Server besser abzusichern. Oder anders gesagt: Wer von extern in das Netzwerk eintreten möchte, muss nachweisen, dass er dies über den richtigen, abgesicherten Weg vornimmt und gleichzeitig die Person ist, die er vorgibt zu sein. Hinzu kommt noch eine weitere zu berücksichtigende und bislang oft vernachlässigte Tatsache: Im eigenen Netzwerk laufen zu wenige Kontrollen, ob sich nicht doch etwas oder jemand eingeschlichen hat, der das System gefährden könnte.

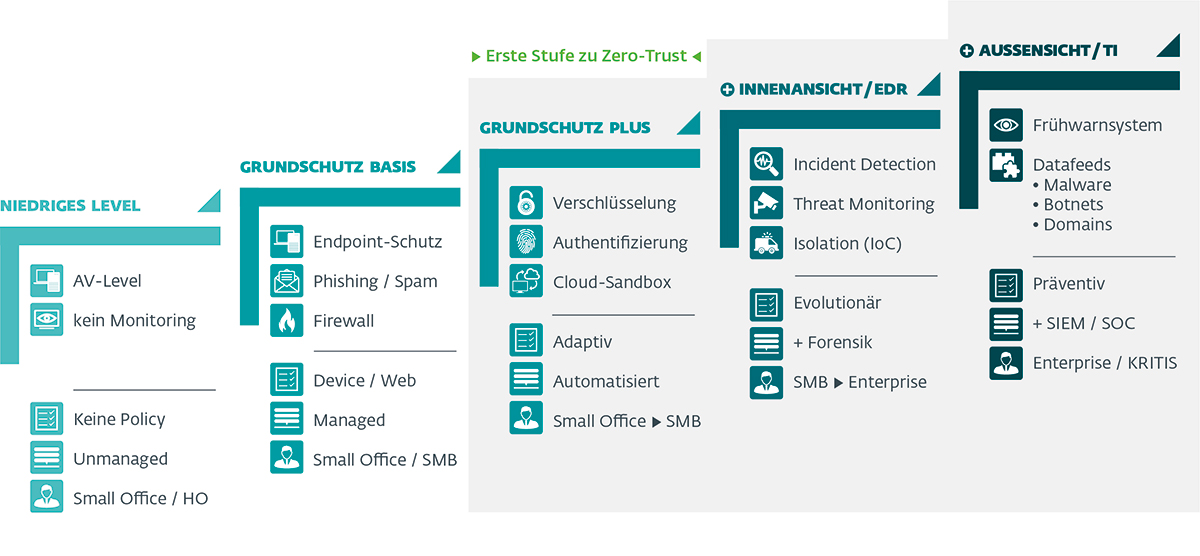

Nimmt man den letzten Punkt hinzu, gelangt man zum Denkansatz von „Zero Trust Security“. Kurz gesagt geht es darum, alle internen und externen Geräte, Prozesse und Personen grundsätzlich als potenziell gefährlich einzustufen. In Zeiten von Corona und Home-Office hat sich das als zwingend erforderlich erwiesen. Experten haben daher den „Zero Trust Security“ Ansatz entwickelt. Dieser besteht aus einem dreistufigen System, das dem IT-Reifegradmodell ähnelt. Je höher eine Stufe ist, desto sicherer ist die Schutzwirkung – also „reifer“. Das Modell startet mit der Basisstufe „Grundschutz Plus“, die dem Prinzip des „Multi Secured Endpoint“ folgt. Diese eignet sich unabhängig vom individuellen Schutzbedarf für jede Organisation. Daran schließen sich zwei weitere Zero Trust-Stufen mit steigenden Security-Maßnahmen und -Diensten an.

Die Basis von Zero Trust: Der Multi Secured Endpoint sichert den Alltag ab

Natürlich hat nicht jedes Unternehmen, jede Institution oder jeder kleinere Netzwerkbetreiber die Ressourcen, komplett auf Zero Trust Security umzuschwenken. Enorme finanzielle und personelle Investitionen in Threat Intelligence-Tools oder Endpoint Detection and Response (EDR)-Lösungen lohnen sich für sie nicht. Das ist in vielen Fällen aber auch nicht erforderlich.

Mit dem Multi Secured Endpoint legen Netzwerkbetreiber einen wichtigen ersten Grundstein von Zero Trust Security. Dieser sichert so Endpoints weit besser ab als andere Methoden zuvor. Und: Es spielt nun keine Rolle mehr, ob sich das Gerät oder der Anwender im IT-sicheren Bürogebäude befinden. Im Zusammenspiel vom vorhandenen Malwareschutz mit einer Festplattenverschlüsselungs- und Multi-Faktor-Authentifizierungslösung sowie Cloud Sandboxing verwandeln Administratoren PCs und Laptops in eine schwer zu knackende Festung.

Verschlüsselung stoppt Datenschnüffler

Alle auf dem Endpoint gespeicherten Informationen sollten vor neugierigen Blicken oder im Verlustfall geschützt sein. Mit dem Einsatz einer Verschlüsselung schlagen Verantwortliche zwei Fliegen mit einer Klappe. Cyberkriminelle können mit den codierten Daten nichts anfangen und gleichzeitig kommt das Unternehmen Anforderungen aus der Datenschutzgrundverordnung nach. Voraussetzung für den Erfolg der Verschlüsselung ist die Akzeptanz des Anwenders. Deswegen sollte die Lösung bei ihrer täglichen Arbeit kaum „spürbar“ und zuverlässig arbeiten.

Cloud Sandboxing hält das Postfach sauber

Das Entdecken schädlicher E-Mails oder Downloads ist ein wichtiger Eckpfeiler für optimale Sicherheit. Gerade der Empfang von Office-Dokumenten, PDFs und zuweilen auch ausführbaren Dateien gehören zum Alltag in Büros. Nichts wäre schlimmer, als wenn durch dieses Schlupfloch beispielsweise Ransomware eindringt, die alle Daten ungewollt verschlüsselt und unzugänglich macht. Abhilfe schaffen in diesem Punkt Lösungen mit einer cloudbasierten Sandbox. Suspekter und potenziell gefährlicher Binärcode wird in einer gesicherten Umgebung ausgeführt und erst bei negativem Befund in das Postfach übermittelt.

Daten- und Netzwerkzugriff nur mit Multi-Faktor-Authentifizierung

Für jeden Administrator ist es ein Albtraum, wenn sich jemand ins Netzwerk einloggt oder Daten aufruft, dessen Identität nicht eindeutig geklärt ist. Deshalb sollte eine Multi-Faktor-Authentifizierung grundsätzlich implementiert werden. Es befindet sich eine Reihe von Lösungen auf dem Markt, die einfach zu handhaben und kostengünstig in der Anschaffung sind. Beispielsweise ebnen professionelle Softwareprodukte den sicheren Zugang zu sensiblen Informationen und Netzwerkumgebungen. So lassen sich in weniger als einer Viertelstunde komplette Netzwerke mit tausenden von Rechnern ausstatten. Zusätzliche Hardware-Anschaffungen sind unnötig, bestehende Smartphones per App, FIDO-Sticks oder andere Token lassen sich problemlos integrieren.

Ausbaustufen von Zero Trust: “Endpoint Detection and Response” und “Threat Intelligence“

Für professionelle Administratoren eignen sich die Stufen zwei und drei von Zero Trust Security besonders. Mit Endpoint Detection and Response Lösungen (EDR) stehen ihnen digitale Helfer bereit, die verdächtiges Verhalten und Sicherheitslücken im Netzwerk automatisch aufspüren. Alle Aktivitäten innerhalb der IT-Infrastruktur (Nutzer-, Datei-, Prozess-, Registry-, Speicher- und Netzwerk-Vorgänge) können in Echtzeit überwacht und bewertet werden, sodass der IT-Verantwortliche bei Bedarf sofort handeln kann. Die Auswertung aller Endpoint-Daten in einem Netzwerk lässt Rückschlüsse auf die Validität einzelner Abläufe zu. Eine genaue Erfassung von alltäglichen Vorgängen wie das Kopieren von Dateien, User-Zugriffe auf bestimmte Bereiche im Netzwerk oder aber auch An- und Abmeldungen von Anwendern erlaubt bei entsprechender Auswertung ein Herausfiltern bösartiger Aktivitäten.

Nur auf diese Weise lassen sich erste Spuren von Hackern identifizieren, Fehlverhalten von Mitarbeitern bestimmen und Security-Lecks ausfindig machen. Oder sogar die Einfallstore finden, die bei einem erfolgreichen Hackerangriff auf das eigene Netzwerk zu weit offenstanden. Die kürzlich entdeckten Sicherheitslücken in Microsoft Exchange hätten beispielsweise mit EDR vielleicht nicht komplett gestoppt, aber die Schäden auf ein Mindestmaß reduziert werden können.

In der dritten Stufe des Modells kommen „Threat Intelligence Services“ hinzu. Während EDR im Inneren nach Sicherheitsproblemen sucht, blickt Threat Intelligence (TI) nach außen. Dabei sammelt TI Daten und Informationen aus unterschiedlichsten externen Quellen. Dies können beispielsweise Informationen zu Sicherheitsbedrohungen wie Cyberangriffe, aktuell erkannten Schwachstellen in Software wie Zero-Day Threats oder Sicherheitslücken von Hardwaresystemen sein. Threat Intelligence bereitet die gesammelten Daten so auf, dass nur relevante und die eigene IT betreffende Informationen berücksichtigt werden. Auf deren Basis erstellen die Sicherheits-Experten im „Security Operation Center“ (SOC) eine individuelle Bedrohungslage durch Cyberangriffe und andere Gefahren. Die Verantwortlichen gewinnen dadurch wertvolle Zeit, potenzielle Risiken einzuschätzen, Schwachstellen zu schließen oder sich auf dedizierte Hackerangriffe frühzeitig vorzubereiten. Durch diese proaktiven Maßnahmen können der Verlust von Daten oder Ausfälle der IT-Infrastruktur verhindert werden. Threat Intelligence erfordert aber große personelle und finanzielle Ressourcen, die bislang nur Großkonzerne aufbieten können. Es zeichnet sich aber ab, dass immer mehr Dienstleister auch dem Mittelstand die „Premiumklasse der IT-Sicherheit“ anbieten werden.