Jeden Tag werden 30.000 Webseiten von Unternehmen oder Organisationen weltweit gehackt. Oftmals investierten die Betroffenen lieber in Design und Benutzerführung als in die Sicherheit des Internetauftritts. Wer die folgenden sechs am häufigsten genutzten Angriffsarten kennt, kann sich vorbereiten und der nächsten Attacke ruhigen Gewissens entgegensehen.

Für viele Unternehmen gleicht die eigene Homepage der guten alten Visitenkarte oder ist sogar der Online-Shop, mit dem der Umsatz generiert wird. Optisch schön und intuitiv designt, mit benutzerfreundlichen Funktionen versehen: Webseitenbetreiber geben sich viel Mühe, um den Besuch des Internetauftritts so angenehm und so lang wie möglich zu gestalten.

Leider investieren Unternehmen oftmals nur wenig in deren technischen Absicherung. Was soll schon passieren, denkt sich mancher Verantwortlicher. Und schon fehlt die Multi-Faktor-Authentifizierung bei der Anmeldung des Administrators, Updates und Patches werden unregelmäßig eingespielt und installierte Skripte/Plug-ins nicht kontrolliert. Mit anderen Worten: Die Security-Basisarbeit wird vernachlässigt. Und das ist kein guter Plan. Denn Angreifer durchforsten das Internet systematisch und automatisiert nach Webseiten mit Sicherheitslücken oder Schwachstellen – und bekommen ihre Ziele förmlich auf dem Präsentierteller serviert.

Haben Kriminelle erst einmal das Ruder über die Webseite übernommen, dann stehen ihnen sprichwörtlich alle Türen öffnen. Im einfachsten Fall werden nur Botschaften auf der Webseite dargestellt. Viel häufiger werden jedoch sensible Daten gestohlen, der Programmiercode verwüstet oder die Internetseite offline genommen. Vom Reputationsverlust über finanzielle Schäden bis hin zu möglichen Bußen bei Datenschutzvergehen reicht die Palette der Ärgernisse.

Deswegen gilt wie immer: Wer die Basics der IT-Security beachtet und die Tricks der Angreifer kennt, der kann sich gut verteidigen. Hier kommen die Top 6 der Hackerangriffe auf Webseiten:

1) Denial of-Service Angriffe (DoS)

Bei einem Denial of Service (DoS) versuchen Cyberkriminelle eine Website, ein Netzwerk oder einen anderen Online-Dienst zu stören oder zum Absturz zu bringen. Dazu verschicken sie eine große Anzahl gefälschter oder unerwünschter Anfragen an die Webseite, was letztlich zu einer Überlastung führt. Hacker verwenden in der Regel entweder einzelne Rechner oder Netzwerke mit weltweit verbreiteten PCs und Servern, deren Kontrolle sie zuvor übernommen haben. Ganz gezielt greifen sie dann diejenigen Komponenten an, die für die Herstellung einer Verbindung zu einer Netzwerkressource erforderlich sind.

Die gängigsten Arten sind:

- Volumetrischer Angriff:

Die älteste Form des (D)DoS-Angriffs, bei dem große Mengen an Datenverkehr verwendet werden. So soll die Bandbreitenkapazität zwischen dem Netzwerk des Opfers und Internet oder die Kapazität innerhalb des Netzwerks ans Limit gebracht werden. Die größten volumetrischen Angriffe werden (derzeit) in Terabit pro Sekunde (Tbps) gemessen - das entspricht etwa 9.000 typischen Internetverbindungen.

- Protokollangriff:

Diese Attacke missbraucht das Design des zugrunde liegenden Kommunikationsprotokolls, um die Ressourcen des Zielsystems zu erschöpfen. Bei einer sogenannten „SYN-Flood“ kann der Angreifer beispielsweise alle verfügbaren Ports eines Servers überlasten. Dazu sendet er wiederholt SYN-Pakete (Initial Connection Request), bis das Zielgerät nur langsam oder gar nicht auf legitimen Datenverkehr reagiert.

- Angriffe auf die Anwendungsebene:

Diese Variante zielt auf öffentlich zugängliche Anwendungen durch ein hohes Volumen an gefälschtem Datenverkehr ab. Ein Beispiel dafür ist ein HTTP-Flood-Angriff, bei dem ein bestimmter Webserver mit ansonsten legitimen HTTP-GET- und HTTP-POST-Anfragen (in zweistelliger Millionenhöhe pro Sekunde) überflutet wird. Auch wenn der Server über genügend Bandbreite verfügt, wird er von den gefälschten Anfragen förmlich überrannt, sodass er die legitimen Anfragen nicht mehr verarbeiten kann. Wenn der Angriff lange genug andauert, hat der Server keine Verarbeitungskapazität mehr.

Denial of service (DoS) vs. Distributed denial of service (DDoS)Der Unterschied liegt in der Anzahl der angreifenden Rechner. Bei einem DoS-Angriff wird in der Regel ein Skript oder Tool verwendet, das von einem einzigen Gerät ausgeht und auf einen bestimmten Server oder Endpoint abzielt. Im Gegensatz dazu werden DDoS-Angriffe von einem ausgedehnten Netzwerk aus vom Angreifer kontrollierten kompromittierten Geräten - auch Botnet genannt – ausgeführt. Sie werden dazu verwendet, ausgewählte Geräte, Anwendungen, Websites, Dienste oder sogar ganze Netzwerke der Opfer zu überlasten. |

2) Webseitenübergreifender Skripting-Angriff

Beim Cross-Site-Scripting (XSS) beeinträchtigen Angreifer die Interaktionen zwischen Benutzern und einer anfälligen Anwendung. Laut dem „Open Web Application Security Project“ (OWASP) handelt es sich bei Cross-Site-Scripting-Angriffen „um eine Art von Injektion, bei der bösartige Skripte in ansonsten gutartige und vertrauenswürdige Websites eingeschleust werden“. Wenn der bösartige Code im Browser des Opfers ausgeführt wird, können die Angreifer die Interaktion des Opfers mit der Anwendung vollständig beeinträchtigen. Ziel des webseitenübergreifenden Skriptings ist es, an vertrauliche Daten zu gelangen, Anwendungen zu übernehmen oder sonstigen Schaden anzurichten.

Die Angriffsmethode nutzt die im Internet weit verbreiteten Skriptsprachen wie JavaScript. XSS kann erfolgreich sein, wenn die Webanwendung die entgegengenommenen Daten nicht ausreichend prüft und sie anschließend weiterverarbeitet oder weiterreicht. So lassen sich Skripte an einen Webserver oder an einen Browser senden, der diese ausführt.

3) Injektionsangriffe

- Code-Injektion:

Ausnutzung eines Computerfehlers, der durch die Verarbeitung ungültiger Daten verursacht wird. Angreifer schleusen in der Regel bösartigen Code in ein anfälliges Computerprogramm ein und ändern den Ausführungsablauf. Eine erfolgreiche Code-Injektion kann verheerende Folgen haben: Sie ermöglicht die Verbreitung von Malware und insbesondere von Computerwürmern in Unternehmensnetzen. Hacker können dann die Integrität und den Schutz von Datenbanken, die Sicherheit und sogar die Korrektheit von Daten gefährden.

- SQL-Injection (SQLi)-Angriff:

Angreifer versuchen, die in der Webanwendung verwendete Datenbankabfrage (SQL-Abfrage) zu manipulieren und direkten Zugriff auf Ihre Daten zu erlangen. Dies geschieht in der Regel über ein Eingabefeld eines Webformulars, Kommentarfelder oder andere Stellen, an denen Benutzer mit Ihrer Webseite interagieren.

- Befehlsangriff:

Webanwendungen müssen von Zeit zu Zeit einen Systembefehl auf dem Webserver aufrufen, auf dem sie laufen. Wenn die Benutzereingabe nicht validiert und eingeschränkt wird, können Angreifer einen Befehl in das System einschleusen, während sie den Zugriff auf Benutzerebene verwenden. Die Befehlsinjektion kann eine Anwendung und ihre Daten oder das gesamte System mit den angeschlossenen Servern und der Infrastruktur gefährden.

4) Zero-Day-Angriff

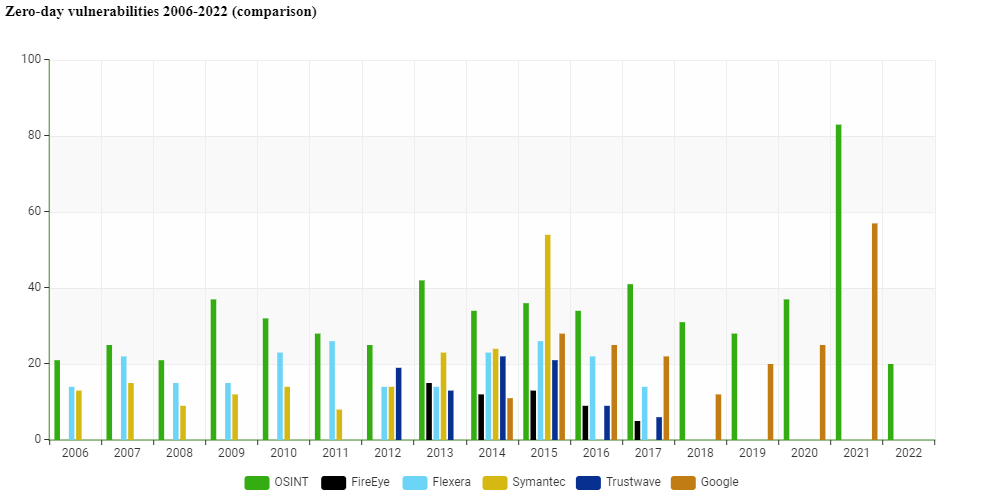

Laut MIT Technology Review wurde im Jahr 2021 der Rekord für Zero-Day-Hacking-Angriffe gebrochen. Unter einem Zero-Day-Exploit versteht man die Möglichkeit, einen Cyberangriff über eine bisher unbekannte Schwachstelle zu starten. Dies stellt für Hacker so ziemlich das Wertvollste dar, was sie besitzen können. Im Darknet konnten außergewöhnliche Exploits Erlöse von über einer Million Dollar erzielen.

Quelle: https://www.zero-day.cz/

Ein Zero-Day-Angriff beginnt in der Regel mit einer völlig unbekannten Sicherheitslücke in einem Betriebssystem oder einer Anwendung. Ein ähnlicher, etwas weniger gefährlicher Fall ist der n-Day: eine Schwachstelle im Betriebssystem oder in Anwendungen, für die entweder noch kein Patch veröffentlicht wurde, welche die Anwendungsentwickler nicht kannten oder nicht genügend Zeit hatten, sie zu beheben. In diesen Fällen wird die Schwachstelle ausgenutzt, bevor alle davon wissen oder bevor ein Patch öffentlich verfügbar ist. Aus diesem Grund erfahren Benutzer, die der Quelle von Software-Patches vertrauen, oft nichts von der Existenz von Sicherheitslücken.

Erfahren Sie mehr über die kürzlich entdeckte Log4Shell-Schwachstelle und wie Sie sie erkennen können. Einigen Quellen zufolge könnten die Folgen dieser Schwachstelle Hunderte Millionen von Geräten über viele Jahre hinweg beeinträchtigen.

5) Man-in-the-middle-Angriffe

Ziel bei einem Man-in-the-Middle-Angriff (MITM) ist es, sich unbemerkt in eine Kommunikation zwischen zwei oder mehr Parteien einzuschleichen, beispielsweise um Informationen mitzulesen oder zu manipulieren. Hierbei begibt sich der Angreifer „in die Mitte“ der Kommunikation, indem er sich gegenüber dem Sender als Empfänger und gegenüber dem Empfänger als Sender ausgibt. Als erstes leitet der Angreifer eine Verbindungsanfrage des Senders zu sich um. Im nächsten Schritt baut der Angreifer eine Verbindung zum eigentlichen Empfänger der Nachricht auf.

Wenn ihm das gelingt, kann der Angreifer unter Umständen alle Informationen, die der Sender an den vermeintlichen Empfänger sendet, einsehen oder manipulieren, bevor er sie weiterleitet. Auf die Antworten des Empfängers kann der Angreifer wiederum ebenfalls zugreifen, wenn nicht entsprechende Schutzmechanismen wirksam sind. (Quelle: www.bsi.bund.de)

6) Brute-Force-Angriff

Bei einem Brute-Force-Angriff werden Passwörter oder Anmeldedaten durch Ausprobieren geknackt, um unbefugten Zugang zu Konten, Systemen oder Netzwerken zu erhalten. Der Hacker probiert ganz einfach mehrere Benutzernamen und Passwörter aus, bis er ans Ziel kommt. Die manuelle Durchführung dauert selbstverständlich sehr lange. Deswegen setzen Angreifer lieber eine Software oder ein Skript ein, das innerhalb weniger Sekunden oder Minuten Tausende von Passwörtern durchtesten kann. Professionelle Hacker setzen dafür Botnets ein, um möglichst viele Versuche in kürzester Zeit durchführen zu können. Zudem sind Botnets schwierig zu blockieren, da sie eine große Anzahl von unterschiedlichen IP-Adressen umfassen.

Zu den Motiven für einen solchen Angriff gehören die Verbreitung von Malware, die Ausnutzung von Unternehmens- und Aktivitätsdaten sowie die Schädigung des Rufs eines Unternehmens. "Viele beliebte Websites und Dienste sperren heute den Zugang nach fünf bis zehn falschen Versuchen von einer bestimmten IP-Adresse. Ein Botnet hat eine bessere Chance, das Richtige zu erraten, wenn es eine Reihe von IPs in einer bestimmten geografischen Region verwendet", erklärt Security Awareness Specialist Ondřej Kubovič von ESET.