Wenn Stromkosten ins Uferlose steigen und das Netzwerk immer langsamer wird, liegt nicht unbedingt ein Systemfehler vor. Möglicherweise treiben Cryptominer ihr Unwesen. Sie schürfen illegal Bitcoins, Ethereum oder Monero und kassieren damit kräftig ab. Unternehmen bleiben auf den Kosten dafür sitzen.

Cryptowährungen wie Bitcoin, Ethereum oder Tether erfreuen sich großer Beliebtheit. Die einen zocken auf steigende/fallende Kurse, die anderen bestreiten mit dem Schürfen („Mining“) ihren Lebensunterhalt. Insbesondere dort, wo Strompreise sehr niedrig sind, verdienen immer mehr Menschen ein paar Euro mit dem sogenannten Cryptomining dazu. Beispielsweise stehen im Kosovo, Kasachstan oder Brasilien in privaten Wohnungen deutlich mehr PCs und Grafikarten als woanders in der Welt.

Das große Geschäft mit Cryptominern

Dieses Businessmodell blieb Kriminellen selbstverständlich nicht verborgen. So wundert es nicht, dass sie spezielle Malware entwarfen, um auch am Bitcoin-Trend profitieren zu können. Allerdings schürfen sie nicht auf eigenen Geräten, sondern nutzen dazu illegal das Equipment anderer. Dazu setzen sie sogenannte Cryptominer ein. Dabei handelt es sich um spezielle Schadsoftware, die ungenutzte Rechenleistung fremder Computer anzapft, um Cryptowährungen zu generieren. Sie nisten sich auf fremden Geräten ein, um die Grafikprozessoren (GPU) und stellenweise auch die zentralen Prozessoren der Computer für das Berechnen von Cryptoeinheiten zu missbrauchen. Die Anwender merken zumeist nichts davon.

Im Fokus stehen nicht nur alle Internetnutzer, die ohne oder nur unprofessionellem Malware-Schutz unterwegs sind. Bei ihnen lassen sich Cryptominer nahezu problemlos installieren. Viel mehr lässt sich jedoch mit den Rechnern von Gamern verdienen. Diese laufen in der Regel am Tag viel länger und besitzen deutlich mehr Power. Als Jackpot dürften Kriminelle Unternehmensnetzwerke sehen. Hier treffen 24-Stunden-Verfügbarkeit auf sehr hohe Performance – und damit lässt sich richtig viel Geld verdienen. Die Rechnung ist einfach: Je größer die Rechnerpower, desto mehr Cryptocoins lassen sich schürfen.

.

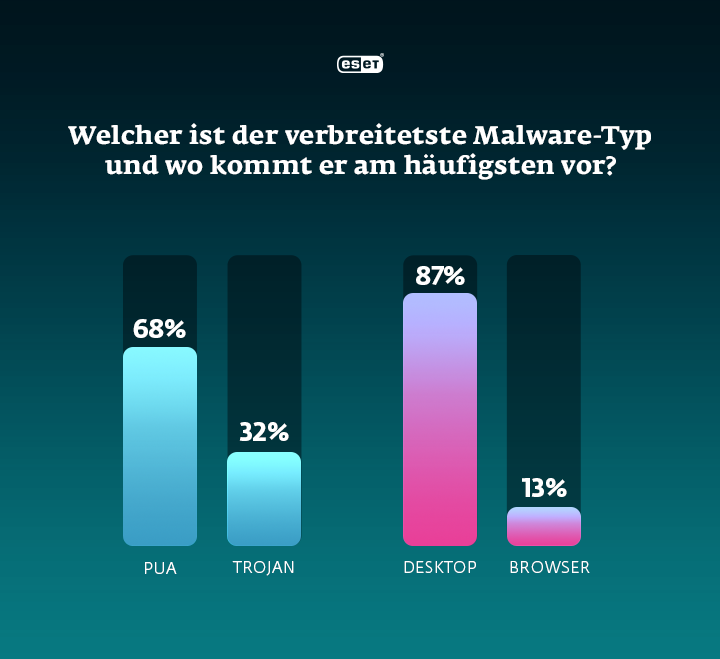

Grundsätzlich unterscheiden wir zwei Arten von Cryptominern:

Programmbasiertes Cryptomining

Die Schadsoftware wird direkt auf das Zielgerät heruntergeladen und installiert.

Sicherheitslösungen wie die von ESET identifizieren diese Malware meist als Trojaner.

Browserbasiertes Cryptomining

Eine Webseite oder ein Teil davon enthält schädlichen JavaScript-Code. Durch die Browser der Webseitenbesucher wird die Kryptowährung generiert. Diese Variante wird auch als „Crypto-Jacking“ bezeichnet und scheint bei Kriminellen immer beliebter zu werden. ESET erkennt die meisten solcher schädlichen Skripte und kategorisiert sie als potenziell unerwünschte Anwendungen (PUA).

Auf dem Malware-Markt tummeln sich inzwischen eine ganze Reihe von unterschiedlichen Cryptominern. Beispielsweise haben ESET Forscher bereits 2020 eine Malware-Familie namens KryptoCibule entdeckt, die heute noch grassiert. Diese Malware ist in dreierlei Weise eine Bedrohung für Kryptowährungen. Sie nutzt die Systemressourcen ihres Opfers, um Cryptowährung zu erzeugen, versucht Transaktionen von Bitcoins in die eigenen Taschen umzuleiten und filtert Dateien heraus, die irgendwie auf Cryptowährungen hinweisen. Zugleich werden mehrere Techniken eingesetzt, um eine Erkennung zu vermeiden. KryptoCibule nutzt das Tor-Netzwerk und das BitTorrent-Protokoll in hohem Maß für seine Kommunikationsinfrastruktur.

Auch die Betreiber großer Botnets sind längst auf den Zug aufgesprungen. Die berüchtigte Statinko-Gruppe hat schon 2019 ihr Toolset um einen Monero-Coinminer erweitert. Das etwa eine halbe Millionen Computer umfassende Bot-Netzwerk besteht seit dem Jahr 2012 und richtet sich hauptsächliche gegen Russland, Ukraine, Weißrussland und Kasachstan. Das beeindruckendste Merkmal des Malware-Moduls ist die Verschleierungstaktik, um Analysen und Erkennungen zu vereiteln. Richtig gefährlich: Stantinko ist in der Lage, verschiedene Module für jedes Opfer individuell zusammenstellen. Das macht jeden Coinminer zum Unikat.

Wie finden Cryptominer zu ihre Opfer?

Cryptominer verbreiten sich grundsätzlich wie andere Malware auch: beispielsweise als Anhang in einer E-Mail, als infizierter Download oder als verseuchte Webseite. Was diese Spezies so unberechenbar macht, ist der Einsatz als Add-on in Software oder sogar von Browsern. Diese werden von Anwendern freiwillig heruntergeladen und installiert. Nicht selten sind selbst zweifelhafte Erweiterungen in den offiziellen Stores vertreten – allerdings nicht entsprechend gekennzeichnet.

Welchen Schaden richtet Cryptomining an?

Wie gesagt sind Unternehmen mit leistungsfähigen IT-Infrastrukturen für die Angreifer besonders interessant. Auch wenn die Gefahren durch unerwünschtes Kryptomining auf den ersten Blick nicht so groß scheinen, sollten Administratoren das Risiko auf keinen Fall unterschätzen. Die Mining-Aktivitäten schränken nämlich die Leistungsfähigkeit und Produktivität von Hardware-Ressourcen teils massiv ein.

Die Folgen sind:

- Verminderte Rechenleistung

- geringere Produktivität

- hohe Stromkosten

- Schäden an den Zielgeräten, da der Mining-Prozess Hardware stärker belastet und deren Lebensdauer verkürzt.

Auf (dienstlichen) Android-Geräten hat die zusätzliche Beanspruchung ebenfalls Folgen. Das spüren Sie wortwörtlich durch einen Anstieg der Geräte-Temperatur. Oder Sie bemerken eine deutlich kürzere Akku-Laufzeit oder eine verringerte Leistungsfähigkeit des Geräts.

Die meisten Cryptominer schürfen die Cyberwährungen Monero oder Ethereum. Der Vorteil für die Kriminellen ist, dass die Transaktionen im Vergleich zu Bitcoin noch schwerer nachzuvollziehen sind. Vor allem jedoch wird für das Schürfen wesentlich weniger leistungsfähige Hardware benötigt, sodass beinahe jeder Rechner dafür missbraucht werden kann.

Wie können sich Unternehmen vor Cryptominern schützen?

- Statten Sie Endpoints, Server und andere Geräte mit einer starken Sicherheitslösung aus, die sowohl potenziell unerwünschte Kryptomining-Skripte als auch -Trojaner zuverlässig identifiziert.

- Verwenden Sie eine Intrusion Detection Software (IDS), die verdächtige Netzwerkaktivitäten und Kommunikationen aufdeckt und stoppt. Typisch für unerwünschtes Krypto-mining sind unter anderem der Zugriff auf infizierte Domains sowie ausgehende Verbindungen aus den Ports 3333, 4444 oder 8333.

- Stellen Sie sicher, dass Sie jederzeit den Überblick über Ihr Netzwerk haben. Über eine zentrale Management-Konsole können Sie Sicherheitsrichtlinien bei verwalteten Geräten durchsetzen, den Systemstatus prüfen sowie den Schutz von Endpoints und Servern gewährleisten.

- Schulen Sie Ihre Mitarbeiter (einschließlich Management und Netzwerk-Administratoren) in Bezug auf eine gute Cyber-Hygiene und die Nutzung starker Passwörter. Zusätzlich sollten Sie eine Multi-Faktor-Authentifizierung einführen, um Unternehmensdaten auch im Fall von gestohlenen oder verlorenen Passwörtern zu schützen.

- Halten Sie sich an das Prinzip der geringsten Privilegien. Hierbei erhält jeder Nutzer nur so viele Rechte, wie er für die Ausführung seiner Aufgaben benötigt. So minimieren Sie das Risiko, dass Nutzer oder Admins versehentlich Cryptominer oder andere Malware auf Unternehmensgeräten öffnen oder installieren.

- Stellen Sie mithilfe einer Anwendungskontrolle sicher, dass nur benötigte Software genutzt wird und Krypto-Malware gar nicht erst installiert werden kann.

- Führen Sie sinnvolle Update- und Patching-Vorgaben ein, um Ihr Unternehmensnetzwerk vor bereits bekannten Gefahren zu schützen. Viele Cryptominer nutzen bekannte Exploits wie EternalBlue, um sich auf ein Gerät einzuschleusen.

- Behalten Sie den Energieverbrauch der Rechner in Ihrem System im Auge. Eine erhöhte Auslastung oder andere Anomalien können auf unerwünschtes Cryptomining hindeuten.