Remote Desktop Protocol (RDP) neboli protokol vzdálené plochy se stal důležitým nástrojem pro správu podnikových sítí v éře hybridních pracovišť. Nezabezpečené koncové zařízení využívající protokol RDP však představuje vektor, který kyberzločincům nabízí značné výhody při pokusu o útok na vaše systémy. Jaké škodlivé aktivity mohou agenti hrozeb provádět prostřednictvím RDP a jak jim v tom zabránit?

Kdy mluvíme o koncovém zařízení s RDP?

Jedná se o uživatelské zařízení připojené k internetu se systémem Windows a nainstalovaným Remote Desktop Protocol (RDP) softwarem. Protokol RDP umožňuje vzdálený přístup k firemním zařízením a může posloužit pro vzdálenou správu uživatelských zařízení a řešení potíží. Zároveň umožňuje centralizaci zdrojů jako jsou stolní počítače, na kterých lze spouštět náročné pracovní úlohy, aplikace, databáze a mnoho dalšího. Umožňuje tedy efektivnější využití IT zdrojů, snazší správu a údržbu firemních zařízení.

Dle informací z posledního ESET Threat Reportu počet incidentů u koncových zařízení využívajících RDP v posledních dvou letech neustále rostl. V prvních čtyřech měsících roku 2022 bylo zaznamenáno 121 miliard pokusů o tyto útoky.

Útočníci se připojují k Windows serverům z internetu pomocí protokolu RDP a přihlašují se jako správce počítače. Využívají k tomu celou řadu zranitelností (jako je BlueKeep CVE-2019-0708), phishing, údaje z uniklých databází přihlašovacích údajů, útoky hrubou silou jako je např. prolamování hesel, nebo špatně nakonfigurovaný přístup k interním systémům. Jakmile se dostanou dovnitř, mohou zjistit, k čemu, kým a kdy je server používán.

Nejčastější škodlivé činnosti prováděné prostřednictvím protokolu RDP:

- Instalace ransomwaru

- Instalace kryptominingových programů pro generování kryptoměny (například Monero).

- Instalace dalšího softwaru pro vzdálené ovládání, který umožňuje udržet přístup k napadeným serverům, i když jsou aktivity útočníků provedené pomocí RDP odhaleny.

Hlavními zranitelnostmi, které umožňují útoky přes RDP, jsou slabé přihlašovací údaje. Ty vystavují RDP riziku útoků typu brute-force (útoky hrubou silou) a credential stuffing (útoky využívající údaje z uniklých databází přihlašovacích údajů). Další problém představuje neomezený přístup k portům - většina RDP připojení používá výchozí port 3389, což otevírá cestu pro útočníky.

Používání nepodporovaného operačního systému nebo neaktualizované verze otevírá dveře pro zneužití a zranitelnosti. Například BlueKeep je bezpečnostní chyba, která se v květnu 2019 ve velké míře objevila v systémech Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Microsoft Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 a Windows Server 2008 R2. A dopady na IT infrastrukturu má dodnes. Je to zranitelnost, která umožňuje útočníkům spustit na počítačích obětí libovolný programový kód. Přestože jednotliví útočníci mohou s využitím automatizovaných nástrojů sami o sobě představovat rozsáhlou hrozbu, zranitelnost BlueKeep navíc řadíme mezi tzv. zranitelnosti „červího“ (wormable) typu. To znamená, že se útok může automaticky šířit po síti bez jakéhokoli zásahu uživatelů.

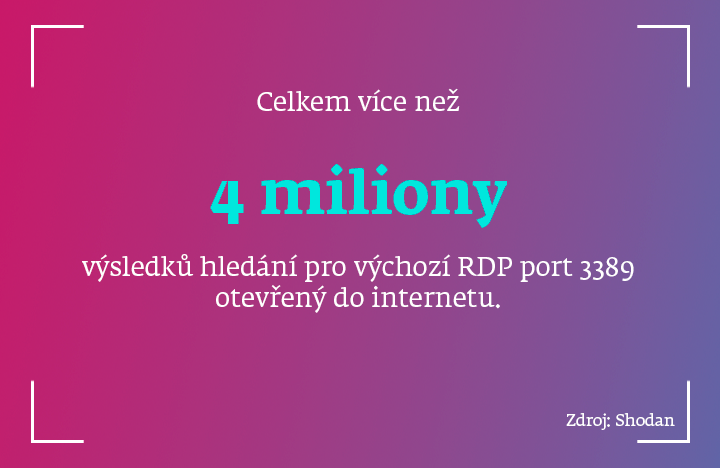

Kromě toho je pro kyberzločince jednoduché najít systémy přístupné zvenčí a následně je zneužít ke škodlivým účelům. Proč? Zranitelné systémy využívající RDP lze najít poměrně snadno. Systémy s protokolem RDP lze například identifikovat pomocí specializovaných vyhledávačů, jako je Shodan, které neustále prohledávají internet, hledají připojená zařízení a shromažďují o nich informace. Podle údajů společnosti Shodan bylo v srpnu 2021 na internetu více než 4 miliony systémů s otevřeným portem RDP 3389.

Práci útočníkům usnadňuje také špatná konfigurace systémů s RDP. Nástroje a techniky pro eskalaci oprávnění a získání administrátorských práv na napadených systémech jsou dnes již všeobecně známé a dostupné.

Bezpečné používání protokolu RDP

Chcete-li protokol vzdálené plochy používat bezpečně, omezte přístup k protokolu RDP na konkrétní role a systémy, které jsou bezpečně nakonfigurovány, včas aktualizovány, neustále monitorovány, chráněny firewallem a pravidelně zálohovány. Zajistěte, aby všichni dodržovali firemní pravidla používání protokolu RDP, a proveďte inventuru aktiv vystavených do internetu. Není neobvyklé, že je organizace napadena prostřednictvím zařízení připojeného k internetu, o kterém pracovníci IT bezpečnosti nemají ani ponětí.

Po dokončení inventury aktiv směřujících do internetu zdokumentujte, která z nich mají povolený vzdálený přístup, a rozhodněte, zda je tento přístup nezbytný. Pokud ano, postupujte podle níže uvedených pravidel.