Infostealery jsou na vzestupu a ohrožují jak firmy, tak běžné uživatele. Lze je snadno použít i ovládat díky rostoucímu trendu šíření malwaru jako služby (MaaS).

Administrátor přijde do práce, otevře si panel přehledů a zkontroluje úkoly, oznámení a statistiky. Napadá vás, že se jedná o společnost poskytující software jako službu (SaaS), že? Právě, že nikoli. Tato scéna totiž ukazuje, jak vypadá moderní kyberzločin zaměřený na krádež dat. A vy jste jeho cílem.

-

Infostealery jsou typem malwaru vyvinutého ke krádeži různých informací, přičemž se chovají nenápadně.

-

V současnosti je kyberzločinci využívají pomocí modelu malware jako služba (Malware-as-a-servie, MaaS), což je může zpřístupnit komukoli na vyžádání.

-

Často obsahují přehledné panely nebo optimalizační nástroje a jejich vývojáři se zapojují do marketingových aktivit na podporu svých produktů.

-

ESET je dokáže detekovat a zastavit, čímž každý měsíc chrání před touto hrozbou tisíce zařízení. Podílel se také na narušení činnosti několika nechvalně známých infostealerů.

Infostealery ohrožují jak firmy, tak běžné uživatele, protože jsou snadno použitelné i ovladatelné díky rostoucímu trendu šíření malwaru jako služby (MaaS). Klíčovým požadavkem je jednoduchost použití. Tento trend vedl k tomu, že nechvalně známé infostealery, jako je například Lumma Stealer, využívají málo zkušení útočníci k samostatnému kompromitování stovek tisíc zařízení.

Infostealery jsou specializovaný typ škodlivého špionážního softwaru (spyware), jehož hlavním účelem je krádež osobních a citlivých informací ze zařízení oběti, zejména bankovních údajů a hesel (password stealer). Jejich klíčovou vlastností je univerzálnost. Dokážou nejen shromažďovat a exfiltrovat širokou škálu dat, ale také doručit další škodlivé kódy, přičemž podporují všechny moderní prohlížeče a velké množství pluginů, desktopových aplikací atd.

Co dokáže zloděj dat

Jak napovídá jejich název, infostealery vynikají v krádežích široké škály informací – od specifikací kompromitovaného zařízení a dat z prohlížeče až po celé soubory uložené v systému. Zde je stručný seznam jejich schopností:

Informace o kompromitovaném zařízení – například uživatelské jméno, verze operačního systému Windows, hardwarové specifikace, geolokace, nainstalovaný bezpečnostní software apod.

Data z prohlížeče, zejména cookies – ty mohou obsahovat tokeny relací, přihlašovací údaje pro automatické přihlášení nebo různé sledovací ID. Kyberzločinci nejsou vybíraví – infostealery dokážou shromažďovat data z desítek běžně používaných prohlížečů. Kradou také historii prohlížeče a data z rozšíření, zejména těch souvisejících s kryptoměnovými peněženkami, správci hesel a autentizačními aplikacemi.

Obsah schránky – Často monitorují obsah schránky, aby získaly citlivá data, jako jsou unikátní hesla, údaje o bankovních účtech nebo adresy kryptoměnových peněženek. Některé dokážou dokonce schránku upravit – například nahradit zkopírovanou adresu kryptopeněženky adresou kontrolovanou útočníky, čímž uživatele přimějí poslat prostředky přímo jim.

Data z nainstalovaných aplikací – tokeny, uložené přihlašovací údaje a obsah e-mailů.

Soubory – Útočník dokáže také získat jakýkoli soubor ze systému oběti a odeslat jej na zvolené místo.

Keylogging – Některé infostealery (keyloggery) umí sledovat stisky kláves, čímž útočníkům poskytují informace téměř o všem, co uživatel na zařízení dělá. Mají také sofistikované procesy pro hledání hesel v ukradených datech.

Pokročilé infostealery dokážou jít nad rámec prosté krádeže dat. Mohou například spustit příkazy na kompromitovaném zařízení a umožnit útočníkům vzdálený přístup. Kromě toho mohou stahovat a spouštět další malware. Nechvalně známý infostealer DanaBot byl například využitý k šíření různých ransomwarů, jako jsou LockBit, Buran či Crisis.

Krádeže dat jako organizovaný zločin

Mnoho známých infostealerů je v současnosti distribuováno jako služba, což znamená, že kyberzločinci nemusí vyvíjet vlastní škodlivé kódy — jednoduše si zakoupí předplatné, aby k němu získali přístup. Poté je na nich, aby našli způsob, jak infostealer doručit do cíle, a vyhnuli se při tom antimalwarovým řešením.

Samozřejmě lze také zakoupit nástroje pro phishing (jako je například Telekopí), a software pro tzv. obfuskaci (cryptory). To znamená, že kyberzločinci často nakupují více nástrojů od různých dodavatelů a mají tendenci experimentovat, aby zjistili, které fungují nejlépe.

V rámci modelu MaaS existují dvě hlavní role: operátor a partner.

Operátor působí jako vývojář – vytváří, udržuje a aktualizuje škodlivý kód. Může jít o jednotlivce nebo tým, přičemž úkoly jsou rozdělené mezi vývoj, marketing a zákaznickou podporu.

Partneři jsou kupující – obvykle platí kryptoměnami v rámci předplatného. Jsou to ti, kdo provádějí skutečné útoky.

Cryptory

Bezpečnostní průmysl je dnes poměrně účinný při detekci škodlivých kódů. Aby se útočníci vyhnuli okamžité detekci, spoléhají na cryptory – software, který šifruje anebo obfuskuje škodlivý kód.

V praxi cryptory vyžadují časté aktualizace. Některé služby je obnovují několikrát denně, zatímco prémiové služby generují unikátní verze na základě požadavku zákazníka.

Cryptory se staly klíčovou součástí celého řetězce útoku a bez nich by mnoho z nich prakticky nemělo šanci na úspěch.

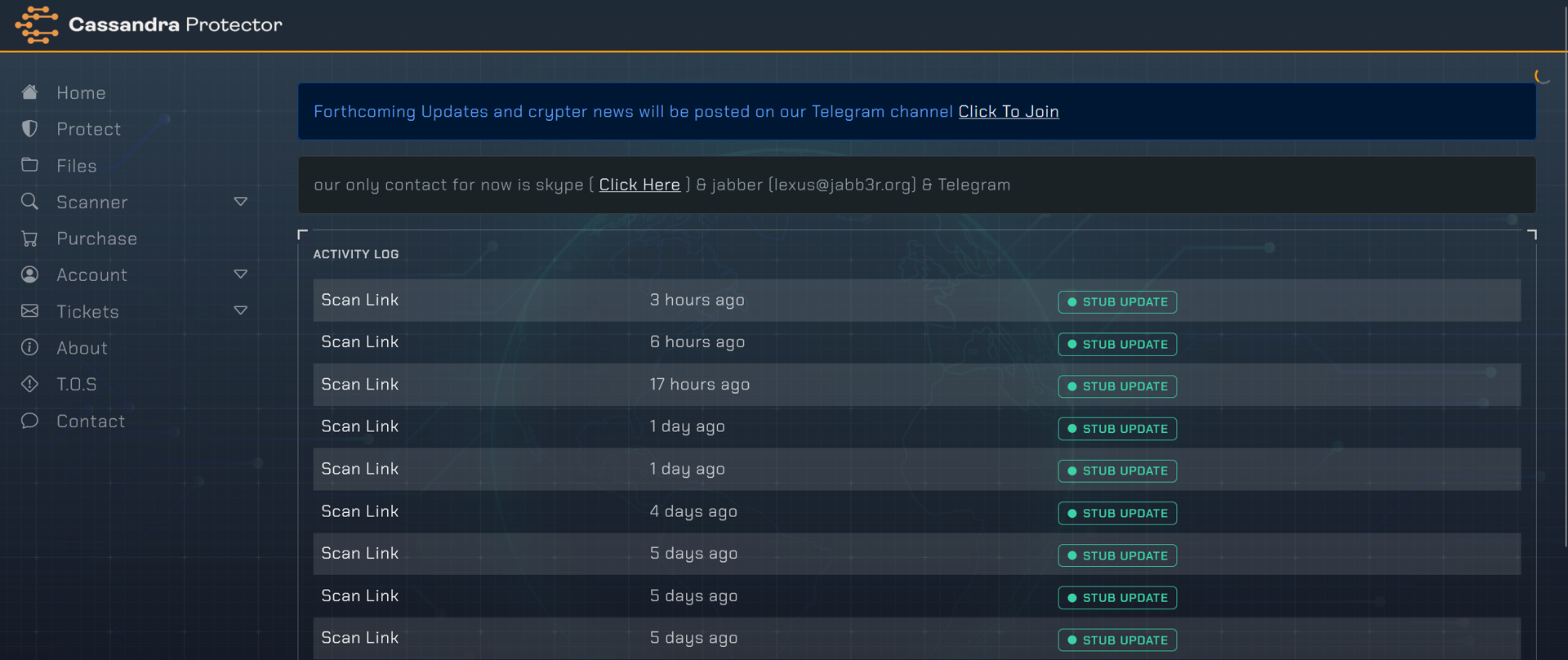

V některých případech provozovatelé cryptorů zřizují vlastní webové portály, kde se partneři mohou registrovat a přihlásit – stejně jako na běžné servisní platformě. Po přihlášení mohou provádět nákupy, prodlužovat předplatné, kontrolovat nejnovější aktualizace nebo chránit soubory přes web. Jednoduše nahrají svůj škodlivý kód a stáhnou chráněnou verzi připravenou k nasazení.

Řízení útočných kampaní

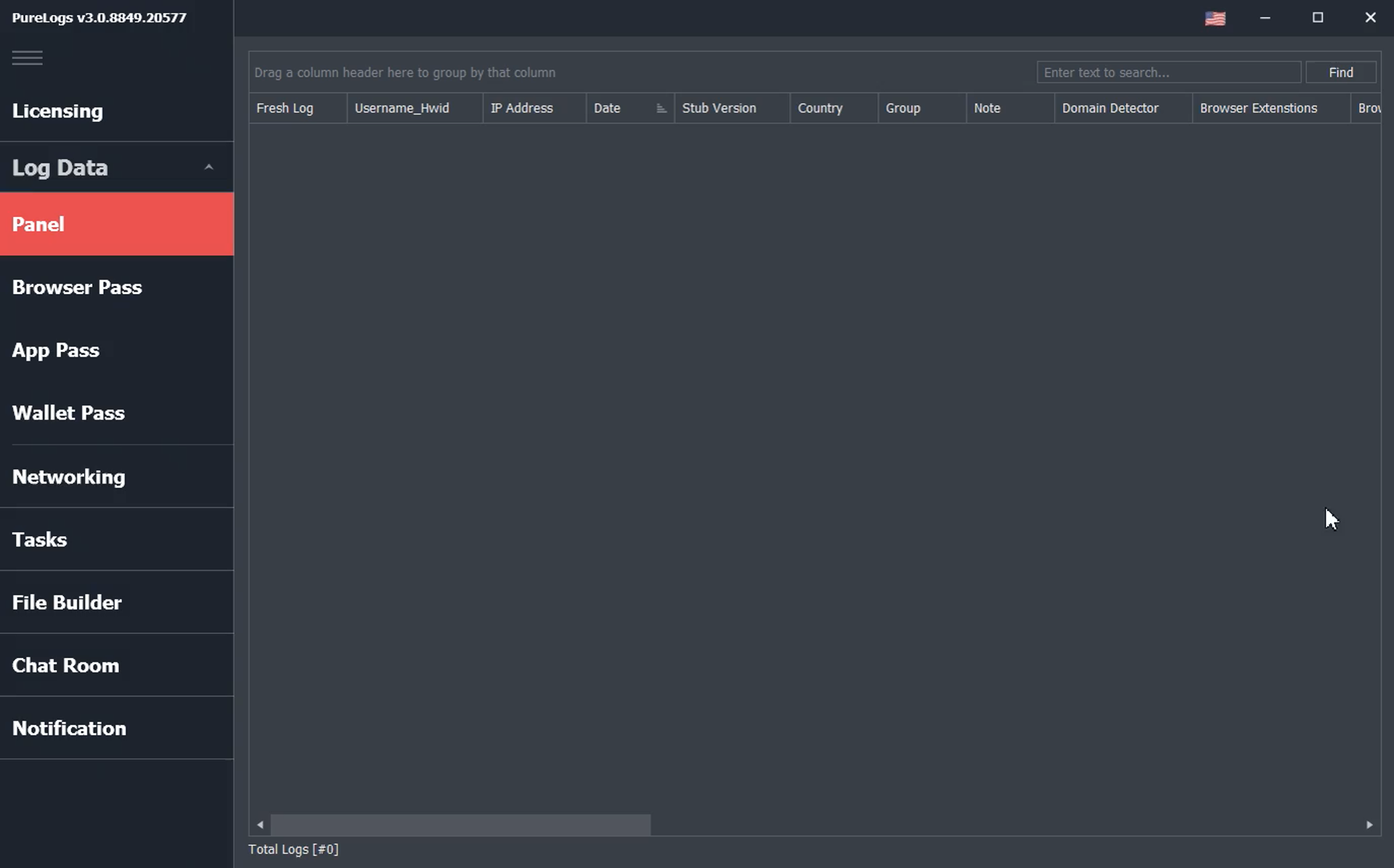

Ve světě takto vysoce organizovaného kyberzločinu přicházejí moderní infostealery s administrativními panely včetně přehledného grafického rozhraní, které útočníkům umožňuje spravovat malware a sledovat ukradená data v reálném čase.

Například panel infostealeru PureLogs (viz níže) zobrazuje shromážděné logy – každý z nich je balíčkem ukradených dat, který lze dohledat a řadit. Vlevo mohou útočníci procházet ukradená hesla z aplikací, prohlížečů a dalších zdrojů.

Další infostealery také nabízejí panely, které poskytují komplexní přehled ukradených dat a podrobné statistiky o jejich dosahu a dopadu, například kolik zařízení bylo infikováno, s rozdělením podle zemí.

Mnohé z těchto panelů obsahují také funkce pro správu účtů, zobrazující aktuální zůstatek, stav předplatného nebo cenové plány potřebné k udržení aktivního panelu. Podporují také více jazyků – nejčastěji ruštinu a angličtinu.

Některé infostealery, jako například PureCrypter, navíc obsahují tzv. buildery – aplikace svázané s licencemi zákazníků a hardwarovými ID, které umožňují různé konfigurace. V případě PureCrypteru tyto konfigurace zahrnují nastavení URL, ze které má být stažen finální malware, určení procesu, do kterého má být injektován, metodu instalace nebo různé techniky obfuskace.

Tyto možnosti dávají partnerům flexibilitu v tom, jak infostealer použijí.

Marketingová podpora

Marketingové aktivity kolem infostealerů v rámci MaaS se stávají stále profesionálnějšími. Už nejde jen o šifrované zprávy na hackerských fórech. Některé jsou otevřeně propagovány na běžných platformách.

Například SnakeStealer se prodává prostřednictvím kanálu na Telegramu, kde operátor pravidelně zveřejňuje jeho aktualizace. Uživatelé se aktivně zapojují do diskusí o optimálních konfiguracích a doporučeních, a dokonce sdílejí své osobní úspěchy.

Někdy jsou operátoři natolik odvážní, že se chlubí kvalitou svého škodlivého kódu tím, že uvádějí výzkumné blogy a články, které jej analyzují. Velmi důležitou součástí jejich marketingu jsou také recenze, stejně jako u mnoha jiných softwarových společností.

Mnozí operátoři oceňují publicitu a uznání, které s ní přichází. Někteří jsou dokonce otevření žádostem o rozhovor a ochotní sdílet své názory prostřednictvím blogů nebo médií.

Jak zlikvidovat infostealery

Přestože útoky infostealery obvykle využívají více rodin malwaru, cryptory s častými aktualizacemi a řadu možností přizpůsobení, ESET stále dokáže tyto hrozby zastavit. A to i v kontextu toho, že kyberzločinci často před spuštěním kampaně testují svůj škodlivý kód proti kyberbezpečnostním řešením. Kromě toho se experti z ESETu nedávno podíleli na významných operacích zaměřených na narušení činnosti Lumma Stealeru a DanaBotu, dvou významných hrozeb typu MaaS.

Mějte na své straně řešení, které vám pomůže naplnit požadavky nového Zákona o kybernetické bezpečnosti. Zvolte si nepřetržitou ochranu spojením AI a podpory našich expertů. Už není potřeba budovat vlastní tým bezpečnostních odborníků.Služby spravované detekce a reakce

ESET MDR

Kromě toho se kyberbezpečnostním expertům daří sledovat nejen skupiny vyvíjející malware, ale také jejich partnery. Jak je to možné? Výzkumní analytici vědí, že partneři potřebují vlastní servery pro provoz svých administračních panelů a hostování škodlivých kódů. To jim dává příležitost sledovat jejich C&C servery a související síťovou infrastrukturu.

V rámci snahy o narušení činnosti Lumma Stealeru poskytli technickou analýzu a statistické informace. Pomocí interních automatizovaných systémů také extrahovali klíčová data, jako jsou C&C servery a identifikátory partnerů, z desítek tisíc vzorků malwaru.

Infostealery jsou mezi kyberzločinci natolik populární, že jejich správa, distribuce, a dokonce i marketing dosáhly úrovně klasického podnikání. Zaměřují se na běžné uživatele i firmy, aby ukradly jejich data a peníze. To, co je činí obzvlášť nebezpečnými, je jejich schopnost zůstat nenápadný a šířit další škodlivé kódy. Aby se uživatelé proti této hrozbě bránili, musí být ostražití vůči phishingovým útokům a začít využívat pokročilá bezpečnostní řešení.