ESET společně s brazilskou federální policií připravil akci k narušení bankovního trojského koně Grandoreiro. Kyberbezpečnostní experti z pražské pobočky ESETu poskytli policii technické analýzy, statistické informace, doménová jména a IP adresy C&C serverů a byli schopni také nahlédnout do viktimologie útoků.

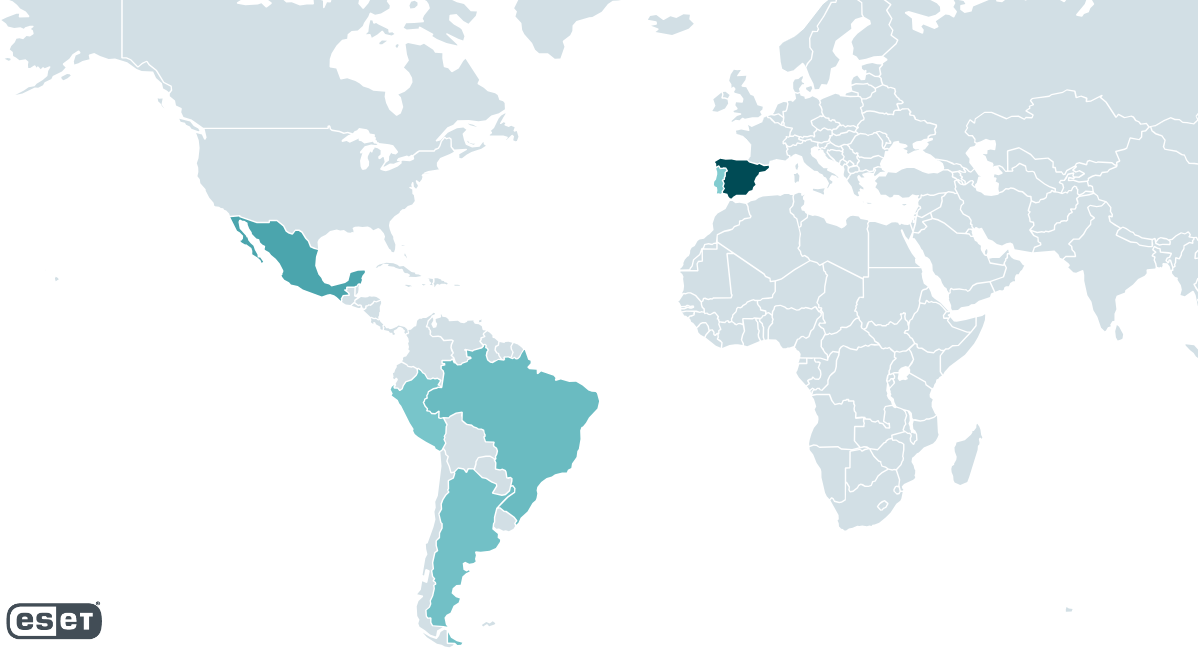

Grandoreiro je jedním z latinskoamerických bankovních trojských koní. Je aktivní minimálně od roku 2017 a bezpečnostní experti společnosti ESET ho od té doby pečlivě sledují. Grandoreiro se zaměřuje na uživatele v Brazílii a Mexiku a od roku 2019 také ve Španělsku. Španělsko bylo nejčastějším cílem jeho útoků v letech 2020 až 2022, v roce 2023 se útoky přesunuly zpět do Mexika a také do Argentiny.

Jak bankovní trojský kůň funguje?

Jak tento bankovní malware funguje, vysvětlil bezpečnostní expert z pražské výzkumné pobočky ESETu Jakub Souček v podcastu TruePositive.

Ve videu se dozvíte:

- jak fungují bankovní trojské koně,

- jaká specifika mají jihoamerické trojské koně,

- na jakém principu funguje malware Grandoreiro a jak využívá DGA algoritmy,

- jak přišel tento malware ke svému názvu,

- jak na případu spolupracovala společnost ESET,

- a na jaké systémy se útočníci zaměřovali.

Specifika malwaru Grandoreiro

Latinskoamerický bankovní trojský kůň při úspěšném napadení počítače obvykle odešle vzdálenému serveru požadavek HTTP GET a získá některé ze základních informací o napadeném počítači. Starší verze Grandoreira tuto funkci používala, ale postupem času od ní útočníci upustili.

Grandoreiro pravidelně monitoruje aktivní okna a hledá to, které patří webovému prohlížeči. Když takové okno najde a jeho název odpovídá předem definovaným řetězcům odkazujícím na internetové bankovnictví, pak malware zahájí komunikaci se svým C&C serverem a posílá požadavky nejméně jednou za sekundu, dokud není ukončen.

Přibližně od října 2020 malware používá algoritmus generování domén (DGA). Ten vytváří jednu doménu denně a je to jediný způsob, jakým Grandoreiro dokáže navázat spojení s C&C serverem. Kromě aktuálního data pracuje algoritmus také s obrovskou statickou konfigurací.

Aby útočník mohl oběti odcizit peníze, musí napadené zařízení stále ovládat manuálně. Malware mu umožňuje:

- zablokovat obrazovku oběti,

- zaznamenávat stisky kláves,

- simulovat činnost myši a klávesnice,

- sdílet obrazovku oběti a

- zobrazovat falešná vyskakovací okna.

Botnet Grandoreiro zneužívá k hostování své síťové infrastruktury poskytovatele cloudových služeb, jako jsou Azure a AWS. Experti společnosti ESET poskytli údaje, které jsou klíčové pro identifikaci účtů odpovědných za nastavení těchto serverů. Další vyšetřování provedené brazilskou federální policií vedlo k identifikaci a zatčení osob, které tyto servery ovládaly.

„V pražské výzkumné pobočce se dlouhodobě zaměřujeme na mapování bankovního malwaru v zemích Latinské Ameriky v rámci takzvaného botnet trackingu. Naše týmy na monitorování objevených malware rodin pracují již od roku 2017. Této hrozbě přitom v minulosti nebylo věnováno příliš mnoho pozornosti, což se především dlouhodobou prací pražského týmu podařilo změnit,“ uzavírá Jakub Souček.

Nejnovější ESET APT report

Získejte přehled o aktuálních pokročilých hrozbách. Chraňte svou firmu s ESETem.

ZJISTIT VÍCE