In qualità di manager IT, svolgete un ruolo fondamentale nella protezione della vostra organizzazione dalle minacce di social engineering. La sfida non è solo quella di proteggere i sistemi e i dati aziendali, ma anche di garantire che i dipendenti rimangano informati e vigili contro queste tattiche.

Se qualcuno nella vostra azienda ricevesse un'e-mail sospetta da un mittente sconosciuto che gli chiede di cliccare rapidamente su un link, lo farebbe? Grazie alle varie sessioni di formazione sulla cybersecurity che oggi sono diventate parte integrante di molte organizzazioni, ci sono buone probabilità che si accorgano di questo tentativo malevolo. Ma cosa succederebbe se il messaggio provenisse da un indirizzo e-mail interno all'azienda, con la richiesta urgente di accedere ad alcuni documenti interni? La familiarità del nome del mittente e la natura apparentemente ufficiale della richiesta possono facilmente conquistare la fiducia di una persona. Ed è proprio di questo che approfittano gli attacchi di ingegneria sociale come il phishing.

Ilpretexting è un approccio più elaborato e paziente rispetto al phishing tradizionale. Si basa su un pretesto o una storia inventata ma credibile per indurre la vittima a divulgare informazioni o a eseguire azioni specifiche. Ciò potrebbe includere il fingersi un collega fidato, un fornitore di servizi o una figura autoritaria per guadagnare la fiducia della vittima ed estorcerle informazioni. Spesso l'aggressore instaura un rapporto con l'obiettivo e si impegna in conversazioni prolungate o interazioni multiple per estrarre gradualmente le informazioni desiderate senza destare alcun sospetto.

|

Rapina informatica al casinò Nel settembre 2023, il fascino di Las Vegas è stato offuscato da un altro tipo di spettacolo: attacchi di ingegneria sociale a rinomati casinò come MGM Resorts e Caesars Entertainment. I dati dei clienti, compresi i numeri di patente e di previdenza sociale, sono stati rubati durante un attacco di ingegneria sociale ad ampio raggio. Come si è svolta la vicenda? Sembra che i colpevoli - i gruppi di hacker ALPHV e Scattered Spider - abbiano messo nel mirino la società di gestione delle identità Okta. Alla fine sono riusciti a violare le difese di cinque ignari clienti di Okta, tra cui MGM e Caesars. L'aspetto particolarmente intrigante è la tattica del secondo gruppo. Lo Scattered Spider è noto per contattare telefonicamente i team di sicurezza informatica di un'organizzazione, fingendo di essere un dipendente che ha bisogno di reimpostare la propria password. "Tendono ad avere la maggior parte delle informazioni di cui hanno bisogno prima della chiamata all'helpdesk, che è l'ultimo passo", ha rivelato Marc Bleicher, analista della sicurezza. È molto probabile che una tecnica di social engineering simile sia stata utilizzata anche per ottenere i dati dei giganti dei casinò di Las Vegas: nei mesi scorsi, Okta ha segnalato uno schema ricorrente in cui gli hacker si fingevano dipendenti delle aziende prese di mira, manipolando senza problemi gli helpdesk IT per fornire un accesso duplicato. Questi incidenti dimostrano che il pretexting è una minaccia sostanziale, di cui non solo gli specialisti IT ma tutti i dipendenti dovrebbero essere consapevoli. |

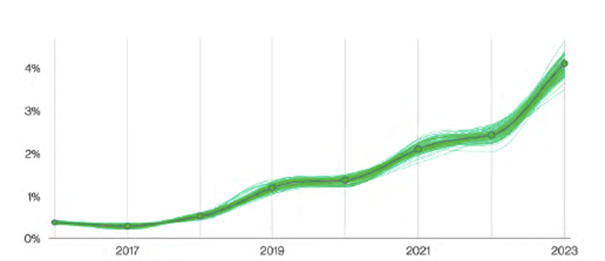

Per tenere il passo con i rapidi sviluppi nel campo della criminalità informatica, è utile distinguere tra phishing e pretexting. Secondo il rapporto Verizon Data Breach 2023, circa la metà di tutti gli attacchi di social engineering è costituita da episodi di pretexting, una percentuale che è raddoppiata rispetto all'anno precedente.

Varietà di azioni negli incidenti di social engineering secondo il Verizon Data Breach Report 2023

Sebbene l'e-mail rappresenti ancora il 98% degli attacchi di social engineering, essi possono avvenire anche attraverso i social media e altri canali di comunicazione. Non sorprende che l'uso del pretesto renda gli attacchi di social engineering ancora più efficaci e quindi sempre più comuni. Anche l'importo medio rubato in questi attacchi è aumentato negli ultimi anni, raggiungendo i 50.000 dollari nel 2022.

Episodi di pretexting nel tempo secondo il Verizon Data Breach Report 2023

Come funziona il pretexting?

Questa truffa online si basa su una storia inventata per accedere a informazioni o beni preziosi. Ogni buona storia ha bisogno di personaggi credibili e di una trama avvincente.

Il personaggio è il ruolo che il truffatore interpreta in questa storia falsa. In genere, l'autore della truffa impersona una persona credibile e autorevole, come il capo della vittima, un'istituzione governativa o un fornitore di servizi. Non è un'eccezione che cerchi di travestirsi da qualcuno che conoscete personalmente.

La trama è ciò che dà ragione a questa storia inventata. Le situazioni inscenate possono essere generiche - ad esempio, la richiesta di cambiare la password - o più specifiche, come la richiesta di cambiare i dati di fatturazione di un fornitore nei sistemi aziendali.

Per rendere credibile il pretesto, gli aggressori spesso utilizzano informazioni raccolte online sugli interessi dei loro obiettivi, sui dettagli professionali o persino sulle relazioni personali. Secondo un rapporto di Omdia, circa 100 minuti di semplice ricerca su Google possono fornire agli hacker informazioni sufficienti da fonti pubbliche (soprattutto social media) per creare una storia convincente.

Livello successivo: Compromissione della posta elettronica aziendale (BEC)

Ciò che rende i personaggi più credibili e, quindi, la tecnica del pretexting ancora più pericolosa, è l'utilizzo di un indirizzo e-mail o di un numero di telefono apparentemente legittimi che la vittima conosce bene. Si tratta della cosiddetta compromissione della posta elettronica aziendale (BEC), un tipo di attacco che si basa sulla capacità di travestirsi da persona interna all'azienda o da partner esterno fidato. Si presenta in varie forme:

- Idomini look-alike possono avere solo una piccola deviazione nell'ortografia rispetto a un indirizzo e-mail legittimo, come "conpany" invece di "company", o "Ana" invece di "Anna".

- Lospoofing del dominio è una tecnica che consiste nel falsificare il nome visualizzato o l'indirizzo e-mail manipolando il protocollo e-mail (SMTP). L'SMTP può anche consentire al mittente di definire un indirizzo diverso quando si preme "Rispondi", assicurandosi che riceva le risposte.

- L'aggressore può anche utilizzare un vero e proprio account di posta elettronica o di social media che è stato compromesso, di solito a causa di credenziali trapelate.

L'obiettivo più comune di un attacco BEC è convincere l'obiettivo a inviare denaro all'aggressore credendo di eseguire una transazione commerciale legittima e autorizzata. Secondo IBM, il costo medio di una violazione dei dati dovuta a un attacco BEC sale a 4,89 milioni di dollari. Questo numero impressionante sottolinea l'importanza di comprendere e combattere efficacemente queste minacce.

Difendere l'azienda dagli attacchi pretexting e BEC

Sebbene le tattiche utilizzate negli attacchi pretexting e BEC siano complesse, i principi di difesa rimangono gli stessi di qualsiasi forma di attacco di social engineering. Ecco cosa devono sapere i vostri dipendenti:

Cautela e vigilanza

Siate cauti con le richieste non richieste, soprattutto quelle che richiedono urgenza. Fate una pausa e valutate la situazione prima di procedere.

Verifica prima di agire

Verificate sempre l'autenticità delle richieste, anche se sembrano provenire da fonti attendibili. Utilizzate informazioni di contatto note per confermare eventuali richieste insolite o sensibili.

Scegliere canali consolidati

In un ambiente aziendale, comunicare solo attraverso canali di comunicazione previamente approvati.

Individuare le incoerenze

Prestate attenzione alle incongruenze nelle e-mail, come ad esempio un linguaggio insolito, errori ortografici o cambiamenti nello stile di scrittura.

Ecco cosa potete fare voi, in quanto responsabili della sicurezza informatica della vostra azienda:

Formazione continua

Rimanete informati sull'evoluzione delle minacce e delle tecniche di attacco e cercate di creare una forte consapevolezza informatica nella vostra azienda. Una formazione regolare può mettere il vostro team in condizione di riconoscere e rispondere alle attività sospette.

Salvaguardia dei dati sensibili

Proteggete i vostri dati personali e organizzativi attraverso una forte politica di password, l'autenticazione a più fattori, la crittografia e pratiche di archiviazione sicure.

Preparazione e risposta

Riconoscete che anche con le migliori misure di prevenzione, alcuni attacchi possono avere successo, quindi predisponete un piano di risposta per minimizzare i danni e mitigare rapidamente gli effetti in caso di attacco riuscito.

Gli attacchi Pretexting e BEC sono un esempio dei continui progressi che i criminali informatici stanno purtroppo compiendo. Sebbene non esista uno scudo infallibile contro le minacce informatiche, armarsi di consapevolezza può essere molto utile. Ricordate che la sicurezza è un viaggio. Si tratta di ridurre al minimo i rischi, reagire efficacemente quando qualcosa sfugge e adattarsi continuamente al panorama in continua evoluzione della sicurezza digitale.