La capacité de votre entreprise à s'attaquer de front à la menace des ransomwares peut, à terme, constituer un avantage concurrentiel certain.

« Tout le monde a un plan jusqu'au premier coup de poing dans la face ». L'adage percutant de Mike Tyson (sans jeu de mots) n'est que trop vrai pour les entreprises victimes d'une attaque de ransomware. Ces dernières années, les rançongiciels se sont montrés capables de mettre à genoux une entreprise florissante en l'espace de quelques heures. On peut affirmer sans risque que les cybercriminels continueront à frapper les organisations de toutes sortes, mettant à l'épreuve leur infrastructure cyber et leurs plans d'urgence d'une façon que peu d'autres menaces sont en mesure d'égaler.

Les données et les incidents réels viennent d'ailleurs étayer ce constat. Selon le rapport 2024 Data Breach Investigations Report de Verizon, un tiers de toutes les violations de données impliquent un ransomware ou une autre technique d'extorsion.

« Les ransomwares constituaient une menace majeure dans 92 % des secteurs d'activité », peut-on lire dans le rapport.

Si cela semble déconcertant, c'est parce que c'est véritablement le cas. Les enjeux sont également élevés, car les rançongiciels peuvent également être le résultat d'une attaque de la chaîne d'approvisionnement - comme ce fut le cas avec l'incident de Kaseya en 2021, qui a exploité une vulnérabilité dans la plateforme de gestion informatique de l'entreprise pour amplifier considérablement la portée des ransomwares dans un nombre incalculable d'entreprises à travers le monde.

Dommages collatéraux

Lorsqu'une attaque par ransomware est annoncée, les gros titres se concentrent souvent sur les demandes de rançon spectaculaires et sur les problèmes éthiques et juridiques liés au paiement. Ce qu'ils omettent souvent de mentionner, c'est le traumatisme organisationnel et humain subi par les victimes, d'autant plus lorsque l'incident est aggravé par l'exfiltration de données et les menaces de rendre publiques les informations volées.

Lorsque les systèmes tombent en panne, les entreprises ne se contentent pas de marquer une pause : elles perdent de l'argent tout en voyant de nouvelles opportunités s'envoler et la réputation de leur marque s’assombrir. Les dommages s'aggravent de manière exponentielle à mesure que les efforts frénétiques de récupération s'étendent sur des heures, des jours, des semaines, voire des mois. Le principe simple du ransomware est brutal et sans pitié : chiffrer les données critiques de l'entreprise et exiger un paiement pour les récupérer. Et derrière tout cela se cache une cascade complexe de dommages opérationnels, financiers et de réputation qui se déploie dans le sillage de l'attaque.

Là encore, de nombreuses données montrent qu'un incident de ransomware réussi coûte cher aux victimes. Le Cost of a Data Breach Report 2024 d'IBM, par exemple, évalue le coût moyen de récupération d'une telle attaque à près de 5 millions de dollars américains.

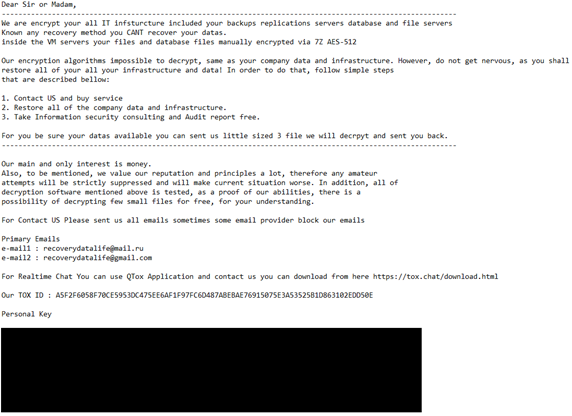

Message de rançon du ransomware Scarab mentionnant les sauvegardes.

Sauver les meubles

Les entreprises touchées par un ransomware se retrouvent face à 3 choix possibles : la restauration à partir des sauvegardes, la réception d'un outil de déchiffrement de la part de chercheurs en sécurité (tels que ceux impliqués dans l'initiative No More Ransom, dont fait partie ESET) ou le paiement de la rançon en échange d'un déchiffreur. Mais que se passe-t-il si aucune de ces options ne fonctionne ?

Tout d'abord, les attaquants s'assurent de ne laisser aucune chance aux victimes en ciblant également leurs systèmes de sauvegarde, en les corrompant ou en les chiffrant avant de déployer le ransomware sur les environnements de production.

Deuxièmement, les outils de déchiffrement proposés par les chercheurs sont plutôt à considérer comme une solution de dernier recours, car ils ne peuvent souvent pas répondre à l'urgence des besoins de reprise d'activité.

Pourquoi ne pas jeter l'éponge et payer la rançon ? Outre les éventuels pièges juridiques et réglementaires, le paiement ne garantit pas que vous récupèrerez vos données et peut même aggraver la situation. Colonial Pipeline l'a appris à ses dépens et a déboursé 4,4 millions de dollars américains de rançon pour se voir récupérer des outils de déchiffrement si médiocres que la restauration des systèmes à partir des sauvegardes s'est avérée être la seule option viable. (Remarque : le ministère américain de la justice a par la suite récupéré la majeure partie de la rançon).

Se préparer au choc

ESET Ransomware Remediation apporte une nouvelle approche à ce problème, en combinant efficacement la prévention et la remédiation. Il crée des sauvegardes de fichiers ciblées qui sont hors de portée des acteurs malveillants au cours d'un processus qui démarre lorsque le risque est direct, c'est-à-dire une fois qu'une tentative de ransomware est détectée. Étant donné que les attaquants s'en prennent souvent aux sauvegardes de données, cette approche répond au risque de se fier sans le savoir à des sauvegardes compromises.

Les ransomwares sont des trouble-fêtes à part entière, capables d'anéantir les activités de l'entreprise, pas à pas, à une vitesse alarmante. Les entreprises et organisations dotées de capacités de prévention et de récupération éprouvées ne se contenteront pas de survivre face aux ransomwares et autres cybermenaces, mais leur capacité à éviter de tels coups pourrait devenir leur ultime avantage concurrentiel.

Dans le paysage numérique en constante évolution, le changement est la seule constante, et la résilience dépend de l'anticipation de l'inattendu. Prévoyez l'inconnu comme si votre entreprise en dépendait - car c'est précisément le cas.