Reconnues depuis longtemps comme une proie de choix pour les cybercriminels, les PME/TPE sont plus susceptibles d'être victimes de ransomwares que les grandes entreprises.

Reconnues depuis longtemps comme une proie de choix pour les cybercriminels, les PME/TPE sont plus susceptibles d'être victimes de ransomwares que les grandes entreprises.

Vous pensez que votre entreprise est trop petite pour être la cible d'une extorsion numérique ? Détrompez-vous. En effet, si vous êtes propriétaire d'une PME, vous devriez plutôt partir du principe que vous êtes une cible potentielle. Les données de Verizon révèlent que, si les ransomwares représentent 39 % des violations de données dans les grandes entreprises, ce chiffre grimpe à 88 % pour les PME. Les grandes entreprises sont peut-être mieux préparées à payer des rançons de plusieurs millions de dollars, mais elles sont aussi souvent mieux équipées et disposent de politiques pour prévenir, détecter et contenir les risques de violation.

TPE, PME : cibles de choix des cybercriminels

Par ailleurs, les PME, tout comme les grandes entreprises, dépendent entièrement de leurs données et de leur infrastructure informatique pour fonctionner. La menace d'une perte définitive des données et d'un arrêt total de l'activité ont souvent été un puissant facteur de motivation pour payer la rançon, sans pour autant la moindre garantie que l'entreprise récupérera effectivement ses données.

Pour ne rien arranger, les pirates recherchent toujours de nouveaux moyens de forcer le paiement, par exemple via des attaques de double extorsion où ils volent des données sensibles, les chiffrent et menacent de les publier. Outre le vol et la menace de divulgation ou d'effacement de données internes sensibles, ils peuvent menacer de lancer des attaques DDoS, de déposer des plaintes réglementaires et, aussi étrange que cela puisse paraître, de recourir à la violence physique dans certains cas. En fait, les malfaiteurs n'hésitent pas à ajuster leurs demandes de rançon pour maximiser leurs chances d'obtenir un paiement, comme l'a constaté Verizon.

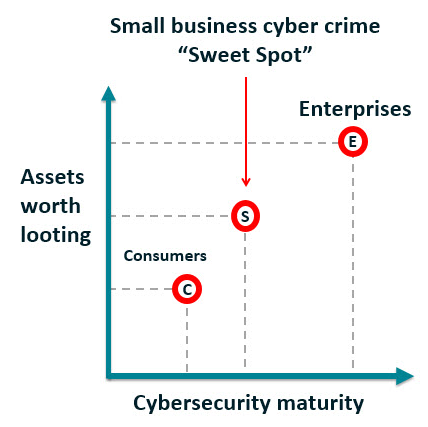

Pour parler franchement, les PME moins bien protégées constituent une cible de choix pour les pirates informatiques. En effet, disposant de plus d'actifs numériques et d'argent que les consommateurs, mais de moins de protections en matière de cybersécurité que les grandes entreprises, ces structures sont depuis longtemps la proie idéale des cybercriminels. Si vous souhaitez protéger les données et les systèmes de votre entreprise, sachez que cela est possible, et ce sans exploser votre budget.

Comment évoluent les groupes de ransomware ?

Pour lutter contre cette menace, vous devez également comprendre qui agit derrière celle-ci. D'une part, l'industrialisation du cybercrime, appelé aussi ransomware-as-a-service (RaaS) a facilité l’accessibilité de ces outils et donc à la prolifération des ransomwares. Parallèlement, le renouvellement des marques de ransomware se poursuit à un rythme soutenu, en partie à cause de l'intensification des efforts des forces de l'ordre. Dès qu'un groupe est démantelé, un nouveau groupe émerge, souvent avec des tactiques et des outils similaires ou différents afin d'échapper à la surveillance. De plus, l'évolution rapide des TTP (Tactiques, Techniques et Procédures) rend plus difficile l'atténuation des risques.

D'autre part, le changement de nom des ransomwares peut également refléter les difficultés rencontrées par de nombreux groupes pour réaliser des profits. Une analyse des paiements de rançons en cryptomonnaie révèle une baisse de 35 % entre 2023 et 2024. Cependant, face à un nombre potentiellement moindre de victimes disposées à payer, les groupes de ransomware semblent redoubler d'efforts auprès de celles qui le font, comme le montre une étude affirmant que 55 % des organisations qui ont payé une rançon l'année dernière l'ont fait à plusieurs reprises, 29 % d'entre elles ayant payé trois fois ou plus.

Comment l'IA transforme-t-elle les ransomwares ?

À mesure que la technologie progresse, les groupes de ransomwares changent également de tactique pour augmenter leurs chances de succès. Les moyens habituels pour accéder initialement aux réseaux des victimes restent l'exploitation des vulnérabilités, le phishing et la compromission de l'accès à distance, par exemple via des identifiants obtenus par des logiciels malveillants de type « infostealer ». Cependant, les outils d'IA pourraient considérablement renforcer tous ces efforts.

Le Centre national de cybersécurité (NCSC) du Royaume-Uni a récemment averti que, au cours des deux prochaines années, l'utilisation de l'IA entraînerait « une augmentation de la fréquence et de l'intensité des cybermenaces ». La recherche de victimes vulnérables (reconnaissance), l'exploitation des vulnérabilités et l'ingénierie sociale en particulier vont se démocratiser dans le milieu du cybercrime.

Par ailleurs, ESET a récemment découvert ce qui semble être le premier ransomware au monde alimenté par l'IA, « PromptLock ». Il utilise un modèle légitime d'OpenAI pour générer des scripts malveillants. « La perspective d'un logiciel malveillant alimenté par l'IA capable, entre autres, de s'adapter à l'environnement et de modifier ses tactiques à la volée pourrait bien représenter une nouvelle ère dans le domaine des cyberattaques », prévient ESET.

Un autre rapport d'ESET met en évidence d'autres développements récents, notamment l'apparition des « EDR killers », conçus pour désactiver, aveugler ou bloquer les outils de détection et de réponse des endpoints (EDR) installés sur les systèmes des victimes. On a également observé des groupes utilisant des tactiques d'ingénierie sociale « ClickFix » pour inciter les utilisateurs à installer des logiciels malveillants sur leurs appareils.

Comment protéger votre entreprise ?

Quelques PME ont appris à leurs dépens ce qui peut arriver après une attaque par ransomware. Déjà en difficulté financière avant l'attaque de 2023, l'entreprise britannique de logistique KNP a ensuite été mise en liquidation judiciaire, entraînant la perte de 700 emplois.

Pour éviter que votre entreprise ne subisse le même sort, adoptez une approche axée sur la prévention à travers ces différentes étapes :

- Déployez une gestion robuste des correctifs. Cela permet de garantir que les vulnérabilités considérées comme présentant le risque le plus élevé soient corrigées, et ainsi de limiter davantage les possibilités d'accès initial et de déplacement latéral.

- Mettez à jour les politiques et les outils de gestion des identités et des accès conformément à une approche Zero Trust. Cela implique de partir du principe qu'une violation est possible, de vérifier en permanence les utilisateurs, d'appliquer des politiques de privilèges minimaux et de recourir à l'authentification multifactorielle.

- Veillez à ce que des logiciels de sécurité provenant d'un éditeur de confiance soient installés sur tous les appareils, des endpoints aux serveurs en passant par les ordinateurs portables des employés à distance.

- Sauvegardez les fichiers sensibles conformément aux meilleures pratiques du secteur. Ainsi, même s'ils finissent par être chiffrés, ils pourront être restaurés, ce qui vous rendra moins vulnérable face aux rançons des cybercriminels.

- Élaborez un plan d'intervention en cas d'incident en collaboration avec les principales parties prenantes de l'entreprise. Ce plan doit également être testé périodiquement afin de s'assurer qu'il est adapté à son objectif, à savoir aider à accélérer le confinement après une intrusion.

- Surveillez en permanence vos réseaux, vos terminaux et les autres éléments de votre environnement informatique afin de détecter tout comportement suspect. Ces signes avant-coureurs devraient permettre de réduire au minimum le temps de présence des attaquants.

- Mettez à jour les formations et les stages de sensibilisation afin d'y inclure des exercices de simulation mettant en scène les dernières tactiques de phishing, y compris le phishing vocal (vishing). Vos employés sont à la fois votre meilleur atout mais aussi... votre maillon faible.

Il est important de bien évaluer vos actifs, vos ressources et vos risques, y compris ceux provenant des chaînes d'approvisionnement. Dressez l'inventaire de tous les outils open source et propriétaires prêts à l'emploi utilisés par votre organisation. Plus largement, la visibilité des actifs est le fondement de tout programme de gestion des risques. En d'autres termes, les cybercriminels sont réputés pour attaquer pile là où se trouve la brèche. En d’autres termes, si vous ne savez pas qu'un système existe ou quelles données il contient, vous ne pouvez pas le protéger.

Comme l'a montré l'étude ESET SMB Digital Security Sentiment 2022, de nombreuses PME sont de plus en plus conscientes des ransomwares et des risques cyber auxquels elles sont exposées, mais elles n'ont pas toujours l’expertise interne suffisante et nécessaire en matière de cybersécurité. C’est la raison pour laquelle de nombreuses organisations (notamment celles qui disposent de moins de ressources) se tournent de plus en plus vers des services de détection et de réponse gérés (MDR). Ainsi, elles confient la surveillance à un partenaire expert qui se charge alors de la recherche, de la détection et de la réponse aux menaces 24 heures sur 24, 7 jours sur 7 et 365 jours par an, ce qui réduit la charge opérationnelle de l’équipe interne tout en garantissant que toute activité de ransomware est rapidement identifiée, contenue et éliminée. Les auteurs de ransomware doivent être mis hors d'état de nuire avant qu'ils n'aient la possibilité de causer des dommages.