La pandémie de COVID-19 a transformé les habitudes de travail des salariés dans le monde entier, ainsi que la façon dont nous percevons les lieux qui y sont associés. Les experts conviennent que l’avenir du travail est hybride, combinant travail classique dans des bureaux et télétravail. Le nouveau modèle pourrait entraîner de nouveaux défis pour les administrateurs informatiques. Comment créer un lieu de travail hybride qui soit à la fois sûr et efficace ?

Le bureau hybride offre de nouvelles possibilités aux salariés, mais également aux pirates et aux cybercriminels qui cherchent à tirer parti du fait que les salariés passent constamment de leurs appareils professionnels à leurs appareils personnels, et des réseaux d’entreprise à leur réseau personnel. Sans préparation correcte à ce nouveau modèle, les TPE et PME peuvent être mises en danger par différents types d’attaques. Faites particulièrement attention à ces éléments si vous voulez que vos données restent protégées.

1: Créez une nouvelle stratégie de sécurité

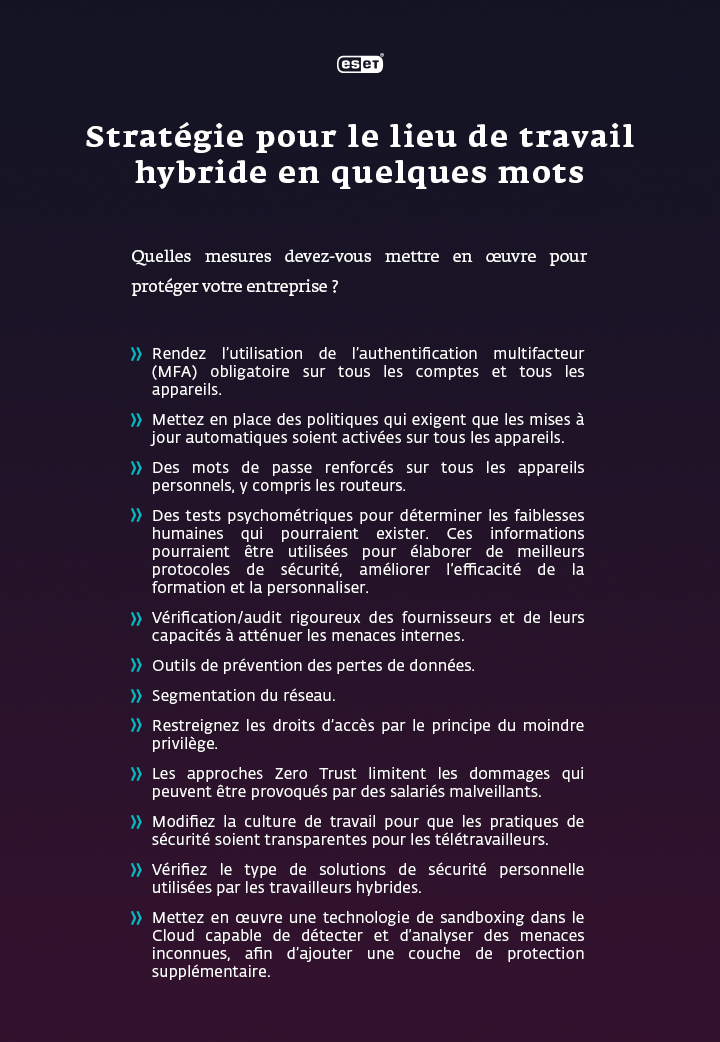

Les nouvelles conditions de travail nécessitent de nouvelles règles. Maintenant que nous avons une vision plus claire de l’avenir du travail, adaptez votre stratégie de sécurité en conséquence. Concentrez-vous sur les éléments humains et les risques technologiques, notamment ceux liés à l’utilisation du Cloud. Si vous voulez éviter les cybermenaces, il est crucial de vous préparer et de prendre des décisions stratégiques. Votre planification de la cybersécurité doit être cohérente et tenir compte de tous les points faibles potentiels. Par exemple :

- L’élément humain.

- Au cours des 18 derniers mois, les salariés ont peut-être adopté un comportement risqué en commençant à travailler à domicile, via des réseaux personnels qui sont susceptibles d’offrir moins de protection contre les malwares que celui de l’entreprise. Lorsqu’ils travaillent à domicile, les salariés se laissent facilement distraire et sont plus susceptibles de cliquer sur des liens malveillants. Les cybercriminels peuvent chercher à tirer parti de cette situation en ciblant les télétravailleurs par des attaques d’ingénierie sociale. Il est donc utile de rappeler aux salariés les règles cruciales de cybersécurité qui doivent également s’appliquer au télétravail. Des formations régulières sont également très utiles.

- Défis technologiques. 140 % d’augmentation. Cela représente la croissance du nombre d’attaques contre le protocole RDP (accès à distance) au troisième trimestre 2020. Ce vecteur d’attaque continue d’augmenter. Par conséquent, veillez à ce que vos VPN, vos offres SaaS et vos serveurs RDP soient correctement corrigés et configurés. Ils peuvent devenir une cible pour les cybercriminels, notamment en raison de mots de passe déjà piratés ou faciles à deviner. « Un lieu de travail hybride nécessitera sans doute encore plus d’échanges de données entre les télétravailleurs, les serveurs dans le Cloud et les salariés dans les bureaux. Cette complexité nécessitera une gestion prudente, » commente Phil Muncaster, journaliste informatique. Les administrateurs informatiques doivent donc s’assurer que non seulement les réseaux d’entreprise sont parfaitement protégés, mais que le matériel et les logiciels le soient également sur les systèmes personnels.

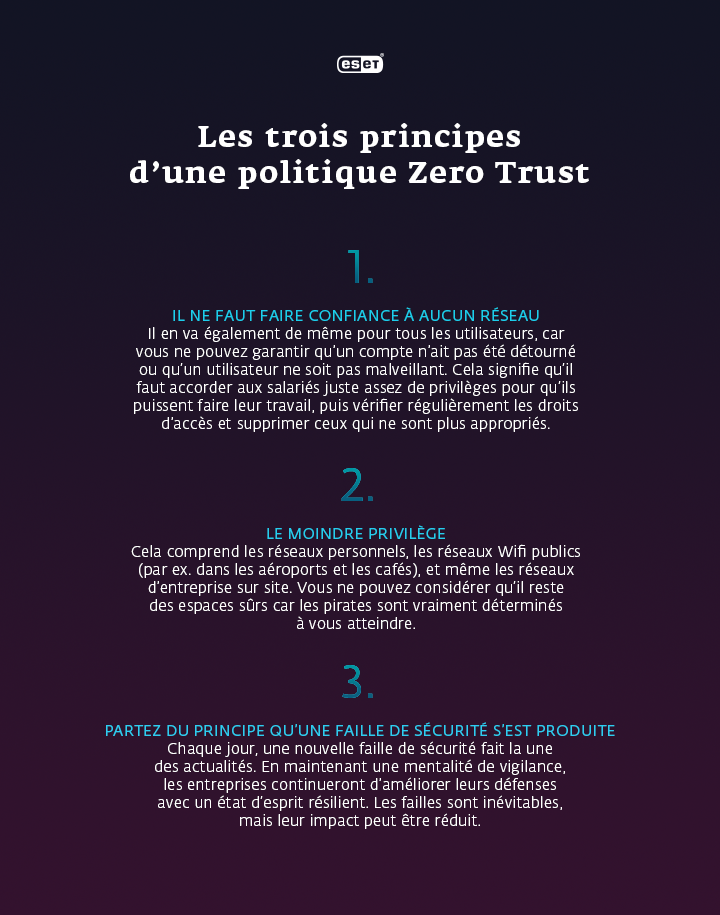

2: Adoptez une politique Zero Trust

Quelle est la meilleure façon de gérer la complexité entraînée par les systèmes et les salariés sur site et à distance ? Comment s’assurer que le travail hybride et la prédominance du Cloud ne mettent pas en danger les données de l’entreprise ? Adoptez une politique Zero Trust. Le principe est simple : Il ne faut pas faire automatiquement confiance aux appareils ou aux utilisateurs du réseau de l’entreprise, et les administrateurs informatiques ne doivent pas se fier à la sécurité du périmètre de l’entreprise. Ne faites jamais confiance, et vérifiez toujours.

Tous les salariés doivent avoir des droits d’accès individualisés, les appareils doivent être régulièrement authentifiés, l’accès doit être soigneusement géré et le réseau doit être segmenté. Des mesures telles que l’authentification multifacteur (MFA) appliquée à tous les comptes et tous les appareils, le chiffrement de bout en bout, ou une technologie de détection et de traitement des incidents, vous aideront à protéger les données de votre entreprise.

3: Misez sur une politique efficace de BYOD (Bring Your Own Device)

Réduction des coûts du matériel et des logiciels, confort d’utilisation et sentiment d’appropriation. Ce sont là quelques-uns des principaux avantages d’une politique de BYOD, qui permet aux salariés d’utiliser leurs appareils personnels à des fins professionnelles, et de les utiliser également au bureau. Lorsqu’ils sont mal sécurisés, ces appareils peuvent cependant mettre en danger le réseau et les données de l’entreprise. À mesure que les salariés reviennent au bureau, veillez à ce qu’ils apprennent à gérer la cybersécurité, même sur leurs propres smartphones et ordinateurs portables. Les petites entreprises peuvent relever les défis posés par une politique de BYOD en améliorant l’administration de leurs terminaux, par exemple en utilisant un tableau de bord dans le Cloud qui fournit à l’administrateur informatique des informations sur le nombre d’appareils connectés au réseau. Tous les appareils mobiles ayant accès aux données et aux réseaux de l’entreprise doivent être dotés d’une application de sécurité, qu’ils appartiennent aux salariés ou à l’entreprise.

Des solutions de sécurité intelligentes vous aideront à transformer votre lieu de travail hybride en un environnement éveillant l’inspiration et la motivation. De plus, ce cadre vous garantit un espace de travail confortable et sûr. Il n’est jamais trop tard pour mettre en place une stratégie de cybersécurité efficace. Découvrez nos autres articles et restez connectés à notre site Data Security Guide pour obtenir des conseils et vous accompagner dans vos démarches de sécurité.