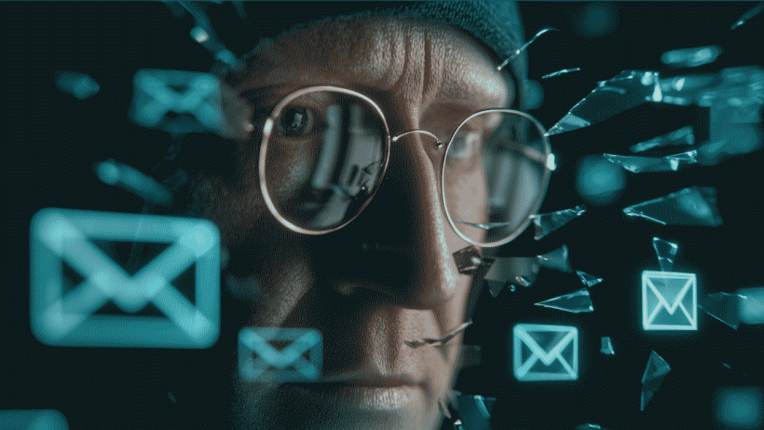

L'identité est en quelque sorte la nouvelle frontière du réseau. Elle doit être protégée à tout prix.

Qu'ont en commun Marks & Spencer et Co-op Group ? Outre le fait qu'ils comptent parmi les grands magasins les plus connus du Royaume-Uni, ils ont tous deux récemment été victimes d'une importante violation de données par ransomware. Ils ont également été la cible d'attaques de vishing visant à obtenir leurs mots de passe d'entreprise, ce qui a permis à leurs attaquants de prendre pied dans leur réseau.

Ces violations liées à l'identité ont coûté plus de 500 millions de livres sterling (667 millions de dollars américains) aux deux entreprises, sans parler des dommages qui ne peuvent se chiffrer et qui ont impacté leur réputation et leur image auprès des consommateurs et du grand public. Malheureusement, pour les entreprises opérant dans divers secteurs verticaux, y compris les fournisseurs d'infrastructures critiques, ce n'est que la partie émergée de l'iceberg.

Pourquoi l'identité est-elle si importante ?

Pourquoi l'identité est-elle devenue un vecteur d'attaque si populaire ? Cela s'explique en partie par le mode de fonctionnement actuel des entreprises. Il fut un temps où toutes les ressources des entreprises étaient en sécurité derrière un périmètre réseau et où les équipes de sécurité défendaient ce périmètre avec une stratégie de type « forteresse impénétrable ». Mais aujourd'hui, l'environnement informatique est beaucoup plus diffus. L'émergence des serveurs cloud, des ordinateurs de bureau sur site, des ordinateurs portables utilisés pour le télétravail et des appareils mobiles a fait disparaître les certitudes d'autrefois.

L'identité est en fait le nouveau périmètre réseau, ce qui fait des identifiants un trésor très recherché. Selon Verizon, l'utilisation abusive d'identifiants a été un facteur dans près d'un quart (22 %) des violations de données l'année dernière. Malheureusement, ceux-ci restent exposés de plusieurs façons :

- Les logiciels malveillants de type « infostealer » atteignent des proportions épidémiques. Ils peuvent être installés sur les appareils des victimes via le phishing, des applications malveillantes, des téléchargements involontaires, des escroqueries sur les réseaux sociaux, etc. Selon une estimation, 75 % (2,1 milliards) des 3,2 milliards d'identifiants volés l'année dernière l'ont été via des infostealers.

- Le phishing, le smishing et le vishing restent des moyens très utilisés pour récolter des identifiants, en particulier dans le cadre d'attaques plus ciblées. Souvent, les auteurs de menaces effectuent des recherches sur la personne qu'ils ciblent afin d'améliorer leurs taux de réussite. On pense que Marks & Spencer et Co-op ont été piratés via des attaques de vishing sur leur service d'assistance informatique externalisé.

- Les violations de données ciblant les bases de données de mots de passe détenues par des organisations ou leurs sous-traitants peuvent constituer une autre source précieuse d'identifiants pour les auteurs de menaces. Comme les logiciels malveillants de type « infostealer », ceux-ci finissent par être mis en vente sur des forums de cybercriminalité en vue d'une utilisation ultérieure.

- Les attaques par force brute utilisent des outils automatisés pour tester un grand nombre d'identifiants jusqu'à ce que l'un d'entre eux fonctionne. Le credential stuffing utilise des listes de combinaisons de connexion (nom d'utilisateur/mot de passe) précédemment piratées contre un grand nombre de comptes. Le password spraying fait de même avec une petite liste de mots de passe courants. Et les attaques par dictionnaire utilisent des mots de passe, des phrases et des mots de passe divulgués couramment utilisés contre un seul compte.

Il n'est pas difficile de trouver des exemples d'incidents de sécurité catastrophiques résultant d'attaques basées sur l'identité. Outre les cas de M&S et Co-op Group, il y a celui de Colonial Pipeline, où une attaque par force brute a probablement permis à des acteurs malveillants de compromettre un seul mot de passe sur un VPN hérité, provoquant d'importantes pénuries de carburant sur la côte est des États-Unis. De même, KNP, la société britannique de logistique, a été contrainte à la faillite après que des pirates aient simplement deviné le mot de passe d'un employé et chiffré des systèmes critiques.

Aperçu des menaces liées à l'identité

Les risques liés à la compromission de l'identité sont amplifiés par plusieurs autres facteurs. Le principe du moindre privilège est une pratique exemplaire essentielle qui consiste à n'accorder aux individus que les privilèges d'accès nécessaires à l'exercice de leurs fonctions, souvent pour une durée limitée. Malheureusement, il n'est souvent pas appliqué correctement, ce qui conduit à des comptes surprivilégiés.

Il en résulte que les acteurs malveillants utilisant des identifiants compromis peuvent s'introduire plus profondément dans l'organisation piratée, se déplaçant latéralement et atteignant des systèmes sensibles. Cela augmente considérablement le « rayon d'action » après une violation et peut causer des dommages plus importants. Le même problème peut également exacerber le risque posé par des initiés malveillants ou même négligents.

La prolifération des identités numériques (Identity Sprawl) constitue un autre défi majeur. Si le service informatique ne gère pas correctement les comptes, les identifiants et les privilèges de ses utilisateurs et de ses machines, des failles de sécurité apparaissent inévitablement. Cela augmente la surface d'attaque pour les acteurs malveillants, rend les attaques par force brute plus efficaces et augmente le risque de comptes sur-privilégiés. L'avènement des agents IA et la croissance continue de l'IoT (Internet Of Things – ou Internet des Objets) vont considérablement augmenter le nombre d'identités de machines qui doivent être gérées de manière centralisée.

Enfin, il faut tenir compte de la menace que représentent les partenaires et les fournisseurs. Il peut s'agir d'un MSP ou d'un sous-traitant ayant accès à vos systèmes d'entreprise, ou même d'un fournisseur de logiciels. Plus vos chaînes d'approvisionnement physiques et numériques sont importantes et complexes, plus le risque de compromission des identités est élevé.

Comment renforcer la sécurité des identités

Une approche réfléchie et multicouche de la sécurité des identités peut contribuer à atténuer le risque de compromission grave. Envisagez les mesures suivantes :

- Adoptez le principe du moindre privilège et revoyez/ajustez régulièrement ces autorisations. Cela permettra de minimiser la portée des attaques.

- Appliquez le principe du moindre privilège en imposant à tous les employés l'utilisation de mots de passe forts et uniques, stockés dans un gestionnaire de mots de passe.

- Renforcez la sécurité des mots de passe grâce à l'authentification multifacteur (MFA) afin que, même si un pirate informatique met la main sur les identifiants d'une entreprise, il ne puisse pas accéder à ce compte. Privilégiez les applications d'authentification ou les approches basées sur des clés d'accès plutôt que les codes SMS, qui peuvent être facilement interceptés.

- Mettez en place une gestion rigoureuse du cycle de vie des identités, dans laquelle les comptes sont automatiquement créés et supprimés lors de l'arrivée et du départ des employés. Des analyses régulières doivent permettre d'identifier et de supprimer les comptes inactifs, qui sont souvent piratés par des acteurs malveillants.

- Sécurisez les comptes privilégiés à l'aide d'une approche de gestion des comptes privilégiés (PAM) qui inclut la rotation automatique des identifiants et l'accès à la demande.

- Réajustez la formation à la sécurité pour tous les employés, du PDG jusqu'aux employés, afin de vous assurer qu'ils connaissent l'importance de la sécurité des identités et qu'ils sont capables d'identifier les dernières tactiques d'hameçonnage. Des exercices de simulation peuvent vous aider dans cette dernière tâche.

La plupart des recommandations ci-dessus constituent une approche « Zero Trust » de la cybersécurité : une approche fondée sur le principe « ne jamais faire confiance, toujours vérifier ». Cela signifie que chaque tentative d'accès (humaine ou machine) est authentifiée, autorisée et validée, que ce soit à l'intérieur ou à l'extérieur du réseau. Les systèmes et les réseaux sont surveillés en permanence afin de détecter toute activité suspecte.

C'est là qu'un outil de détection et de réponse gérées (MDR) peut apporter une valeur ajoutée considérable. Une équipe d'experts surveille votre réseau 24 heures sur 24, 7 jours sur 7 et 365 jours par an, signalant rapidement toute intrusion potentielle afin qu'elle puisse être contenue et gérée. Les meilleures pratiques en matière de sécurité des identités commencent par une approche axée sur la prévention.