Vous avez probablement entendu parler de l’ingénierie sociale : une technique consistant à manipuler psychologiquement les gens pour qu’ils révèlent involontairement des informations confidentielles. Intéressons-nous cette fois-ci à l’usurpation d’identité. Il s’agit d’une autre forme d’attaque non technique utilisée par les cybercriminels : ils se font passer pour des personnes de confiance afin de manipuler les autres (par exemple, pour leur demander d’effectuer des transactions frauduleuses). Voici nos conseils pour vous apprendre comment détecter un cybercriminel d’un simple collègue.

L’usurpation d’identité est définie comme étant une pratique consistant à se faire passer pour quelqu’un d’autre, dans ce cas, afin d’obtenir des informations ou l’accès à une personne, une entreprise ou un système informatique. Pour atteindre ces objectifs, les cybercriminels ont recours, entre autres, à des appels téléphoniques, des emails ou des applications de messagerie. Dans de nombreux cas, ils choisissent un nom parmi les cadres supérieurs de l’entreprise et créent un email qui semble avoir été rédigé par ce dernier.

La quantité d’informations disponibles sur les entreprises, sur des plateformes comme LinkedIn qui révèlent la structure de l’entreprise et les noms de ses employés, est assez incroyable. Un pirate peut utiliser ces données pour tenter de contacter plusieurs employés de l’entreprise et leur demander d’effectuer des transferts d’argent, payer des factures ou divulguer des données importantes. C’est pourquoi l’usurpation d’identité est si dangereuse pour les entreprises, car elles peuvent entraîner des fuites de données et des pertes financières.

Selon TEISS, les attaques par usurpation d’identité visant des entreprises de toutes tailles à travers le monde ont augmenté de près de 70 % en 2019, par rapport à l’année précédente.

Les solutions de sécurité devraient protéger contre les attaques techniques. Cependant, les techniques d’usurpation d’identité reposent davantage sur la psychologie. Elles profitent de la confiance des gens. Il est donc tout aussi important de former les employés aux bonnes pratiques de sécurité. Voici quelques conseils qui pourraient vous aider, vous et votre personnel, à réduire le risque de devenir victime des méthodes d’ingénierie sociale, et filtrer les contenus malveillants.

Comment détecter les attaques par usurpation d’identité

1. Apprenez à reconnaître les messages d’usurpation d’identité

N’oubliez pas que la sensibilisation est essentielle. Plus nous en savons sur les attaques par usurpation d’identité, mieux nous pouvons les éviter. Voyons comment fonctionnent les emails d’usurpation : la plupart essaie d’instiller un sentiment d’urgence et de peur chez leurs cibles. Ce sentiment incite les victimes à accomplir la tâche souhaitée. Il peut s’agir de quelque chose que vous trouverez inhabituel et suspect, comme des achats qui ne sont pas liés à votre activité, avec des clients que vous ne reconnaissez pas. Les cybercriminels essaient également d’imposer un délai court pour les tâches requises.

Les messages frauduleux contiennent souvent des erreurs grammaticales ou une utilisation incorrecte de la marque de l’entreprise. Ce ne sont cependant que les plus faciles à repérer. Les pirates adeptes de l’usurpation d’identité avancée peuvent concevoir un message qui semble très réel, avec une photo ou la signature officielle d’un employé à la fin du message. Ainsi, même si la forme semble légitime, faites preuve de prudence si vous trouvez que la demande est étrange

2. Pensez au contexte

Parfois, nous sommes trop occupés et nous prenons des décisions sans trop réfléchir. Cela peut prend quelques secondes de plus, mais vous devez toujours vous demander si l’email a un sens. Pourquoi ce collègue me demande-t-il d’effectuer uniquement cet achat, ou de lui fournir des informations personnelles sensibles ? Tout élément inhabituel qui s’écarte des processus traditionnels de votre entreprise doit être un signal d’alarme. Même si l’email provient apparemment d’une personne digne de confiance, comme le PDG, il peut s’agir d’un faux. Restez vigilant et vérifiez toute demande auprès d’autres collègues.

Parfois, les cybercriminels peuvent savoir que quelqu’un est absent du bureau et faire semblant de le remplacer. Dans ce cas, vérifiez les informations en question auprès de leur supérieur ou de leurs collègues. Comme le dit le proverbe, il faut « un homme averti en vaut deux !»

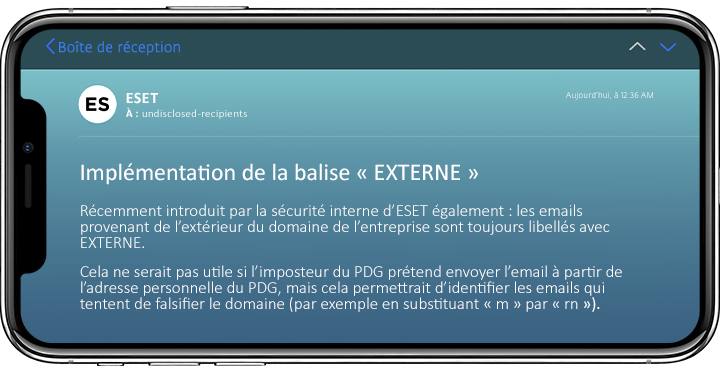

3. Vérifiez l’adresse email

Vous avez reçu un email professionnel à partir d’un compte personnel ? L’adresse email pourrait sembler appartenir à une personne que vous connaissez, mais il est toujours préférable de répondre à cette personne sur son adresse email officielle.

Il arrive parfois que les pirates utilisent une adresse email qui ressemble à première vue à l’adresse officielle d’une entreprise, mais le nom de domaine peut contenir de légères différences. Quelles sont les erreurs les plus courantes dans les adresses email ? L’échange des bonnes lettres par d’autres qui leur ressemblent. Par exemple, remplacer « m » par « rn ».

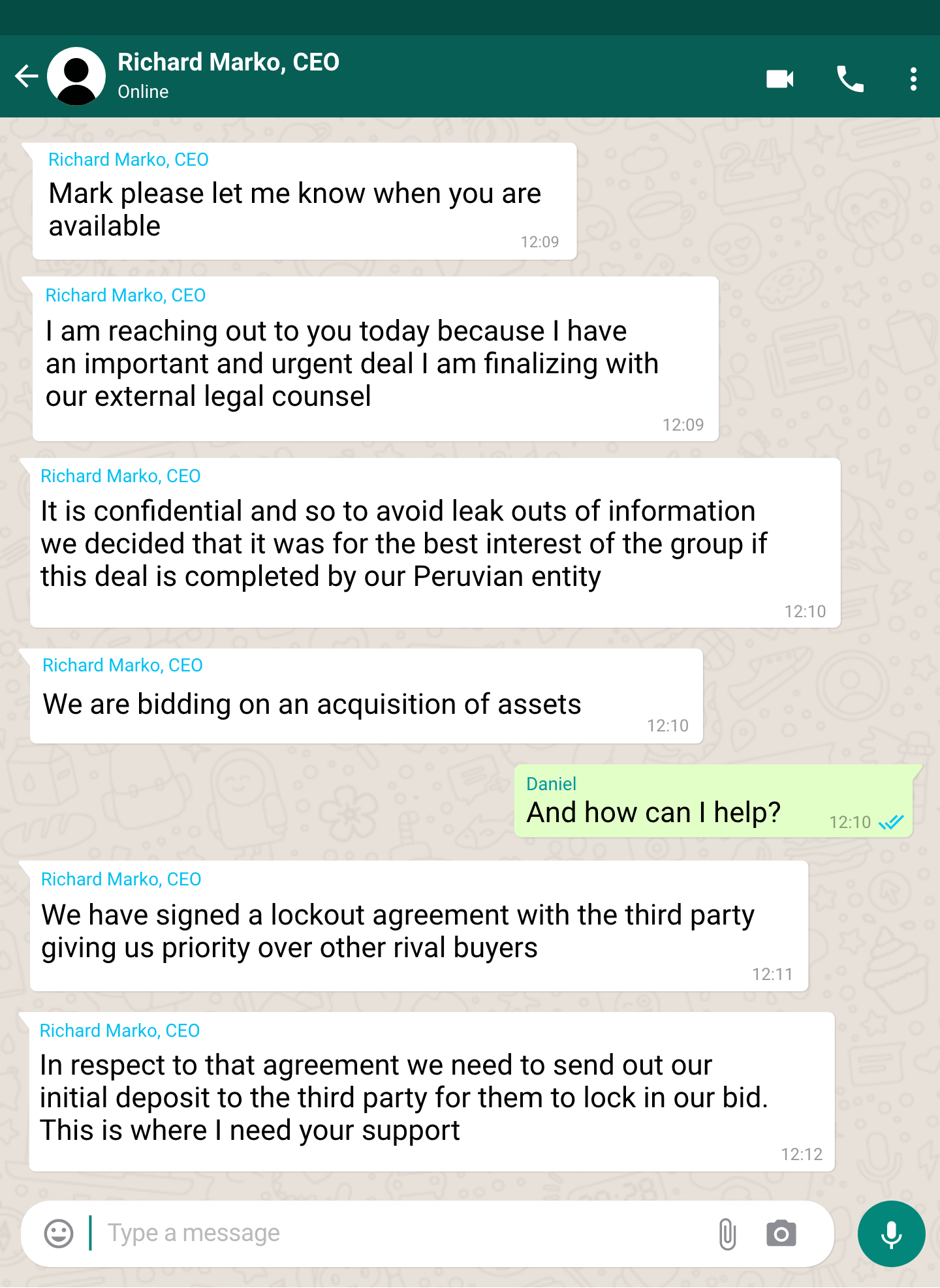

4. Confirmez l’identité de l’interlocuteur par un autre canal de communication

Il vaut mieux prévenir que guérir. Le message que vous avez reçu vous semble frauduleux ? Appelez l’expéditeur ou utilisez d’autres moyens de communication. Le courrier électronique n’est pas le seul canal de communication utilisé par les pirates pour mener des attaques par usurpation d’identité. Vous pouvez également être contacté via des applications de messagerie telles que WhatsApp. Si vous avez reçu un message suspect sur WhatsApp, vous devez écrire à la personne concernée par l’intermédiaire de son adresse email d’entreprise, ou la rappeler.

Vous pouvez également simplement discuter directement avec la personne en face à face.

Ne craignez pas de déranger quelqu’un, même s’il est occupé. Par exemple, vous pourriez être réticent à l’idée de déranger votre PDG. C’est naturel, car plus le poste d’un collègue est élevé, plus nous hésitons à le joindre, surtout lorsqu’il n’est pas au bureau. Si vous ne pouvez pas contacter votre supérieur en face à face, vous pouvez vous adresser à ses représentants ou d’autres personnes qui devraient être au courant de la situation. Par exemple, votre directeur financier ou votre directeur de l’exploitation serait (ou devrait être) certainement au courant d’une facture impayée importante et urgente, alors vérifiez en priorité auprès d’eux. N’oubliez pas que la vigilance est cruciale

Les recommandations mentionnées ci-dessus peuvent prendre du temps, mais votre investissement portera ses fruits lorsque votre entreprise et vos environnements de travail seront à l’abri des cyberattaques.

Les pirates peuvent également choisir de vous inciter à cliquer sur une pièce jointe ou un lien malveillant, donc veillez à ce qu’une solution de sécurité complète soit installée pour détecter et bloquer cette menace.