Lorsque chaque minute compte, la préparation et la rigueur peuvent faire la différence entre une interruption et une catastrophe.

Les défenseurs des réseaux sont sous pression. Le nombre de violations de données étudiées par Verizon l'année dernière, en pourcentage du nombre total d'incidents, a augmenté de 20 % par rapport à l'année précédente. Cette situation n'est pas nécessairement aussi catastrophique qu'elle en a l'air, à condition que les équipes soient capables de réagir rapidement et de manière décisive aux intrusions. Cependant, les premières minutes et les premières heures sont cruciales.

La préparation constitue la clé d'une réponse efficace aux incidents (IR). Bien que chaque organisation (et chaque incident) soit unique, il n'est pas question d'improviser lorsque le signal d'alarme retentit. Si tous les membres de l'équipe de réponse aux incidents savent exactement quoi faire, les chances d'aboutir à une résolution rapide, efficace et peu coûteuse sont plus grandes.

La rapidité : clé de la résilience ?

Une fois que les cybercriminels ont pénétré votre réseau, le temps est compté. Qu'ils cherchent à voler et à rançonner des données sensibles ou à déployer des ransomwares ou d'autres logiciels malveillants, l'essentiel est de les arrêter avant qu'ils ne puissent atteindre vos biens les plus précieux. Le défi devient de plus en plus difficile à relever.

Les dernières recherches indiquent qu'en 2024, les attaquants sont passés de l'accès initial au mouvement latéral (ou « temps d'évasion ») 22 % plus rapidement que l'année précédente. Le temps d'évasion moyen était de 48 minutes, mais l'attaque la plus rapide enregistrée a duré près de deux fois moins longtemps, soit seulement 27 minutes. Seriez-vous capable de réagir à une faille de sécurité en moins d'une demi-heure ?

Par ailleurs, selon IBM, le temps moyen nécessaire aux organisations mondiales pour détecter et contenir une violation est de 241 jours. Il existe un intérêt financier majeur à mettre en place une bonne stratégie d'IR. Les violations dont le cycle de vie est inférieur à 200 jours ont vu leurs coûts baisser d'environ 5 % cette année, pour atteindre 3,9 millions de dollars, tandis que celles dont le cycle de vie est supérieur à 200 jours ont coûté plus de 5 millions de dollars, selon le rapport.

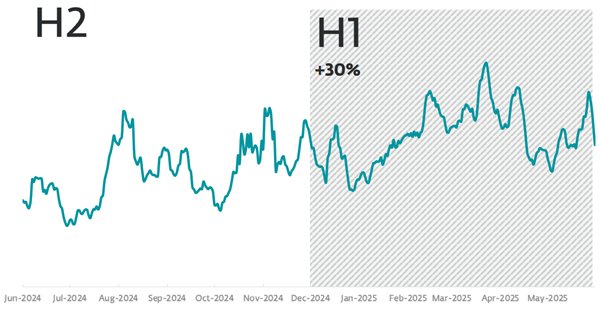

Détections de ransomwares entre juin 2024 et mai 2025 (source : Rapport sur les menaces ESET, premier semestre 2025)

5 mesures à prendre après une violation de données

Aucune organisation n'est à 100 % à l'abri d'une violation. Si vous êtes victime d'un incident et soupçonnez un accès non autorisé, agissez rapidement, mais aussi méthodiquement. Ces cinq mesures peuvent vous aider à orienter vos actions pendant les premières 24 à 48 heures. Sachez également que certaines de ces mesures doivent être prises simultanément. L'accent doit être mis sur la rapidité, mais aussi sur la rigueur, sans compromettre la précision ou les preuves.

1. Recueillez des informations et évaluez l'ampleur de l'incident

La première étape consiste à comprendre exactement ce qui vient de se passer et à mettre en place une réponse. Cela signifie qu'il faut activer votre plan d'intervention préétabli et informer l'équipe. Ce groupe doit comprendre des parties prenantes de l'ensemble de l'entreprise, notamment les ressources humaines, les relations publiques et la communication, le service juridique et la direction. Tous ont un rôle important à jouer après l'incident.

Ensuite, évaluez l'ampleur de l'attaque :

- Comment votre adversaire a-t-il pu pénétrer dans le réseau de l'entreprise ?

- Quels systèmes ont été compromis ?

- Quelles actions malveillantes les pirates ont-ils déjà commises ?

Vous devrez documenter chaque étape et recueillir des preuves, non seulement pour évaluer l'impact de l'attaque, mais aussi pour mener une enquête judiciaire et, éventuellement, à des fins juridiques. Le maintien de la chaîne de conservation garantit la crédibilité si les forces de l'ordre ou les tribunaux doivent intervenir.

2. Informez les tiers concernés

Une fois que vous avez déterminé ce qui s'est passé, vous devez en informer les autorités compétentes :

- Organismes de réglementation : si des informations personnelles identifiables (PII) ont été volées, contactez les autorités compétentes en vertu des lois sur la protection des données ou des lois spécifiques à votre secteur. En France, la CNIL se charge de collecter et de conduire les contrôles et signalements liés aux violations de données.

- Assureurs : la plupart des polices d'assurance stipulent que votre assureur doit être informé dès qu'une violation a eu lieu.

- Clients, partenaires et employés : la transparence renforce la confiance et contribue à prévenir la désinformation. Il est préférable qu'ils n'apprennent pas ce qui s'est passé par les réseaux sociaux ou les informations télévisées. De plus, les règlementations européennes telles que NIS2 obligent désormais les entreprises à informer leurs clients des violations de données qui les concernent.

- Autorités chargées de l'application de la loi : le signalement des incidents, en particulier des ransomwares, peut aider à identifier des campagnes plus importantes et parfois permettre d'obtenir des outils de décryptage ou un soutien en matière de renseignement.

- Experts externes : il peut également être nécessaire de contacter des spécialistes juridiques et informatiques externes, en particulier si vous ne disposez pas de ce type de ressources en interne.

3. Isoler et contenir le danger

Pendant que vous contactez les tiers concernés, vous devez agir rapidement pour empêcher la propagation de l'attaque. Isolez les systèmes touchés, mais n'éteignez pas les appareils au risque de détruire des preuves. En d'autres termes, l'objectif est de limiter la portée de l'attaquant sans détruire des preuves précieuses.

Toutes les sauvegardes doivent être hors ligne et déconnectées afin que les attaquants ne puissent pas les détourner et que les ransomwares ne puissent pas les corrompre. Tous les accès à distance doivent être désactivés, les identifiants VPN réinitialisés et des outils de sécurité utilisés pour bloquer tout trafic malveillant entrant et toute connexion de commande et de contrôle.

4. Supprimer et restaurer

Une fois le contrôle établi, passez à l'éradication et à la restauration. Effectuez une analyse approfondie pour comprendre les tactiques, techniques et procédures (TTP) utilisées par l'attaquant, depuis son intrusion initiale jusqu'à ses mouvements latéraux et (le cas échéant) le chiffrement ou l'exfiltration des données. Supprimez tous les logiciels malveillants, portes dérobées, comptes frauduleux et autres signes de compromission.

Il est maintenant temps de procéder à la récupération et à la restauration. Les actions clés comprennent :

- La suppression des logiciels malveillants et des comptes non autorisés.

- La vérification de l'intégrité des systèmes et des données critiques

- La restauration de sauvegardes “propres” (après avoir confirmé qu'elles ne sont pas compromises).

- La surveillance étroite des signes de nouvelle compromission ou de mécanismes de persistance.

Profitez de la phase de récupération pour renforcer les systèmes, et pas seulement pour les reconstruire. Cela peut inclure le renforcement des contrôles des privilèges, la mise en place d'une authentification plus stricte et l'application d'une segmentation du réseau. Faites appel à des partenaires pour accélérer la restauration ou envisagez d'utiliser des outils tels que Ransomware Remediation d'ESET pour accélérer le processus.

5. Évaluer et améliorer

Une fois le danger immédiat écarté, votre travail est loin d'être terminé. Remplissez vos obligations envers les autorités réglementaires, les clients et les autres parties prenantes (par exemple, les partenaires et les fournisseurs). Une fois que vous aurez compris l'ampleur de la violation, il sera nécessaire de mettre à jour vos communications, ce qui pourra inclure un dépôt réglementaire. Vos conseillers en relations publiques et juridiques devraient prendre les devants à ce stade.

Une analyse post-incident permet de transformer un événement difficile en catalyseur de résilience. Une fois que la situation s'est calmée, il peut également être judicieux d'analyser ce qui s'est passé et les leçons à en tirer afin d'éviter qu'un incident similaire ne se reproduise à l'avenir. Examinez ce qui n'a pas fonctionné, ce qui a marché et les lacunes en matière de détection ou de communication. Mettez à jour votre plan d'intervention en cas d'incident, vos manuels et vos procédures d'escalade en conséquence. Toute modification du plan d'intervention en cas d'incident, toute recommandation concernant de nouveaux contrôles de sécurité et toute suggestion de formation des employés seront utiles.

Une culture post-incident forte considère chaque violation comme un exercice de formation pour la prochaine, améliorant ainsi les défenses et la prise de décision en situation de stress.

Au-delà de l'informatique

Il n'est pas toujours possible d'empêcher une violation, mais il est possible d'en minimiser les dommages. Si votre organisation ne dispose pas des ressources nécessaires pour surveiller les menaces 24 heures sur 24, 7 jours sur 7, envisagez de faire appel à un service de détection et de réponse gérées (MDR) fourni par un éditeur de confiance. Quoi qu'il arrive, testez votre plan d'intervention en cas d'incident, puis mettez-le à nouveau à l’épreuve. En effet, une réponse efficace aux incidents ne relève pas uniquement du service informatique. Elle nécessite la collaboration harmonieuse d'un certain nombre de parties prenantes au sein de l'organisation et à l'extérieur.

Pour en savoir plus, retrouvez notre livre blanc dédié aux 9 aspects à prendre en compte lors du choix d’une solution MDR.