ESET-onderzoekers ontdekten dat MirrorFace zijn activiteiten uitbreidde naar Europa en een diplomatiek instituut in Centraal-Europa aanviel met de ANEL-backdoor

In augustus 2024 detecteerden ESET-onderzoekers cyberspionageactiviteiten uitgevoerd door de China-gelieerde APT-groep MirrorFace. De aanval was gericht op een diplomatiek instituut in Centraal-Europa en had betrekking op Expo 2025, die wordt gehouden in Osaka, Japan.

MirrorFace staat voornamelijk bekend om zijn cyberspionagecampagnes tegen organisaties in Japan. maar voor zover bekend is dit de eerste keer dat de groep een Europese organisatie als doelwit koos. De operatie werd ontdekt in het tweede en derde kwartaal van 2024. ESET heeft het Operation AkaiRyū (Japans voor RedDragon) genoemd. In Operation AkaiRyū zijn nieuwe tools geïntroduceerd (zoals een aangepaste AsyncRAT), ANEL kwam terug en er is een complexe uitvoeringsketen gebruikt.

In dit artikel gaan we verder in op details over de aanvallen binnen Operation AkaiRyū en onze bevindingen uit het forensisch onderzoek van het diplomatieke instituut. De resultaten van deze analyse werden in januari 2025 gepresenteerd op de Joint Security Analyst Conference (JSAC).

Belangrijkste punten uit dit artikel:

• MirrorFace heeft zijn TTP’s en tools vernieuwd.

• MirrorFace is begonnen met het gebruik van ANEL, een backdoor die voorheen exclusief werd geassocieerd met APT10.

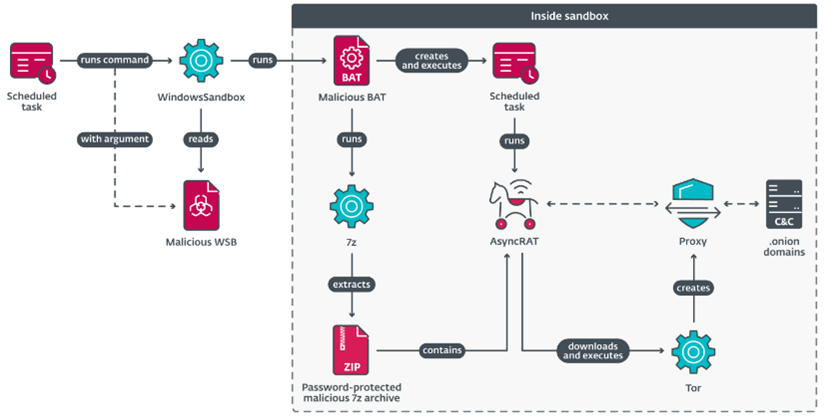

• MirrorFace zet een sterk aangepaste variant van AsyncRAT in, die wordt uitgevoerd binnen Windows Sandbox.

• Voor zover bekend heeft MirrorFace voor het eerst een Europese entiteit aangevallen.

• We werkten samen met het getroffen diplomatieke instituut in Centraal-Europa en voerden een forensisch onderzoek uit.

• De bevindingen uit dit onderzoek geven meer inzicht in de post-compromisactiviteiten van MirrorFace.

Profiel van MirrorFace

MirrorFace, ook bekend als Earth Kasha, is een aan China-gelieerde dreigingsactor die zich tot nu toe vrijwel uitsluitend richtte op organisaties in Japan. In deze blogpost leggen we uit dat we MirrorFace nu als een subgroep beschouwen binnen de APT10-structuur. MirrorFace is op zijn minst al sinds 2019 actief en richt zich op media, defensiebedrijven, denktanks, diplomatieke organisaties, financiële instellingen, academische instellingen en fabrikanten. In 2022 ontdekten we een spearphishingcampagne van MirrorFace gericht op Japanse politieke entiteiten.

MirrorFace focust op cyberspionage en het stelen van waardevolle bestanden. Het is de enige bekende groep die de backdoors LODEINFO en HiddenFace gebruikt. Tijdens de activiteiten in 2024 introduceerde MirrorFace APT10-backdoor ANEL opnieuw in zijn operaties. Van die backdoor werd aangenomen dat die niet meer werd gebruikt.

Overzicht van de aanval

Net als bij eerdere MirrorFace-aanvallen begon Operation AkaiRyū met zorgvuldig opgestelde spearphishing-e-mails om ontvangers te verleiden schadelijke bijlagen te openen. Onze bevindingen suggereren dat MirrorFace, ondanks de uitbreiding naar Europa, nog steeds een sterke focus heeft op Japan en Japan-gerelateerde evenementen.

De terugkeer van ANEL

Tijdens de analyse van Operation AkaiRyū ontdekten we dat MirrorFace zijn TTP’s en tools aanzienlijk heeft vernieuwd. De groep gebruikt nu ANEL (ook bekend als UPPERCUT), een backdoor die eerder exclusief werd geassocieerd met APT10. Dit is opmerkelijk, omdat werd aangenomen dat ANEL niet meer werd gebruikt sinds eind 2018 of begin 2019 en later werd vervangen door LODEINFO.De kleine verschillen in versienummers tussen de ANEL-versies uit 2018 en 2024 (5.5.0 en 5.5.4) en het feit dat APT10 ANEL voorheen om de paar maanden bijwerkte, wijzen er sterk op dat de ontwikkeling van ANEL opnieuw is gestart.

Het gebruik van ANEL versterkt de aanwijzingen voor een mogelijke connectie tussen MirrorFace en APT10. Gezien deze informatie hebben we onze toewijzing aangepast en beschouwen we MirrorFace nu als een subgroep van APT10, in lijn met andere onderzoekers van onder andere Macnica, Kaspersky en Cybereason.

Eerste inzet van AsyncRAT en Visual Studio Code door MirrorFace

In 2024 begon MirrorFace ook met het inzetten van een sterk aangepaste variant van AsyncRAT, waarbij deze RAT werd uitgevoerd binnen Windows Sandbox om detectie te ontwijken. Daarnaast begon de groep met het misbruiken van Visual Studio Code (VS Code) om zijn externe tunnels te benutten. Dit stelt MirrorFace in staat om heimelijk toegang te krijgen tot een gecompromitteerde machine, willekeurige code uit te voeren en extra tools af te leveren. MirrorFace is niet de enige APT-groep die VS Code misbruikt; ook Tropic Trooper en Mustang Panda hebben dit gedaan.

Naast deze nieuwe tools blijft MirrorFace gebruikmaken van HiddenFace, zijn belangrijkste backdoor, om blijvende toegang op gecompromitteerde systemin te behouden. ANEL wordt gebruikt als de initiële backdoor direct na de compromittering van een doelwit, terwijl HiddenFace later in de aanval wordt ingezet.

Forensische analyse van de aanval

We namen contact op met het getroffen diplomatieke instituut om hen te informeren over de aanval en hielpen bij het opschonen van de besmetting. Dankzij de nauwe samenwerking kregen we toegang tot schijfkopieën van de gecompromitteerde systemen, wat ons in staat stelde om diepgaand forensisch onderzoek te verrichten en extra activiteiten van MirrorFace te ontdekken.

ESET Research gaf op 4 september 2024 aanvullende technische details over de terugkeer van ANEL aan klanten van ESET Threat Intelligence. Trend Micro publiceerde hun bevindingen over recente MirrorFace-activiteiten in oktober en november 2024, die overlappen met Operation AkaiRyū en eveneens de terugkeer van ANEL bevestigen. Bovendien waarschuwde de Japanse Nationale Politie in januari 2025 organisaties en individuen in Japan voor MirrorFace-activiteiten.

Onze samenwerking met de getroffen organisatie bood een zeldzaam, gedetailleerd inzicht in de post-compromisactiviteiten van MirrorFace. Desondanks ontbreken nog steeds belangrijke puzzelstukjes om het volledige beeld van de aanval te schetsen, deels vanwege de verbeterde operationele beveiliging van MirrorFace. De groep wist zijn sporen uit door tools en bestanden te verwijderen, Windows-logboeken te wissen en malware binnen Windows Sandbox te laten draaien.

Voor een uitgebreide lijst met indicatoren van compromittering (IoC's) en voorbeelden van kwaadaardige bestanden, bezoek ons GitHub-repository.