Hier is een overzicht van vijf formidabele tools die zowel red teamers kunnen helpen bij het opsporen van zwakke plekken in bedrijfsbeveiliging als hobbyisten kunnen helpen hun beveiligingskennis te vergroten.

Terwijl blue teams verdedigen, vallen red teams aan. Hun gemeenschappelijke doel is echter hetzelfde: helpen bij het identificeren en aanpakken van zwakke plekken in de verdediging van organisaties voordat deze kwetsbaarheden door kwaadwillenden kunnen worden uitgebuit. Blue/red team-oefeningen bieden waardevolle inzichten op technisch, procedureel en menselijk vlak en helpen organisaties zich effectief voor te bereiden op potentiële aanvallen.

We hebben onlangs gekeken naar enkele open-source tools die blue teams kunnen gebruiken bij het verdedigen tegen gesimuleerde aanvallen, evenals naar vier gadgets die in verkeerde handen beveiligingsproblemen kunnen veroorzaken. Dit keer geven we een overzicht van vijf geavanceerde en compacte tools die red teamers, of ethische hackers, kunnen gebruiken tijdens hun werk.

1. Raspberry Pi 5

Dankzij zijn veelzijdigheid, kracht en levendige community-driven ecosysteem, is de Raspberry Pi een favoriet hulpmiddel geworden onder beveiligingsprofessionals, studenten en enthousiastelingen.

De Raspberry Pi is in de eerste plaats een betaalbare single-board computer, maar kan ook worden uitgerust met diverse penetratietools en meerdere rollen vervullen. Hij kan bijvoorbeeld worden omgetoverd tot een netwerk sniffer, pakketten vastleggen voor gedetailleerde analyse of scripts uitvoeren voor geautomatiseerde beveiligingstests. Het is ook ideaal voor mobiel testen van tools en voor het analyseren van Internet of Things (IoT) apparaten, waarbij kwetsbaarheden worden geïdentificeerd voordat cybercriminelen de kans krijgen om ze te misbruiken.

De Raspberry Pi ondersteunt verschillende besturingssystemen die zijn afgestemd op verschillende doeleinden en gebruikersvoorkeuren. Het officiële besturingssysteem, Raspberry Pi OS (voorheen Raspbian), is gebaseerd op Debian Linux en geoptimaliseerd voor de ARM-architectuur. Daarnaast zijn populaire distributies zoals Kali Linux beschikbaar, die specifiek zijn ontworpen voor penetratietests en beveiligingsaudits. Deze distributies zijn vooraf geladen met een suite aan tools voor netwerkscans, kwetsbaarheidsbeoordeling, draadloze aanvallen en meer.

Hier zijn enkele interessante tools en projecten die gebruik kunnen maken van de Raspberry Pi als hardwareplatform:

• FruityWifi: Gebruikt voor het auditen van draadloze netwerken en het uitvoeren van geavanceerde aanvallen via een webinterface.

• Ha-Pi: Biedt tools voor penetratietesten, waaronder de Aircrack Ng Suite en Metasploit.

• Raspberry Pwn: Bevat tools zoals scapy, Wireshark en tcpdump.

• Wireless Attack Toolkit (WAT): Voert penetratietests uit op Wi-Fi-netwerken op ARM-platforms.

• PwnPi: Een vereenvoudigde versie van Debian Wheezy voor pentesting.

• NetPi: Een project gericht op het creëren van een netwerk analyzer met commerciële functies.

Figuur 1: Raspberry Pi 5 (bron: Raspberry Pi)

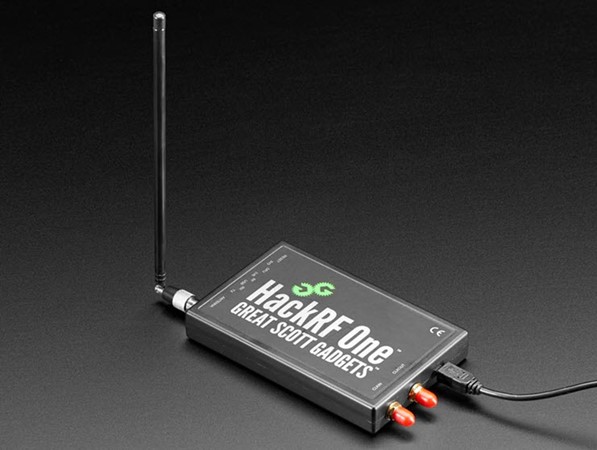

2. HackRF One

De HackRF One is een Zwitsers zakmes voor radiofrequentie (RF) enthousiastelingen en professionals. Dit open-source apparaat laat iedereen, van nieuwsgierige hobbyisten tot doorgewinterde professionals, duiken in de onzichtbare oceaan van RF's en de golven verkennen en manipuleren die alles dragen, van je favoriete radiostation tot kritieke communicatiesignalen.

Ontworpen voor veelzijdigheid, kan dit single-board software-defined radio (SDR) apparaat zowel signalen uitzenden als ontvangen van 1 MHz tot 6 GHz. Dit enorme bereik betekent dat je kunt experimenteren met vrijwel elk type draadloze communicatie, van AM/FM-radio tot Wi-Fi en zelfs satellietsignalen. Het is bijna alsof je de sleutels hebt tot elk ooit bedacht draadloos protocol, allemaal in één compact formaat.

Ondanks zijn geavanceerde mogelijkheden is de HackRF One opmerkelijk draagbaar. Het is krachtig genoeg voor veldwerk, waardoor beveiligingsprofessionals kwetsbaarheden in draadloze netwerken kunnen testen of RF-ingenieurs signaalproblemen onderweg kunnen oplossen. De compacte omvang doet geen afbreuk aan de functionaliteit, waardoor het een betrouwbare metgezel is voor verschillende toepassingen.

Het apparaat laat je de beveiliging van draadloze systemen beoordelen, replay-aanvallen uitvoeren en de kwetsbaarheden van IoT-apparaten onderzoeken. Dit omvat het emuleren en analyseren van auto-afstandsbedieningen, alarmen en andere apparaten, het manipuleren van GPS-signalen, communiceren met RFID-tags en het uitvoeren van signaalanalyse en satellietcommunicatietracking.

Figuur 2: HackRF One (bron: Adafruit)

3. WiFi Pineapple

Het lijkt misschien op een onschuldige router, maar dit slanke gadget heeft de kracht om de verborgen geheimen van draadloze netwerken te onthullen. De WiFi Pineapple wordt gebruikt om de beveiliging van draadloze netwerken te testen door een conventioneel toegangspunt te simuleren waar het nietsvermoedende gebruikers aantrekt. Het heeft twee netwerkinterfaces: een voor het bieden van internettoegang en de andere voor interactie met nabijgelegen Wi-Fi-apparaten.

De kern van de WiFi Pineapple is het aangepaste besturingssysteem, Pineapple OS. Dit op Linux gebaseerde besturingssysteem is specifiek bedoeld voor draadloze penetratietests en is vooraf geladen met een groot aantal krachtige tools. Pineapple OS biedt een stabiele en efficiënte omgeving, zodat het apparaat soepel werkt tijdens complexe beveiligingsbeoordelingen.

Belangrijkste doeleinden:

• Evil twin-aanvallen: Maakt kwaadaardige toegangspunten om netwerkverkeer te onderscheppen en gevoelige informatie te verzamelen.

• Deauth-tests: Forceert de verbinding met legitieme netwerken te verbreken om man-in-the-middle aanvallen mogelijk te maken.

• Beveiligingsbeoordelingen: Identificeert kwetsbaarheden en configuratiehiaten in draadloze netwerken.

• Gecontroleerde aanvallen: Helpt beheerders betere beveiligingsbeleid te begrijpen en ontwikkelen.

• Veelzijdige functionaliteit: Biedt verschillende geautomatiseerde en handmatige tools voor penetratietests op draadloze netwerken.

Figuur 3: WiFi Pineapple Mark VII (bron: Hak5)

4. Deauther Watch

De naam zegt het al. Dit draagbare apparaat integreert mogelijkheden voor het uitvoeren van Wi-Fi deauthentication aanvallen. Deze gadget verstoort de Wi-Fi-verbinding tussen een apparaat (zoals een smartphone, laptop of IoT-apparaat) en een Wi-Fi-router door speciaal samengestelde deauthenticatie-pakketten te verzenden.

Daarnaast kan de Deauther Watch functies hebben zoals Wi-Fi-scannen en -monitoring, en pakketcapturing om kwetsbaarheden te detecteren of netwerkactiviteit te monitoren. De ESP8266 Deauther V3-software biedt een command-line interface (CLI) via USB en test 2.4 GHz WiFi-netwerken op kwetsbaarheden.

Figuur 4: DSTIKE Deauther Watch V3S (bron: DSTIKE)

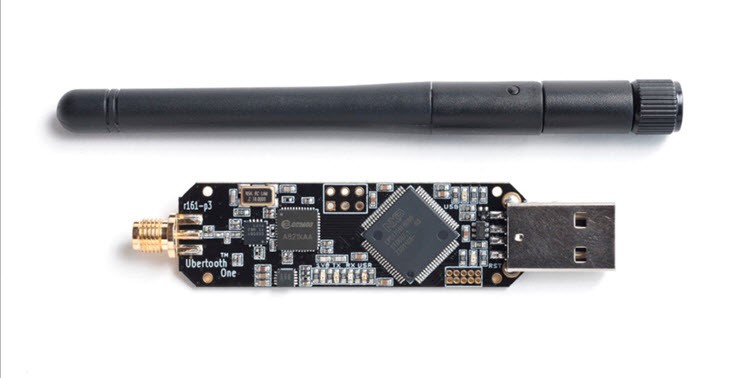

5. Ubertooth One

De Ubertooth One is voornamelijk ontworpen voor het monitoren van Bluetooth-communicatie en analyse van Bluetooth-pakketten, evenals voor het testen van Bluetooth-compatibele Internet of Things (IoT) apparaten. Deze open-source gadget ondersteunt verschillende beveiligingstests, waaronder het snuffelen naar gevoelige informatie die wordt uitgewisseld via Bluetooth-verbindingen. Inderdaad, zijn capaciteiten gaan verder dan typische Bluetooth-adapters en het kan worden aangepast om aan specifieke beveiligingstestbehoeften te voldoen.

Het apparaat is gebaseerd op het GreatFET-platform en heeft een krachtige radio-transceiverchipset. De Ubertooth One werkt in de 2.4 GHz ISM-band en ondersteunt zowel Bluetooth Low Energy (BLE) als Classic Bluetooth-protocollen, waardoor het veelzijdig genoeg is om een breed scala aan toepassingen aan te pakken.

Figuur 5: Ubertooth One (bron: Great Scott Gadgets)

Conclusie

Zoals bij alle gadgets van dit type, zijn ethische overwegingen van groot belang. Ze moeten worden gebruikt in omgevingen en situaties waar toestemming is verleend, zoals in gecontroleerde testomgevingen of voor educatieve doeleinden. Het uitvoeren van ongeautoriseerde aanvallen is in veel rechtsgebieden illegaal en kan ernstige gevolgen hebben.

Ondertussen moeten organisaties een combinatie van technische maatregelen, beleid en gebruikerseducatie implementeren om zich te beschermen tegen ongeoorloofd gebruik van deze apparaten op hun netwerken.