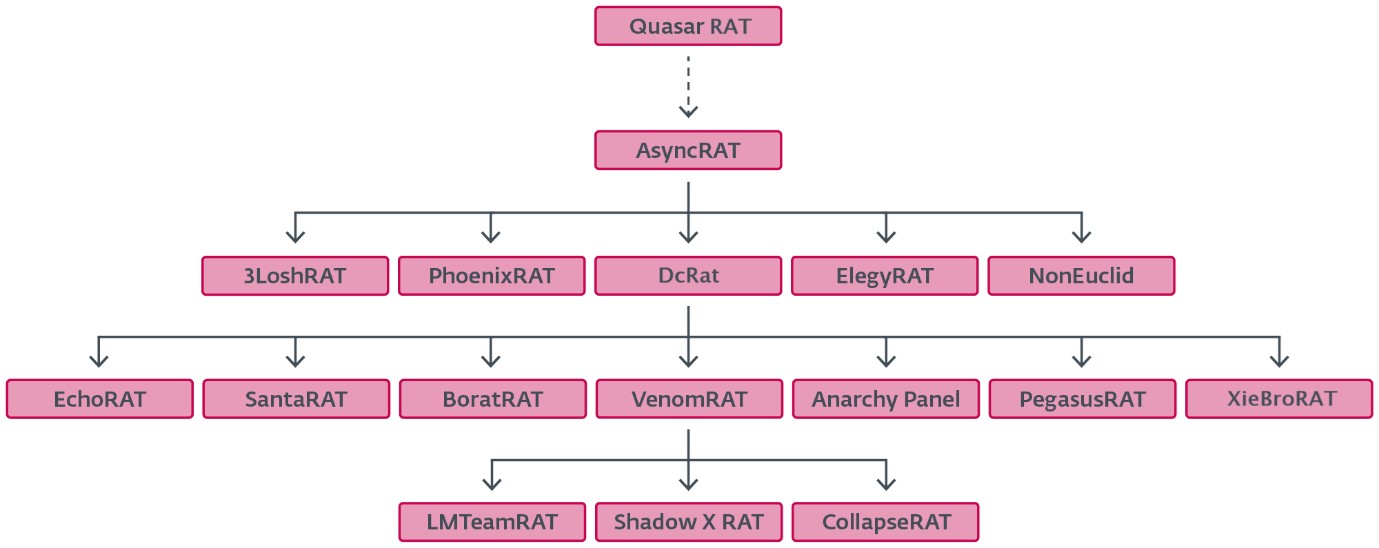

ESET-onderzoekers ontrafelen een netwerk van AsyncRAT-varianten. AsyncRAT is uitgegroeid tot een van de bekendste malwarefamilies van dit moment. Op zichzelf is deze malware niet bijzonder geavanceerd, maar doordat de broncode vrij beschikbaar is, hebben cybercriminelen er talloze eigen versies van gemaakt. Die versies, ook wel forks genoemd, vormen samen een complex netwerk, waarbij de ene variant is afgeleid van de andere. ESET-onderzoekers hebben deze grote hoeveelheid van versies in kaart gebracht, laten zien hoe ze met elkaar verbonden zijn en welke veranderingen ze onderweg hebben ondergaan.

Waar komt AsyncRAT vandaan?

AsyncRAT staat voor asynchronous remote access trojan. Het is een open-source programma waarmee kwaadwillenden systemen op afstand kunnen overnemen. In 2019 verscheen het op GitHub, geplaatst door een gebruiker die zichzelf NYAN CAT noemt.

AsyncRAT is geschreven in C#, een moderne programmeertaal ontwikkeld door Microsoft, en biedt allerlei standaardfunctionaliteiten voor een RAT, zoals het loggen van toetsaanslagen, maken van schermopnames, stelen van inloggegevens en meer.

Wij denken dat de basis voor AsyncRAT al eerder werd gelegd door Quasar RAT, een andere open-source tool die sinds 2015 op GitHub te vinden is.

Beide programma’s werken ongeveer hetzelfde en zijn allebei geschreven in C#. Toch is AsyncRAT geen simpele kopie van Quasar. De code verschilt namelijk zo sterk, dat het erop lijkt dat AsyncRAT helemaal opnieuw is geschreven. In dit geval noemen we dat geen ‘kopie’, maar een fork, dat is een eigen kopie van iemands project, die je naar wens mag aanpassen, zonder dat het invloed heeft op het origineel.

Hoewel AsyncRAT technisch gezien geen indrukwekkend stukje malware is, maakt zijn open karakter het voor kwaadwillenden eenvoudig om nieuwe varianten te ontwikkelen. Hierdoor is een ware “fork-labyrint” ontstaan van talloze versies. Het gevolg: AsyncRAT wordt wereldwijd ingezet bij allerlei soorten cyberaanvallen.

Maar niet alle RAT’s zijn serieus bedoeld, dat geldt ook voor sommige varianten van AsyncRAT. Er bestaan bijvoorbeeld ‘grappige’ klonen zoals SantaRAT of BoratRAT, die vooral als parodie of grap zijn gemaakt. Maar ondanks dat deze tools als grap bedoeld zijn, hebben we toch gevallen gezien waarin ze in de praktijk echt werden gebruikt.

Waarom moeten bedrijven zich hier zorgen over maken?

- Kleinere, onbekende varianten duiken op

Nieuwe forks kunnen zich richten op specifieke branches, landen of zelfs individuele bedrijven. Ze bevatten soms plug-ins die gegevens stelen, ransomware verspreiden of accounts kapen. - Professionele, laagdrempelige aanpak

Door de beschikbaarheid van kant-en-klare malwarekits kunnen zelfs beginnende criminelen deze inzetten. - Proactieve detectie is noodzakelijk

Traditionele antivirussoftware is vaak niet voldoende. Het vraagt om gedragsanalyse, threat intelligence en security monitoring die verder kijkt dan bekende signatures.

Wil je écht de diepte in en in de technische details duiken? Lees het volledige onderzoek op WeLiveSecurity