Het nieuwste APT Activity Report van ESET vat de belangrijkste activiteiten samen van Advanced Persistent Threats (APT’s) tussen oktober 2024 en maart 2025. De uitgelichte activiteiten zijn representatief voor het bredere dreigingslandschap dat ESET in deze periode heeft onderzocht. Ze illustreren de belangrijkste trends en ontwikkelingen en vormen slechts een klein onderdeel van de cyberbeveiligingsgegevens die aan klanten van de ESET APT-rapporten worden verstrekt.

Focus op Europa vanuit China

De aan China gelieerde groepen bleven actief in spionagecampagnes tegen Europese organisaties.

- Mustang Panda richtte zich op overheden en maritieme bedrijven via Korplug-loaders en geïnfecteerde USB-sticks.

- DigitalRecyclers gebruikte het KMA VPN-anonimiseringsnetwerk en backdoors zoals RClient, GiftBox en HydroRShell tegen Europese overheden.

- PerplexedGoblin zette zijn nieuwe spionage-backdoor NanoSlate in tegen een Centraal-Europese overheidsinstantie.

- Webworm viel een Servisch overheidsinstantie aan via SoftEther VPN.

- Een ShadowPad-cluster werd waargenomen dat mogelijk ransomware inzet, maar voornamelijk op spionage is gericht.

- Worok gebruikte regelmatig gedeelde spionagetooltools zoals HDMan, Sonifake en PhantomNet die vaak onterecht aan andere groepen werden toegeschreven.

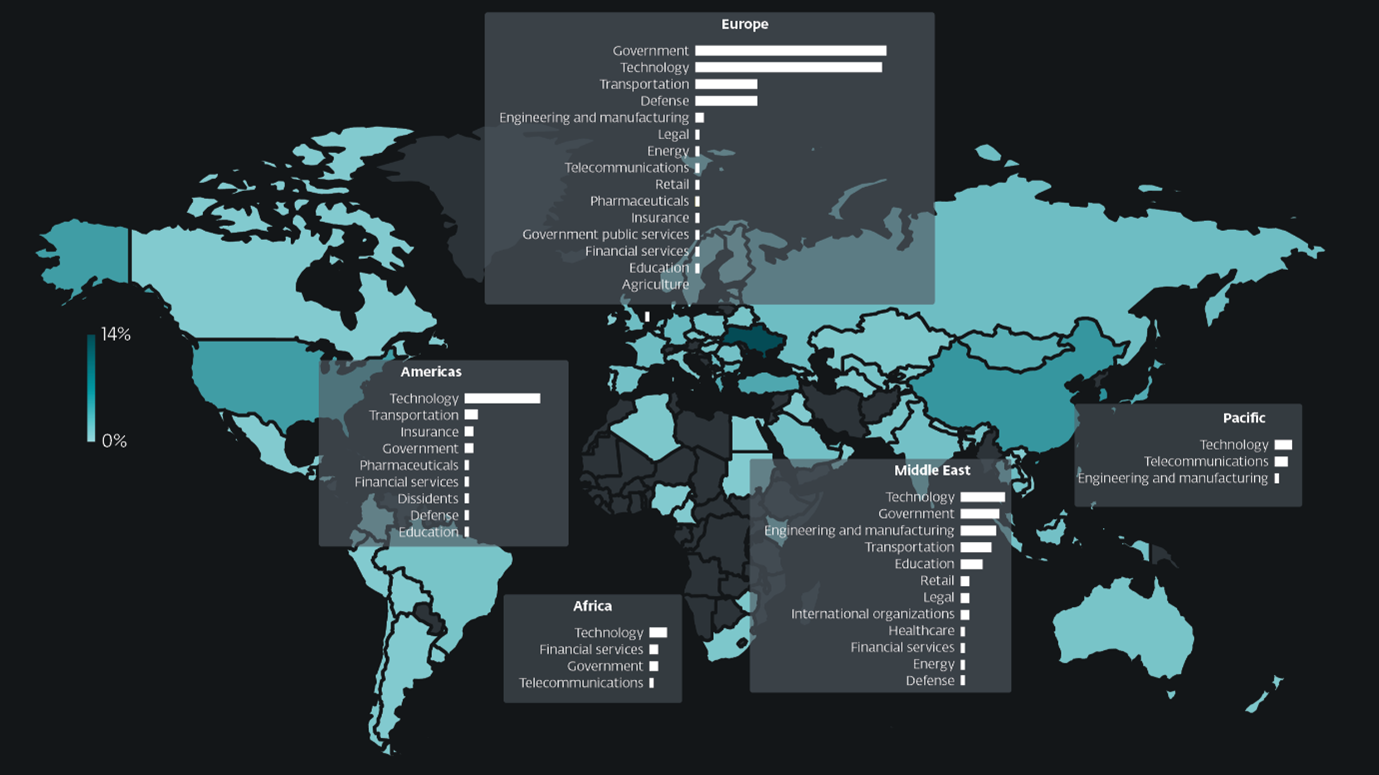

Figuur 1: Doellanden en -sectoren

Iraanse APT’s in het Midden-Oosten

- MuddyWater leidde Iraanse aanvallen, vaak met RMM-software in spearphishingcampagnes.

En werkte samen met Lyceum, een subgroep van OilRig, om een Israëlisch productiebedrijf aan te vallen. - BladedFeline bezocht zijn eerdere slachtoffer, een telecommunicatiebedrijf in Oezbekistan, opnieuw tijdens de diplomatieke toenadering van Iran.

- CyberToufan voerde wiper-aanvallen uit op meerdere organisaties in Israël.

Noord-Korea: financieel gemotiveerd

Aan Noord-Korea-gelieerde groepen voerden agressieve campagnes met financiële motieven.

- DeceptiveDevelopment gebruikte nepvacatures in de crypto- en financiële sector, met technieken als ClickFix-aanvallen.

- De WeaselStore-malware werd via GitHub-issues verspreid.

- De FBI koppelde de diefstal van $1,5 miljard aan crypto bij Bybit aan TraderTraitor.

- Kimsuky en Konni hervatten begin 2025 hun activiteiten na een terugval eind 2024.

Andariel dook opnieuw op met een aanval op een Zuid-Koreaans softwarebedrijf.

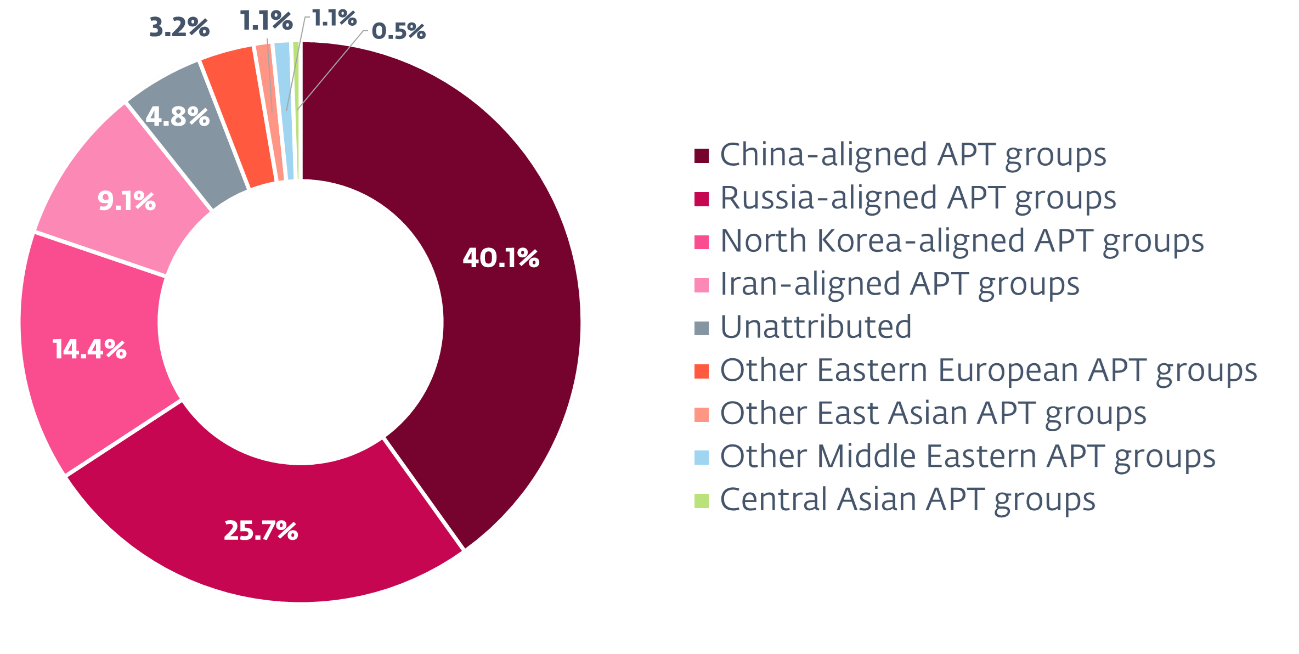

Figuur 2: Aanvalsbronnen

Russische druk op Oekraïne en de EU

Sednit breidde Operation RoundPress uit naar meerdere webmailplatforms, waaronder Horde en Zimbra.

De groep misbruikte een zero day in MDaemon (CVE‑2024‑11182) tegen Oekraïense bedrijven.

RomCom zette zero day-exploits in tegen Firefox (CVE‑2024‑9680) en Windows (CVE‑2024‑49039).

Gamaredon bleef zeer actief en introduceerde PteroBox, een bestandendief via Dropbox.

Sandworm voerde vernietigende aanvallen uit op Oekraïense energiebedrijven met de ZEROLOT-wiper, verspreid via Group Policy en ondersteund door RMM-tools.

Activiteiten van minder bekende groepen

APT-C-60 richtte zich op Japanse doelwitten met vermoedelijke Noord-Koreaanse banden.

Een onbekende actor voerde phishingcampagnes uit die zich voordeden als het World Economic Forum.

StealthFalcon was actief in spionage tegen doelwitten in Turkije en Pakistan.

Het ESET APT Activity Report Q4 2024 – Q1 2025 toont aan dat cyberspionage en destructieve aanvallen wereldwijd blijven toenemen. Met name Rusland-, China- en Noord-Korea-gelieerde dreigingsactoren waren actief en verfijnden hun tactieken, waarbij ze zich richtten op overheden, infrastructuur en de financiële sector. De bevindingen onderstrepen het belang van continue monitoring, geavanceerde detectie en betrouwbare dreigingsinformatie om organisaties te beschermen tegen deze steeds evoluerende cyberdreigingen.

Over ESET APT Reports PREMIUM

De informatie in de privérapporten van ESET is gebaseerd op eigen telemetrie en diepgaand onderzocht door het ESET Threat Research-team. Deze ESET APT Reports PREMIUM bieden organisaties waardevolle inzichten om burgers, kritieke infrastructuur en bedrijfsmiddelen te beschermen tegen cyberaanvallen door statelijke actoren of cybercriminelen.

Meer informatie over deze rapporten en ESET Threat Intelligence is te vinden op de ESET Threat Intelligence pagina.