Een overzicht van de activiteiten van geselecteerde APT-groepen, onderzocht en geanalyseerd door ESET Research in het tweede en derde kwartaal van 2024.

Uitbreiding van China-georiënteerde MirrorFace-aanvallen

Gedurende de gemonitorde periode zagen we een opvallende uitbreiding van de doelwitten van de China-georiënteerde groep MirrorFace. Deze groep, die zich normaliter richt op Japanse entiteiten, nam nu voor het eerst ook een diplomatieke organisatie in de Europese Unie (EU) als doelwit, met Japan als blijvend hoofddoel. Andere China-georiënteerde APT-groepen gebruiken steeds vaker de open-source en multiplatform SoftEther VPN om toegang tot netwerken van slachtoffers te behouden. Zo zagen we Flax Typhoon intensief gebruikmaken van SoftEther VPN, Webworm het gebruik van de uitgebreide backdoor vervangen door SoftEther VPN Bridge in overheidsinstellingen binnen de EU, en plaatste GALLIUM SoftEther VPN-servers bij telecombedrijven in Afrika.

Iran-georiënteerde groepen en diplomatieke spionage

Iran-georiënteerde dreigingsgroepen lijken hun cybercapaciteiten in te zetten voor diplomatieke spionage en mogelijk zelfs kinetische operaties. Deze groepen infiltreerden diverse financiële dienstverleners in Afrika, een strategisch belangrijke regio voor Iran, voerden spionage uit tegen buurlanden Irak en Azerbeidzjan, en richtten zich meer op de transportsector in Israël. Ondanks deze geografisch gefocuste aanvallen, behouden deze groepen een wereldwijde scope, met ook aanvallen gericht op diplomatieke missies in Frankrijk en onderwijsinstellingen in de Verenigde Staten.

Noord-Korea en financieel gemotiveerde cyberaanvallen

Dreigingsgroepen uit Noord-Korea zetten hun activiteiten voort om regime-doelen te ondersteunen. Deze groepen, beschuldigd van fondsenwerving voor wapens van massavernietiging, bleven zich richten op defensie- en ruimtevaartbedrijven in Europa en de VS, en op ontwikkelaars van cryptovaluta, denktanks en NGO’s. Kimsuky, één van deze groepen, begon met het misbruiken van Microsoft Management Console-bestanden, en andere Noord-Koreaanse groepen maakten frequent gebruik van populaire clouddiensten zoals Google Drive, Microsoft OneDrive en Dropbox. Voor het eerst zagen we de APT-groep ScarCruft misbruik maken van Zoho-clouddiensten.

Rusland-georiënteerde groepen en aanvallen op e-mailservers

Rusland-georiënteerde cybergroepen richten zich vaak op webmailservers zoals Roundcube en Zimbra via spearphishing-aanvallen die XSS-kwetsbaarheden uitbuiten. Naast de Sednit-groep, die zich wereldwijd richt op overheids-, academische en defensiegerelateerde entiteiten, identificeerden we de nieuwe groep GreenCube, die e-mailberichten stal via XSS-aanvallen op Roundcube. Andere Russische groepen, waaronder Gamaredon, blijven Oekraïne als doelwit houden met grootschalige spearphishing-campagnes en aangepaste tools die Telegram en Signal misbruiken. Sandworm zette nieuwe Windows-backdoor WrongSens en geavanceerde Linux-malware (LOADGRIP en BIASBOAT) in. In onze analyse van Operation Texonto ontdekten we een desinformatie- en psychologische operatie die zich voornamelijk richtte op het demoraliseren van Oekraïners, maar ook Russische dissidenten viseerde. Daarnaast onderzochten we de hack van het Poolse Antidopingagentschap, uitgevoerd door de aan Belarus-gelieerde groep FrostyNeighbor, die bekend staat om cyber-disinformatiecampagnes gericht tegen de NAVO.

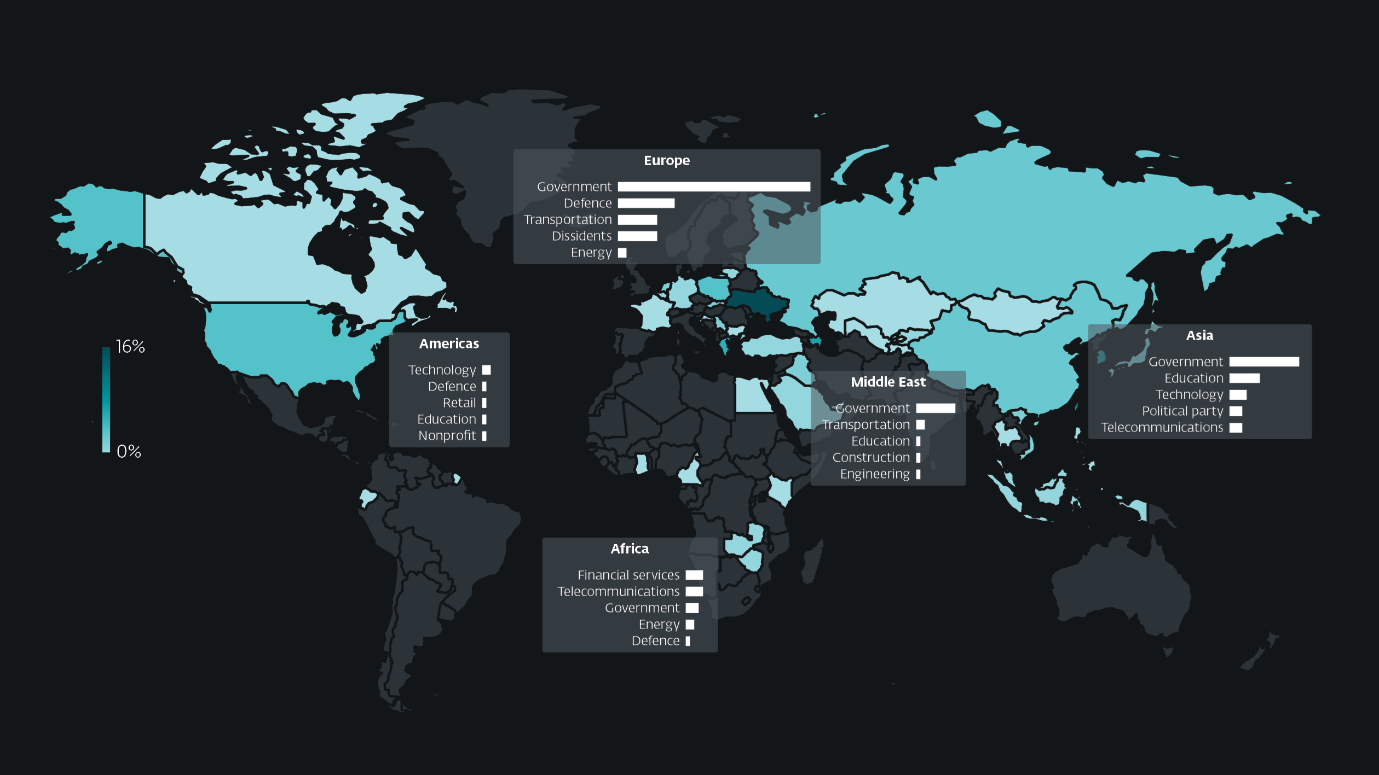

Gerichte landen en sectoren

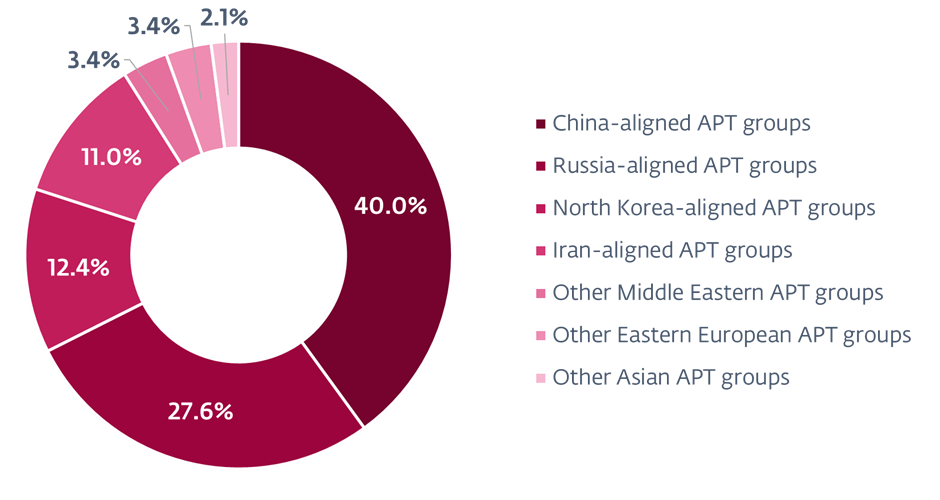

Aanvalsbronnen

Conclusie

De kwaadaardige activiteiten beschreven in het ESET APT Activity Report Q2 2024–Q3 2024 zijn gedetecteerd door ESET-producten. De gedeelde inlichtingen zijn gebaseerd op eigen ESET-telemetriegegevens en zijn door ESET-onderzoekers geverifieerd.

ESET APT Activity Reports bevatten slechts een deel van de cyberbeveiligingsinformatie uit de ESET APT Reports PREMIUM. Voor meer informatie kunt u terecht op de ESET Threat Intelligence-website.