Black Hat geldt als een van de belangrijkste cybersecurityconferenties ter wereld. Opgericht in 1997 en ondertussen met edities verspreid over de hele wereld. Deze maand bezocht Harm Teunis, Cybersecurity Evangelist bij ESET in Nederland, Black Hat Europe in Londen. Een conferentie waar 4,500 cybersecurityprofessionals en ethische hackers en startups, scaleups en grote techbedrijven op af kwamen. Natuurlijk was AI ook overal op Black Hat Europe. De meest opvallende inzichten gingen niet per se over futuristische doorbraken, maar over schaalvergroting van cybercrime, kwetsbare systemen en ontwrichtende gevolgen van digitale aanvallen in de echte wereld.

Net als op iedere andere tech- en cybersecurityconferentie was AI ook op Black Hat een van de meest genoemde onderwerpen. Een geruststellende eerste boodschap: het is vooralsnog meer van hetzelfde. Meer phishing en meer methodes om mensen op te lichten.

Meer automatisering van aanvallen en een schrikbarende toename in het gebruik van AI voor social engineering. 84 procent van de phishing-aanvallen zijn op een manier gedreven door AI. Generatieve AI vergroot de schaal dus op een gigantische manier. Of het nou gaat om het personaliseren van de phishingmail of om het zoeken naar openbare informatie. Maar voorlopig geen hele nieuwe geavanceerde aanvallen die zonder kunstmatige intelligentie niet mogelijk waren geweest. Ook niet tijdens de sessies die ik bijwoonde op Black Hat.

Promptlock werd nog aangehaald - een type ransomware dat generatieve AI gebruikt om aanvallen uit te voeren, net als het onderzoek van Anthropic naar het gebruik van AI om 30 bedrijven aan te vallen, waar er 3 kwetsbaar bleken te zijn. Maar het eerste is nog niet in het wild gezien. En het bleek dat het om een onderzoeksproject van de New York University Tandon School of Engineering ging. En bij de aanvallen die Anthropic beschreef waren nog steeds menselijke handelingen nodig.

De verwachtingen zijn logischerwijs dat AI meer ingezet gaat worden. Bij de volgende generatie van cyberaanvallen, maar ook aan de verdedigende kant. Bijvoorbeeld door kwaadwillenden om met AI te kijken of er kwetsbaarheden in software zitten. Daarom ook op Black Hat aandacht voor het belang dat iedere developer AI zelf vooraf al zou moeten gebruiken om te controleren op kwetsbaarheden, zoals de journalist die AI en spellingscontrole zou moeten gebruiken om zijn tekst op fouten te controleren.

Weaponizing Image Scaling against production AI Systems

Van het gebruik van kunstmatige intelligentie als een wapen naar het onder vuur nemen van kunstmatige intelligentie zelf. Kikimora Morozova, een student van de MIT, liet zien hoe zij AI-modellen verborgen opdrachten kon geven.

Door die opdrachten te verstoppen in afbeeldingen en geluidsfragmenten. Dat deed zij door misbruik te maken van de algoritmes die een afbeelding verkleinen als je die aan een chatbot voert. Daar kunnen boodschappen aan worden toegevoegd die jij en ik als mens niet zien, maar de chatbot wel. Op die manier kun je dus opdrachten geven aan een chatbot, zonder dat je het doorhebt. Daarmee wijst zij op de structurele kwetsbaarheid in moderne AI-architecturen. Als we AI dieper in bedrijfsprocessen gaan integreren, verschuift het risico naar lagen die tot nu toe als neutraal of veilig worden beschouwd.

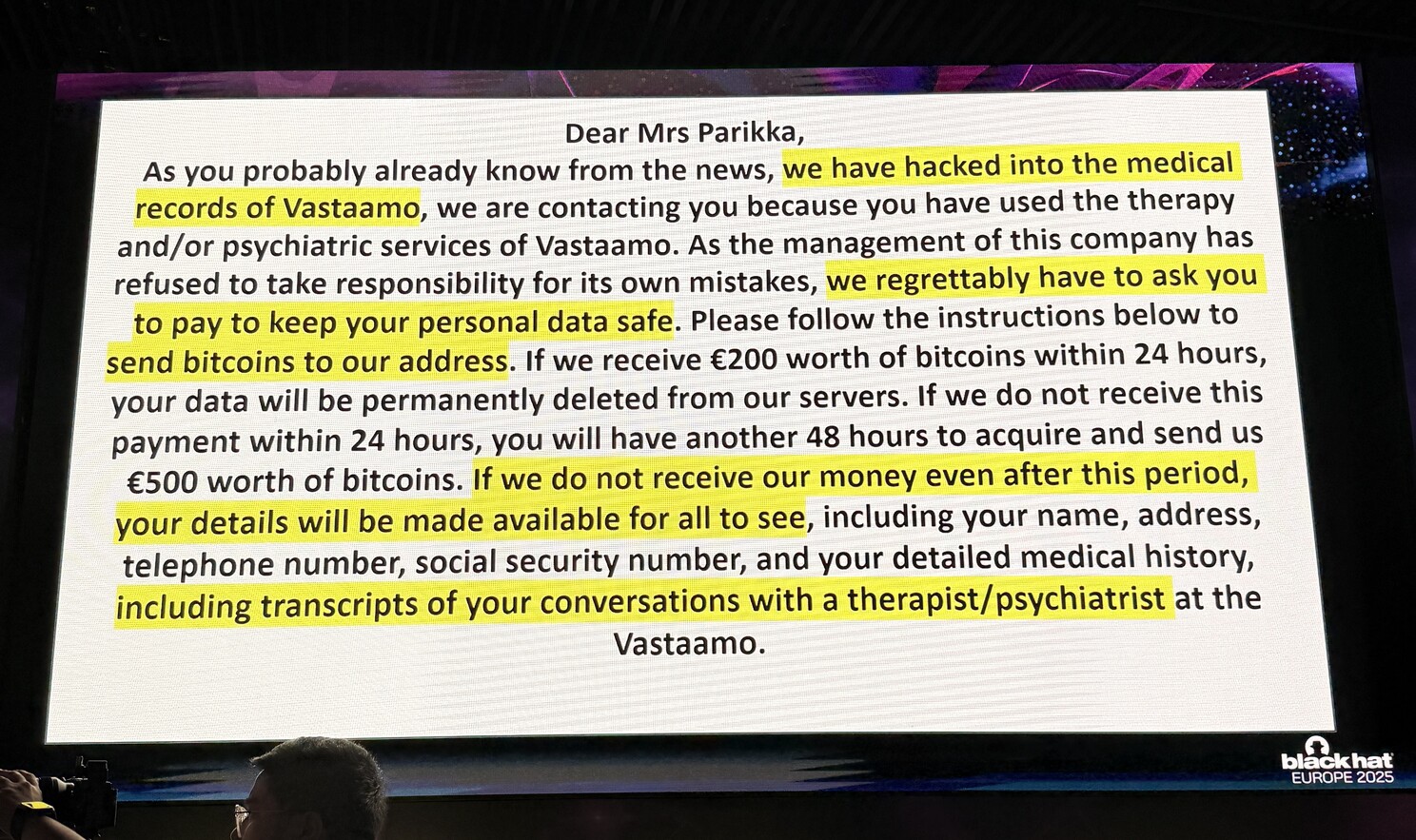

BBC-cybercrimecorrespondent Joe Tidy vroeg in zijn keynote aandacht voor het maatschappelijke probleem van jonge hackers die op het verkeerde pad belanden. Hoe zij in de cybercriminaliteit belanden en de verkeerde keuzes maken. Hij schreef er een boek over. En dat boek draait vooral om Julius Kivimäki. De hacker die verantwoordelijk wordt gehouden voor het digitaal inbreken bij het Finse psychotherapeutisch platform Vastaamo.

Hij kreeg transcripties in handen van gesprekken die duizenden patiënten voerden met hun therapeuten en gebruikte die gesprekken om het bedrijf en de patiënten af te persen. Gesprekken waarin mensen hun meest heimelijke geheimen deelden. Kivimäki was onderdeel van meerdere tienerhackerbendes.

De conclusie van Tidy: het verhaal van Kivimäki is niet uniek. Er zijn meer tragische verhalen van jongeren die verkeerde keuzes maken. Het is geen nicheprobleem meer. En daar moeten wij als samenleving iets mee. Om die boodschap kracht bij te zetten deelde Tidy één slide met slachtoffers. Bedrijven die stuk voor stuk doelwit waren van bendes zoals die waar de Finse Kivimäki onderdeel van was.

Ransomware blijft ontwrichten

Hoewel het aantal ransomwarebetalingen daalt, blijft ransomware maatschappelijk ontwrichtend. Zo ontwrichtend zelfs dat de economie van een land minder groeit door één aanval. Het is het effect van de cyberaanval op autofabrikant Jaguar Land Rover. Fabrieken lagen stil, werknemers moesten thuisblijven en toeleveranciers hadden ineens geen opdrachten meer. Het kostte de Britse economie minstens 1,9 miljard pond. En de economische groei van het hele land bleef daardoor steken op 0,1 procent.

Dit ontwrichtende karakter en hoe de aanvallers zich aanpassen beschreef Max Smeets , schrijver van het boek RansomWar, aan de hand van 10 observaties. Over het georganiseerde karakter van de bendes, hoe zij zich organiseren als bedrijven en hoeveel er afhangt van hun reputatie. Een van de meest opmerkelijke: het betalen van een ransom verlaagt de publieke blootstelling of media-aandacht niet. Terwijl dat juist is waarom veel bedrijven overgaan tot het betalen van het gijzelbedrag. Ik betaal, dus publiceert de crimineel de gegevens niet.

Maar er blijkt dus een Streisand-effect te bestaan. Dat effect treedt op wanneer iemand probeert informatie zo veel mogelijk uit de openbaarheid te houden, maar met een averechts effect. En dat Streisand-effect treedt ook op bij ransomware-betalingen. De digitale gijzeling of inbraak is niet meer het nieuws, maar het gigantische bedrag dat slachtoffer x betaalt aan de crimineel.

In zijn keynote laat Smeets ook zien hoe succesvol er wordt opgetreden door de samenwerkende opsporingsdiensten. Operatie Cronos als voorbeeld. Waarbij de politiediensten de infrastructuur van Lockbit, overnamen en uitschakelden. En hoe het verdienmodel van de criminelen succesvol verstoord werd.

Toetje: een Amazon-account stelen

Het onmogelijke met een event als Black Hat is bepalen welke keynote of presentatie je moet bekijken. Omdat er zoveel gelijktijdig zijn, is de kans nogal groot dat er ergens een andere presentatie is die nóg toffer is dan degene waar jij zit. Dus bepaal je vooral welke keynotes je volgt. Een goede aansprekende titel helpt dan bij het maken van de juiste keuze.

Een voorbeeld: Don't Judge An Audiobook By Its Cover: Taking Over Your Amazon Account With A Kindle. Valentino Ricotta van Thales liet zien hoe een audioboek en een Kindle de ingang kunnen zijn tot jouw Amazon-account.

Omdat de Kindle de meestgebruikte e-reader is, is de beveiliging van dat apparaat geen niche. Als je eenmaal in zo'n Kindle zit, is er veel mogelijk. Zoals het stelen van jouw account, je creditcardgegevens of bewegen binnen het netwerk van het slachtoffer. Valentino vond een kwetsbaarheid die hij kon misbruiken.

Zijn belangrijkste takeaway: sommige apparaten die we gebruiken lijken onschuldig, maar kunnen een waardevol doelwit vormen. Vooral wanneer die apparaten kwetsbaarheden bevatten door software binnen een ecosysteem zoals dat van Amazon hergebruikt worden. Dan kunnen die op grote schaal worden misbruikt.

Meer dan een conferentie

''De gesprekken die ik voerde, de presentaties die ik zag en de inzichten blijken lastig te vatten. Black Hat Europe 2025 is voor mij meer geweest dan een conferentie waar nieuwe kwetsbaarheden worden gepresenteerd. De losse incidenten komen hier samen tot een groter beeld waar cybersecurity naartoe beweegt. Trends als de schaalvergroting door AI en de kwetsbaarheid van die systemen zelf, maar ook de toenemende maatschappelijke impact van gijzelsoftware en kwetsbaarheden in apparaten die we dagelijks gebruiken (van trein tot Kindle).'' zegt Harm Teunis

Het is geen toekomstmuziek. Het is harde realiteit. Het zijn ontwikkelingen die we heel serieus moeten nemen. Het vraagt niet alleen om betere tools, maar om structurele aandacht voor beveiliging. Samenwerking tussen publieke en private partijen (daar is ‘ie weer) en het besef dat cybersecurity een strategisch en maatschappelijk vraagstuk is.