Como responsable de TI, desempeñas un papel clave en la protección de tu organización frente a las amenazas de la ingeniería social. El reto no es solo proteger los sistemas y datos de la empresa, sino también asegurarse de que tus empleados permanecen informados y vigilantes frente a estas tácticas.

Si alguien en tu empresa recibiera un correo electrónico sospechoso de un remitente desconocido pidiéndole que haga clic rápidamente en un enlace, ¿lo haría? Gracias a las diversas sesiones de formación en ciberseguridad que se han convertido en parte habitual de muchas organizaciones hoy en día, hay muchas posibilidades de que se dieran cuenta de este intento malicioso. Pero, ¿y si procediera de una dirección de correo electrónico interna de la empresa, solicitando urgentemente acceso a algunos documentos internos? La familiaridad del nombre del remitente y la naturaleza aparentemente oficial de la solicitud pueden ganarse fácilmente la confianza. Y eso es exactamente lo que aprovechan los ataques de ingeniería social como el phishing.

El pretexting es un método más elaborado y paciente que el phishing tradicional. Se basa en un pretexto o historia inventada pero creíble para engañar a la víctima y conseguir que divulgue información o realice acciones específicas. Esto puede incluir hacerse pasar por un colega de confianza, un proveedor de servicios o una figura de autoridad para ganarse la confianza de la víctima y extraer información. A menudo, el atacante establece una relación con su objetivo y entabla largas conversaciones o múltiples interacciones para extraer gradualmente la información deseada sin levantar sospechas.

|

Ciberatraco en un casino En septiembre de 2023, el glamour de Las Vegas se vio empañado por otro tipo de espectáculo: ataques de ingeniería social a casinos de renombre como MGM Resorts y Caesars Entertainment. Los datos de los clientes, incluidos los números del carné de conducir y de la seguridad social, fueron robados durante un ataque de ingeniería social de gran alcance. ¿Cómo se desarrolló todo? Parece que los culpables, los grupos de piratas informáticos ALPHV y Scattered Spider, pusieron sus miras en la empresa de gestión de identidades Okta. Al final, consiguieron vulnerar las defensas de cinco clientes desprevenidos de Okta, entre ellos MGM y Caesars. Lo que resulta especialmente intrigante es la táctica del segundo grupo. La "Scattered Spider" es conocida por ponerse en contacto por teléfono con los equipos de seguridad de la información de una organización, haciéndose pasar por un empleado que necesita que se restablezca su contraseña. "Suelen tener la mayor parte de la información que necesitan antes de esa llamada al servicio de asistencia, que es el último paso", revela Marc Bleicher, analista de seguridad. Es muy probable que también se utilizara una técnica de ingeniería social similar para obtener los datos de los gigantes de los casinos de Las Vegas: en los últimos meses, Okta informó de un patrón recurrente en el que los hackers se hacían pasar por empleados de las empresas objetivo, manipulando sin problemas a los servicios de asistencia de TI para que proporcionaran un acceso duplicado. Estos incidentes demuestran que el pretexting es una amenaza sustancial, de la que no sólo deben ser conscientes los especialistas en TI, sino todos los empleados. |

Para seguir el ritmo de los rápidos avances en el campo de la ciberdelincuencia, es útil distinguir entre phishing y pretexting. Según el informe 2023 Verizon Data Breach, alrededor de la mitad de todos los ataques de ingeniería social son incidentes de pretexting, una tasa que se ha duplicado desde el año anterior.

Variedades de incidentes de ingeniería social según el informe Verizon Data Breach 2023

Aunque el correo electrónico sigue representando el 98% de los ataques de ingeniería social, también pueden producirse a través de las redes sociales y otros canales de comunicación. Como era de esperar, el uso de pretextos hace que los ataques de ingeniería social sean aún más exitosos y, por lo tanto, cada vez más comunes. El importe medio robado en estos ataques también ha aumentado en los últimos años, alcanzando los 50.000 dólares en 2022.

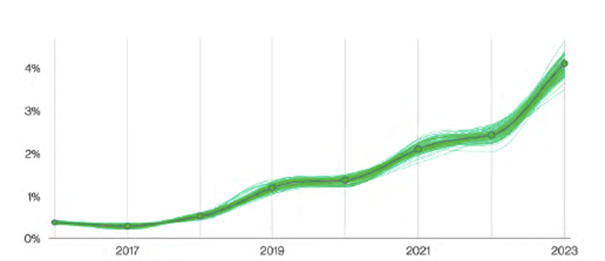

Incidentes de pretexting a lo largo del tiempo según el Informe sobre filtraciones de datos de Verizon 2023

¿Cómo funciona el pretexting?

Esta estafa online se basa en una historia inventada para acceder a información o activos valiosos. Y lo que toda buena historia necesita son personajes creíbles y una trama atractiva.

El personaje es el papel que desempeña el estafador en esta historia falsa. El autor suele hacerse pasar por alguien con credibilidad y autoridad, como el jefe de la víctima, una institución gubernamental o un proveedor de servicios. No es una excepción que incluso intenten disfrazarse de alguien conocido personalmente.

El argumento es lo que da la razón a esta historia inventada. Las situaciones escenificadas pueden ser genéricas -por ejemplo, una petición para cambiar la contraseña- o más específicas, como exigir cambiar los datos de facturación de un proveedor en los sistemas corporativos.

Para hacer creíbles los pretextos, los atacantes suelen utilizar información recopilada en Internet sobre los intereses de sus objetivos, detalles profesionales o incluso relaciones personales. Según un informe de Omdia, unos 100 minutos de simple búsqueda en Google pueden proporcionar a los piratas informáticos suficiente información de fuentes públicas (principalmente redes sociales) para crear una historia convincente.

Siguiente nivel: Compromiso del correo electrónico comercial (BEC)

Lo que hace que los personajes sean más creíbles y, por tanto, la técnica del pretexting aún más peligrosa, es el uso de una dirección de correo electrónico o un número de teléfono aparentemente legítimos con los que la víctima esté familiarizada. Es lo que se denomina business email compromise (BEC), un tipo de ataque que se basa en la capacidad de hacerse pasar por alguien de la empresa o por un socio externo de confianza. Se presenta de varias formas:

- Los dominios de imitación pueden tener sólo una pequeña desviación en la ortografía de una dirección de correo electrónico legítima, como "conpany" en lugar de "company", o "Ana" en lugar de "Anna".

- La suplantación de dominio es una técnica que consiste en falsear el nombre o la dirección de correo electrónico mediante la manipulación del protocolo de correo electrónico (SMTP). SMTP también puede permitir que el remitente defina una dirección diferente cuando se pulsa responder, asegurándose de que recibe las respuestas.

- El atacante también puede utilizar una cuenta real de correo electrónico o de redes sociales que se haya visto comprometida, normalmente debido a la filtración de credenciales.

El objetivo más común de un ataque BEC es convencer al objetivo de que envíe dinero al atacante creyendo que está realizando una transacción comercial legítima y autorizada. Según IBM, el coste medio de la violación de datos por un ataque BEC asciende a 4,89 millones de dólares. Esta asombrosa cifra subraya la importancia de comprender y combatir eficazmente estas amenazas.

Defender tu empresa contra los ataques de pretexting y BEC

Aunque las tácticas utilizadas en los ataques de pretexto y BEC son complejas, los principios de defensa siguen siendo los mismos que para cualquier forma de ataque de ingeniería social. Esto es lo que tus empleados deben saber:

Precaución y vigilancia

Ten cuidado con las peticiones no solicitadas, especialmente las que exigen urgencia. Haz una pausa y evalúa la situación antes de proceder.

Verificar antes de actuar

Verifica siempre la autenticidad de las solicitudes, aunque parezcan proceder de fuentes fiables. Utiliza información de contacto conocida para confirmar cualquier petición inusual o delicada.

Elegir los canales establecidos

En un entorno corporativo, comunícate sólo a través de canales de comunicación previamente aprobados.

Detectar incoherencias

Presta atención a las incoherencias en los correos electrónicos, como lenguaje inusual, faltas de ortografía o cambios en el estilo de redacción.

Y esto es lo que como responsable de la ciberseguridad en tu empresa, puedes hacer:

Formación continua

Mantente informado sobre la evolución de las amenazas y las técnicas de ataque, e intenta crear una sólida conciencia cibernética en tu empresa. Una formación periódica puede capacitar a tu equipo para reconocer y responder a actividades sospechosas.

Salvaguardar los datos sensibles

Protege tus datos personales y organizativos mediante una política de contraseñas segura, autenticación multifactor, cifrado y prácticas de almacenamiento seguras.

Preparación y respuesta

Reconoce que, incluso con las mejores medidas de prevención, algunos ataques pueden tener éxito, así que dispon de un plan de respuesta para minimizar los daños y mitigar rápidamente los efectos en caso de que un ataque tenga éxito.

El pretexting y los ataques BEC son ejemplos del progreso constante que, por desgracia, están realizando los ciberdelincuentes. Aunque no existe un escudo infalible contra las ciberamenazas, armarse de concienciación puede ayudar mucho. Recuerda que la seguridad es un viaje. Se trata de minimizar los riesgos, responder con eficacia cuando algo se escapa y adaptarse continuamente al cambiante panorama de la seguridad digital.