Desarrollado a finales de los años 80, el cortafuegos fue una de las primeras medidas de seguridad para proteger a los usuarios de Internet. Cuando se combina con otros sistemas, la nueva generación de cortafuegos (NGFW) sigue siendo una herramienta útil para mantener la seguridad de tu empresa en línea. Pero, ¿cómo funciona exactamente?

Al igual que la pared a prueba de fuego en los edificios, diseñada para evitar que un posible incendio se propague más, un cortafuegos en informática también es una característica muy importante de seguridad. Se interpone entre tú y las múltiples amenazas que provienen de Internet, o incluso de tu propia red cuando un hacker se infiltra en ella.

¿Cómo funciona eso en la práctica? Por ejemplo, cuando tu navegador envía una solicitud para visitar un sitio web potencialmente dañino, un cortafuego puede impedir que lo haga. O, en caso de que haya un equipo infectado que intente propagar un código malicioso, un cortafuego puede servir como una puerta de enlace de seguridad e impedir que alguien acceda al sistema operativo y a tu red.

Sin embargo, es imperativo que se ejecute un cortafuego configurado correctamente, lo uses correctamente y reacciones cuando vea notificaciones importantes sobre posibles amenazas. De lo contrario, puede exponer a tu empresa a un riesgo innecesario y que su seguridad se vea comprometida.

Cuando la corporación minorista estadounidense Target sufrió un ciberataque en 2013, su equipo de seguridad ignoró una alerta sobre una amenaza de malware genérico de su sistema de defensa antes del ataque. También habían desactivado la función para eliminar automáticamente el software malicioso. Un enfoque diferente y un cortafuegos bien configurado podrían haber minimizado el daño, o incluso evitado el ataque por completo.

Una herramienta útil para segmentar su red

Aunque originalmente se diseñó para asegurar los perímetros de una red, el papel del cortafuegos está cambiando. Con las empresas y compañías que utilizan cada vez más soluciones basadas en la nube, y muchos empleados que trabajan a distancia, un ataque puede venir de cualquier parte.

Lo que no ha cambiado es la necesidad de una ciberseguridad general. Cualquier empresa necesita la capacidad de inspeccionar el tráfico entrante y saliente en busca de signos de actividad sospechosa e implementar sus propias reglas y restricciones.

Solo que ahora, los cortafuegos deben estar equipados para proteger más paisajes virtuales. Por ello, muchas compañías están invirtiendo en un NGFW alojado en la nube u otros "cortafuegos virtuales". Sus administradores necesitan ser capaces de microsegmentar la red a medida que los paisajes de la nube vayan cambiando constantemente, algo que los cortafuegos les permiten hacer. Con el tiempo, pueden utilizar sus capacidades de microsegmentación para sentar las bases de la construcción de sus redes sobre los principios de confianza cero y mínimo privilegio.

Otras ventajas de utilizar un cortafuegos

Además de impedir el acceso remoto no autorizado y proteger a tu empresa de códigos maliciosos, un cortafuegos de última generación también aporta a tu empresa otras ventajas.

Los cortafuegos también pueden proteger a tu empresa contra las amenazas de día cero, es decir, los exploits aún no documentados que pueden dirigirse a nuevos tipos de vulnerabilidades de software. También puedes optar por aprovechar otras funciones no relacionadas con la seguridad de los cortafuegos: medir o limitar el ancho de banda de la red o restringir el acceso a sitios web inadecuados o no aprobados.

Algunos cortafuegos también ofrecen el servicio de una red privada virtual (VPN) para aumentar la seguridad. Incluso cuando tus empleados trabajan a distancia, su conexión está encriptada, lo que hace más difícil que alguien intercepte el tráfico. Para las empresas, se recomienda utilizar un cortafuegos basado en hardware para mantener todo el tráfico no deseado fuera de su red. También te permitirá controlar el tráfico saliente de sus ordenadores.

Es importante destacar que los cortafuegos por sí solos no proporcionarán a tu empresa una protección suficiente, ya que deben ser solo una parte de tu estrategia de ciberseguridad. También es necesario gestionarlos y monitorizarlos adecuadamente, configurarlos correctamente y actualizarlos con regularidad. Pero una vez gestionado todo eso, obtendrás un conjunto de puertas de enlace muy flexible que ayudará a tus administradores a monitorizar tu red y a aumentar tu seguridad en línea, tanto si utilizas la nube como si tienes un equipo de empleados que trabajan desde casa.

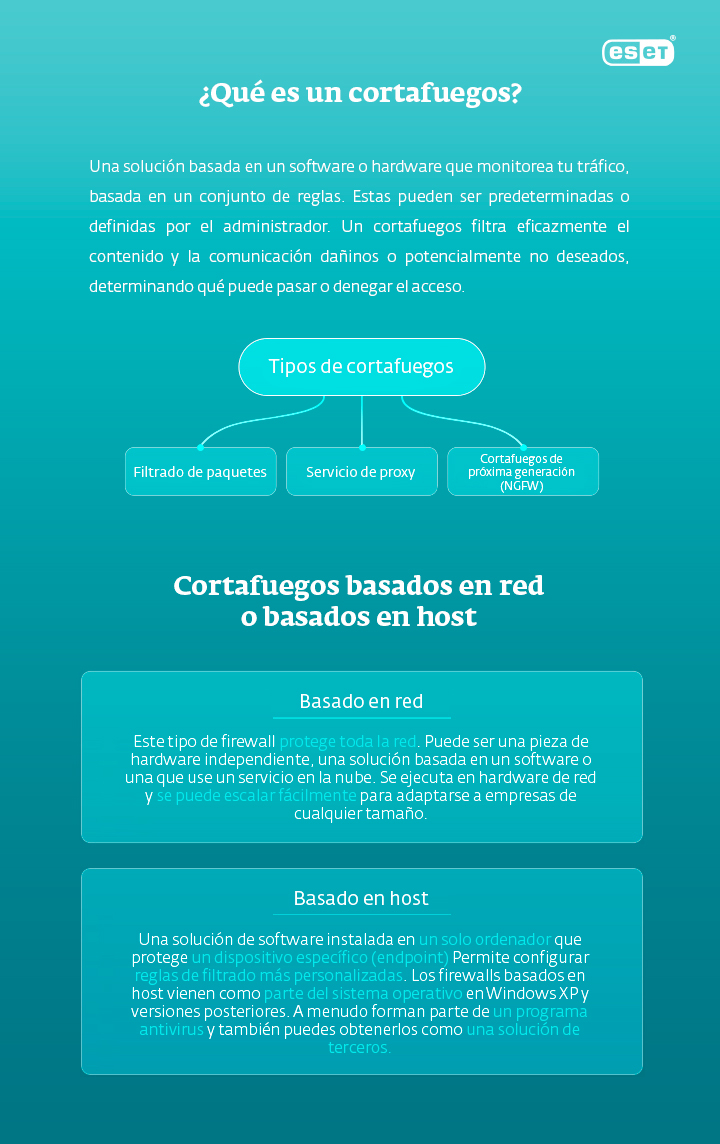

Tipos de cortafuegos

Filtrado de paquetes

Los paquetes representan la cantidad más pequeña de datos que pueden viajar por la red. El filtrado de paquetes es una técnica de cortafuegos que monitoriza los paquetes de datos salientes y entrantes, basándose en las direcciones, protocolos y puertos del protocolo de Internet (IP) de origen y destino.

Los cortafuegos de filtrado de paquetes se dividen en dos categorías: con estado y sin estado. Los cortafuegos sin estado examinan cada paquete individualmente, lo que hace que no puedan distinguir los tipos de tráfico a nivel de aplicación (HTTP, HTTPS, FTP, etc.). Son rápidos, consumen menos memoria y CPU, pero no suelen ofrecer una solución de seguridad menos completa.

Los cortafuegos Stateful (dinámicos), considerados ahora como el tipo "tradicional", evalúan los paquetes de filtrado, basándose en un contexto más amplio, ya que también recuerdan información sobre otros paquetes de la misma conexión, así como los paquetes pasados anteriormente.

Servicio proxy

El tráfico fluye a través del servidor proxy en su camino hacia la dirección solicitada en Internet. Luego vuelve a través del mismo servidor proxy, que te lo reenvía. El servicio proxy también filtra el tráfico y controla las peticiones del cliente para mantener la red segura y libre de malware y accesos no autorizados.

Cortafuegos de nueva generación (NGFW)

Los últimos cortafuegos, a veces "de nueva generación", combinan los enfoques anteriores con sistemas de seguridad adicionales. Pueden cotejar el contenido filtrado con una base de datos de detección, examinar las aplicaciones, utilizar redes privadas virtuales (VPN) integradas, sistemas de prevención y detección de intrusiones (IPS/IDS), filtrado web o gestión de identidades.