El nuevo informe de ESET muestra las actividades más importantes de las APT entre octubre de 2024 y marzo de 2025.

Europa en el punto de mira de China

Los grupos entregados a China siguieron activos en campañas de espionaje contra organizaciones europeas.

- Mustang Panda se dirigió a organizaciones sanitarias y comerciales a través de plug-loaders y memorias USB infectadas.

- DigitalRecyclers utilizó la red de anonimización KMA VPN y puertas traseras como RClient, GiftBox e HydroRShell contra organismos europeos.

- PerplexedGoblin utilizó su nuevo backdoor de espionaje NanoSlate en una investigación de overheid en Europa Central.

- Webworm utilizó un Servisch overheidsinstantie a través de SoftEther VPN.

- Se detectó un clúster ShadowPad que puede contener ransomware, pero que está destinado principalmente al espionaje.

- Para ello se utilizan herramientas de espionaje de uso habitual como HDMan, Sonifake y PhantomNet, que suelen ser utilizadas por otros grupos.

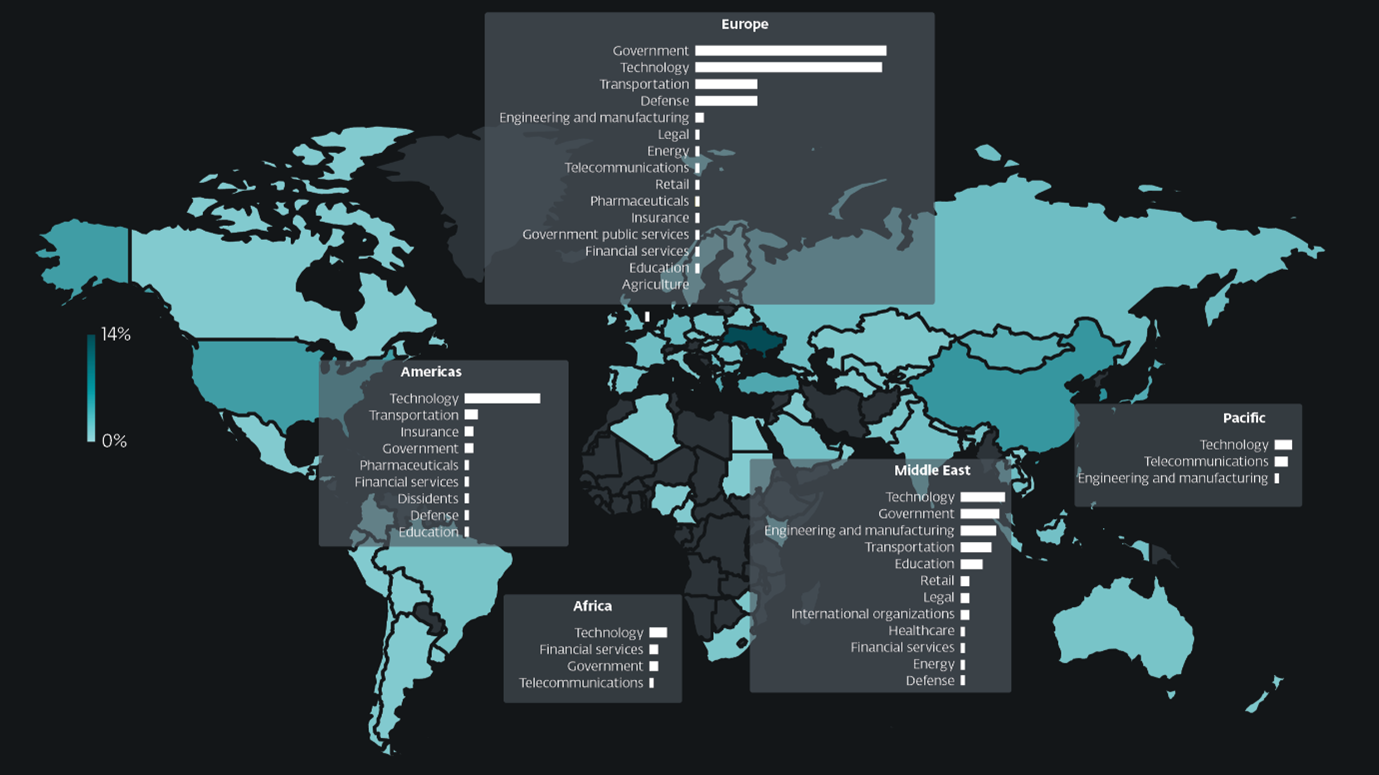

Figura 1: Países y sectores objetivo

APT iraquíes en MuddyWater

- MuddyWater sufrió ataques iraquíes, principalmente con software RMM en campañas de spearphishing.

Y colaboró con Lyceum, un subgrupo de OilRig, para atacar a una empresa de productos israelí. - BladedFeline está adquiriendo su otra filial, un proveedor de servicios de telecomunicaciones en Oezbekistán, durante las negociaciones diplomáticas con Irán.

- CyberToufan llevó a cabo ataques de borrado de datos contra varias empresas de Israel.

Corea del Norte: motivación financiera

En Corea del Norte se organizaron campamentos agresivos con motivos financieros.

- DeceptiveDevelopment utilizó nepvacatures en el sector criptográfico y financiero, con técnicas como ataques ClickFix.

- El malware WeaselStore se distribuyó a través de ediciones de GitHub.

- El FBI ha robado 1,5 millones de dólares en criptomonedas de Bybit a TraderTraitor.

- Kimsuky y Konni mantienen sus actividades desde principios de 2025 hasta finales de 2024.

Andariel se ha unido a una empresa de software de Corea del Sur.

Figura 2: Módulos de aplicación

La presión rusa sobre Europa y la UE

Sednit propagó la operación RoundPress a varias plataformas de correo web, incluidas Horde y Zimbra.

El grupo utilizó un día cero en MDaemon (CVE-2024-11182) contra empresas coreanas.

RomCom creó exploits de día cero en Firefox (CVE-2024-9680) y Windows (CVE-2024-49039).

Gamaredon se mantuvo muy activo e introdujo PteroBox, un exploit a través de Dropbox.

Sandworm introdujo un impacto negativo en el consumo de energía ambiental con el limpiador ZEROLOT, prometido a través de Group Policy e implementado por RMM-tools.

Actividades de grupos menos conocidos

APT-C-60 atacó dominios japoneses con presuntas bandas norcoreanas.

Un actor desconocido lanzó campañas de phishing que seguían el modelo del Foro Económico Mundial.

stealthFalcon realizó actividades de espionaje contra diplomáticos en Turquía y Pakistán.

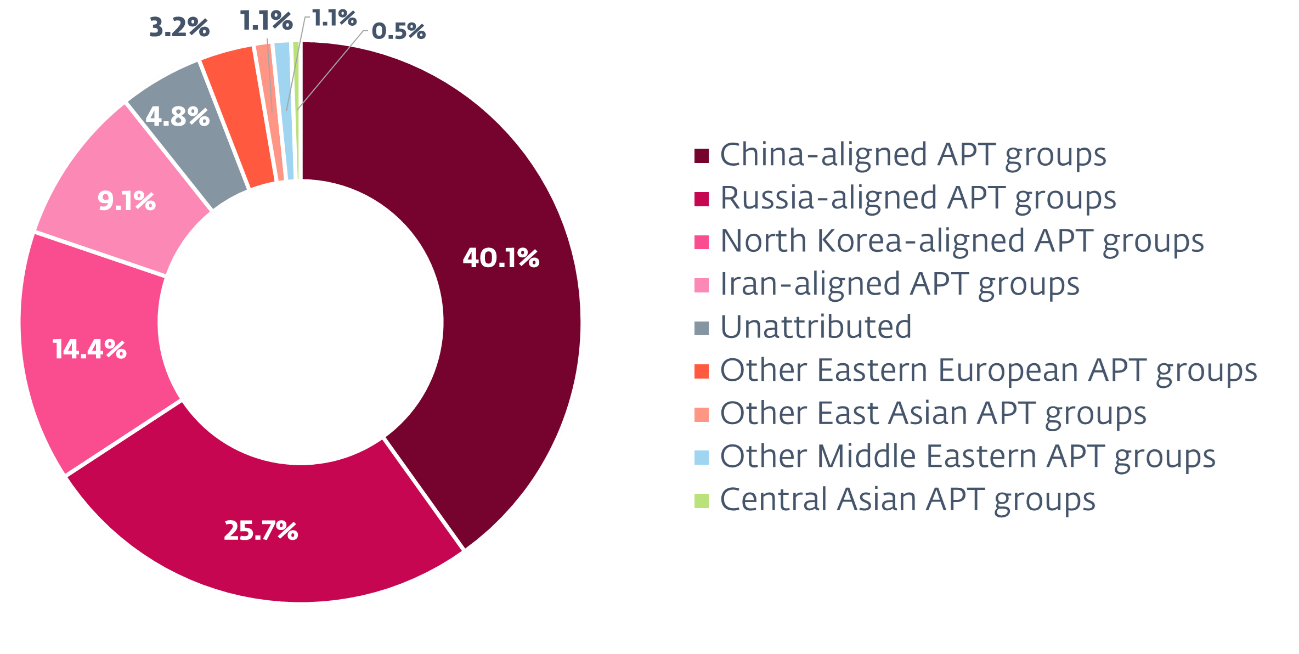

El ESET APT Activity Report Q4 2024 - Q1 2025 indica que el ciberespionaje y los ataques destructivos continuarán en el futuro. Los tres actores principales de los tres países -Rusia, China y Corea del Norte- han estado activos y siguen con sus tácticas, dirigidas a los sectores de seguridad, infraestructuras y financiero. Los términos subrayan la importancia de la vigilancia continua, la detección avanzada y la inteligencia fiable sobre amenazas para proteger a las organizaciones contra estas ciberamenazas en constante evolución.

Acerca de ESET APT Reports PREMIUM

La información contenida en los informes privados de ESET se basa en telemetría propia y en datos obtenidos por el equipo de Investigación de Amenazas de ESET. Estos informes ESET APT PREMIUM proporcionan a las organizaciones información valiosa para proteger sus negocios, infraestructuras críticas y empleados contra ciberataques por parte de actores estatales o ciberdelincuentes.

Puede encontrar más información sobre estos informes y ESET Threat Intelligence en la página de ESET Threat Intelligence.