Pour les cybercriminels, les vulnérabilités non corrigées ouvrent des portes sur le réseau de votre entreprise. Une faille en particulier a donné lieu à des millions d'attaques au cours de l'année écoulée et continue d'affecter de nombreux systèmes, souvent à l'insu des administrateurs informatiques. Découvrez Log4Shell, une vulnérabilité de Log4j, une bibliothèque de journalisation open source populaire, et protégez votre entreprise.

Les débuts de Log4Shell remontent à décembre 2021, lorsque des informations sur cette vulnérabilité zero-day ont fait la Une des actualités. Elle a reçu la note la plus élevée du Système commun d'évaluation des vulnérabilités (CVSS), soit 10/10, ce qui laisse penser que cette nouvelle venue dans le paysage de la cybersécurité pourrait poser de gros problèmes.

La vulnérabilité a commencé à être utilisée par des cybervoleurs et différentes entités en l'espace de quelques heures, y compris par des gangs de ransomwares et des groupes de menaces persistantes avancées (APT). « La vulnérabilité affectant une bibliothèque open source populaire, elle a été facilement localisée sur de nombreux systèmes, souvent à l'insu des entreprises. Le fait que cette bibliothèque de journalisation fasse souvent partie intégrante d'autres logiciels rend parfois les problèmes difficiles à trouver et à résoudre. Log4Shell peut être cachée au plus profond de vos systèmes, » explique Ondrej Kubovic, Security Awareness Specialist chez ESET.

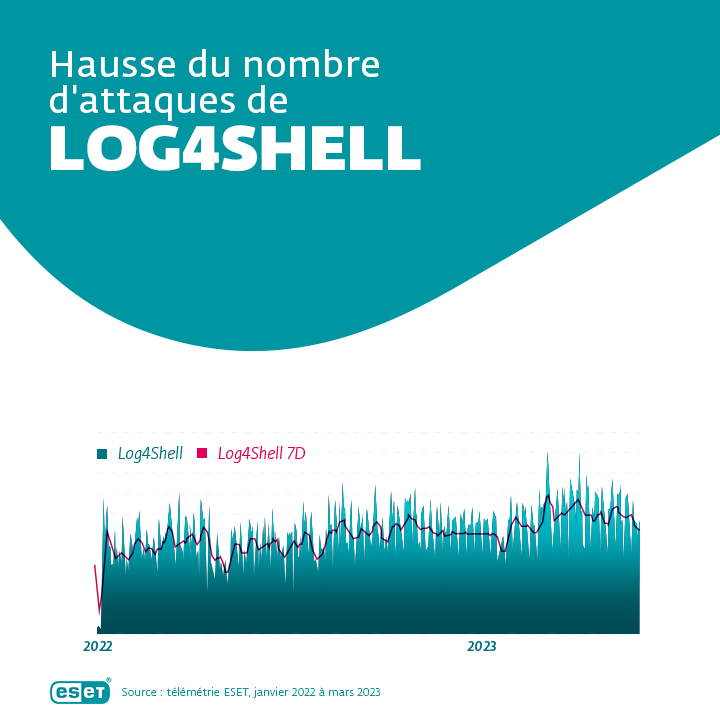

Bien que la « ruée vers l'or » soit passée, Log4Shell affecte encore de nombreux systèmes et a été déclarée vulnérabilité endémique. Dans certains dépôts de logiciels, des versions vulnérables de la bibliothèque sont toujours disponibles, ce qui signifie que de nouveaux systèmes truffés de Log4Shell apparaissent encore sur Internet. « La vulnérabilité se cache souvent dans des systèmes obsolètes qui peuvent être difficiles à corriger. Dans certains cas, l'administrateur informatique ou le développeur peut ne pas savoir que Log4j a été utilisée, » prévient Ondrej Kubovic. En parallèle, le nombre de systèmes attaqués par Log4Shell a récemment augmenté. Selon les données télémétriques d'ESET, le nombre d'attaques a augmenté en moyenne de 12 %.

Même si la vulnérabilité a été rendue publique il y a longtemps, elle présente toujours un risque. Comment l'empêcher de faciliter l'intrusion dans vos systèmes ? Effectuez une analyse détaillée de votre infrastructure informatique pour vérifier si des instances oubliées ou cachées de Log4j ont besoin d'être corrigées. Recherchez également des anomalies qui pourraient suggérer que Log4Shell a été, ou est toujours, exploitée pour accéder au réseau de votre entreprise.

Si vous prévoyez d'utiliser la bibliothèque, assurez-vous d'installer une nouvelle version dont la faille a été corrigée. Si vous ne pouvez pas mettre à jour la bibliothèque ou utiliser une version corrigée, surveillez de plus près les déploiements vulnérables ou mettez-les hors ligne de préférence. Enfin, utilisez une solution de cybersécurité fiable pour limiter les tentatives d'exploitation de vos systèmes, mais prévoyez également de mettre à jour la bibliothèque pour éviter toute possibilité d'exploitation.

Les cybermenaces diffèrent d'un pays à l'autre

Dans certains pays, des menaces qui n'apparaissent plus ou seulement rarement, persistent dans d'autres parties du monde. Par exemple, dans les pays en développement, le ransomware WannaCry qui a pris le monde d'assaut en 2017 se propage toujours via une exploitation de vulnérabilité développée par l'Agence nationale de sécurité américaine (NSA), connu sous le nom d’EternalBlue. Ce malware n'est en principe plus une menace sérieuse, mais il a toujours un impact sur certains pays.

Vous êtes à la recherche d'un logiciel de cybersécurité fiable qui peut vous aider à vous défendre contre les exploitations de vulnérabilités ? Découvrez l’offre d’ESET.