Le site web de votre entreprise est comme la vitrine d’un magasin physique. Sa conception est cruciale pour vos clients et vos partenaires, et vous devez en assurer la sécurité. Pourtant environ 30 000 sites web à l’échelle mondiale sont piratés chaque jour. À quels types d’attaques doit-on s’attendre et comment fonctionnent-elles ?

1) Les attaques de déni de service et les attaques de déni de service distribuées

Un déni de service (DoS) est une forme de cyberattaque par laquelle ses auteurs cherchent à perturber ou empêcher entièrement le fonctionnement d’un site web, d’un réseau ou d’un autre service en ligne. Comment ? En le surchargeant d’un volume élevé de fausses requêtes ou de requêtes inutiles. Les cybercriminels utilisent généralement des réseaux d’appareils distribués et compromis pour perturber les systèmes en ciblant un ou plusieurs des composants nécessaires à l’établissement d’une connexion à une ressource réseau. Une attaque DoS devient ainsi une attaque DDoS (distribuée). Les types les plus courants sont :

- Attaque volumétrique – Le type le plus ancien d’attaque (D)DoS, qui utilise d’importants volumes de trafic pour surcharger la bande passante entre le réseau de la victime et Internet, ou le réseau interne de la victime. Les attaques volumétriques les plus importantes se mesurent (actuellement) en térabits par seconde (Tbps), soit l’équivalent d’environ 9 000 connexions Internet classiques.

- Attaque de protocole – Ce type d’attaque détourne le protocole de communication sous-jacent pour épuiser les ressources du système visé. Par exemple, lors d’une attaque « SYN flood », l’attaquant peut submerger tous les ports disponibles sur une machine serveur ciblée en envoyant des paquets de requêtes de connexion initiale (SYN) à répétition, ralentissant les performances ou empêchant l’appareil ciblé de répondre au trafic légitime.

- Attaque sur la couche applicative – Ce type d’attaque vise les applications accessibles au public via un volume élevé de trafic usurpé ou fictif. Par exemple, une attaque « HTTP flood » qui inonde un serveur web spécifique de requêtes HTTP GET et HTTP POST, par ailleurs légitimes (à raison de dizaines de millions par seconde). Même si le serveur dispose d’une bande passante suffisante, il est submergé de fausses requêtes, ce qui limite sa capacité à traiter les requêtes légitimes. Si l’attaque se poursuit suffisamment longtemps, le serveur finira par manquer de capacité de traitement.

Déni de service (DoS) versus déni de service distribué (DDoS)La différence réside dans le nombre de machines utilisées pour l’attaque. Une attaque DoS utilise généralement un script ou un outil, provient d’un seul appareil et cible un serveur ou un endpoint spécifique. En revanche, les attaques DDoS sont menées à partir d’un vaste réseau d’appareils compromis contrôlés par l’attaquant, également appelé botnet, et peuvent être utilisées pour surcharger des appareils, des applications, des sites web, des services ou même la totalité du réseau des victimes. Source : ESET |

2) Attaque XSS

Le « cross-site scripting » (XSS) permet à des attaquants de compromettre les interactions entre les utilisateurs et une application vulnérable. Comment ? Selon l’OWASP, les attaques XSS « sont un type d’injection, dans lequel des scripts malveillants sont injectés dans des sites web par ailleurs offensifs et fiables. » Lorsque le code malveillant s’exécute dans le navigateur de la victime, les attaquants peuvent entièrement compromettre l’interaction entre la victime et l’application.

La vulnérabilité permet aux attaquants de contourner la politique de même origine conçue pour différencier les sites web les uns des autres. Les cybercriminels peuvent usurper l’identité des victimes, effectuer toutes les actions que les utilisateurs peuvent faire, et accéder par conséquent à toutes les données des utilisateurs. Si les victimes disposent d’un accès privilégié dans l’application, les attaquants peuvent alors prendre le contrôle total de toutes les fonctionnalités et toutes les données de l’application.

3) Attaque par injection

- Injection de code – L’exploitation d’une erreur informatique causée par un traitement de données non valides. Les attaquants introduisent généralement du code malveillant dans un programme informatique vulnérable et modifient son flux d’exécution. Une telle insertion réussie peut être désastreuse, permettant la diffusion de malwares, notamment la propagation de vers informatiques dans des réseaux d’entreprise. Les attaquants peuvent alors compromettre l’intégrité et la confidentialité des bases de données, la sécurité et même l’exactitude des données.

- Attaque par injection SQL (SQLi) – Des attaquants tentent de manipuler une requête SQL utilisée dans l’application web pour accéder directement à vos données. Cela se fait généralement via des champs de saisie d’un formulaire web, des champs de commentaires, ou d’autres endroits où les utilisateurs interagissent avec votre site web.

- Attaque par commande – Les applications web doivent de temps en temps appeler une commande système sur le serveur web qui les héberge. Si la saisie de l’utilisateur n’est pas validée et limitée, les attaquants peuvent insérer une commande dans le système en utilisant l’accès de niveau utilisateur. L’injection de commandes peut compromettre une application et ses données, ou l’ensemble du système avec l’infrastructure et les serveurs connectés.

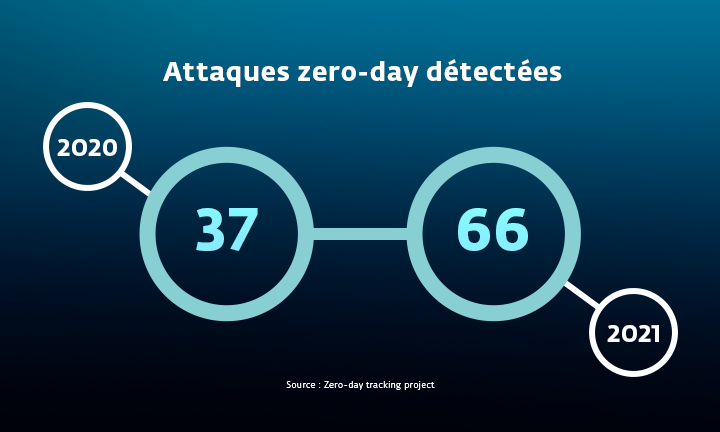

4) Attaque zero-day

Selon le MIT Technology Review, l’année 2021 a battu un record d’attaques de type zero-day. Une exploitation de vulnérabilité zero-day, c’est-à-dire un moyen de déclencher une cyberattaque via une vulnérabilité inconnue jusqu’alors, est la chose la plus précieuse qu’un pirate puisse posséder. Elles peuvent être monnayées à plus d’un million de dollars sur les places de marché du dark web.

Une attaque de type « zero-day » commence généralement par l’exploitation d’une vulnérabilité de sécurité totalement inconnue dans le système d’exploitation ou une application de l’ordinateur de la victime. Un cas similaire, légèrement moins dangereux, est celui du « n-day » : une vulnérabilité dans le système d’exploitation ou les applications pour laquelle soit le correctif n’a pas été publié, soit les développeurs d’applications n’en étaient pas au courant ou n’ont pas eu le temps d’y remédier. Dans un cas comme dans l’autre, l’exploitation a lieu avant que quiconque ne soit informé de la vulnérabilité ou avant qu’un correctif ne soit mis à la disposition du public. C’est pourquoi les utilisateurs qui font confiance à la source des correctifs logiciels ne sont souvent jamais au courant de l’existence des exploitations de vulnérabilités.

Apprenez-en davantage sur la vulnérabilité Log4Shell récemment découverte et comment la détecter. Selon certaines sources, cette faille pourrait affecter des centaines de millions d’appareils pendant de nombreuses années.

5) Attaque MitM

L’exemple le plus courant d’une attaque de type « man-in-the-middle » (MitM) est l’écoute active. Dans ce cas, un attaquant intercepte le trafic entre deux ou plusieurs victimes. Cela lui permet non seulement d’écouter la conversation, mais également de la modifier sans qu’aucune des victimes ne se rende compte que l’attaquant manipule l’interaction.

Il s’agit ici de manipuler le protocole d’authentification. Le site du National Institute of Standards and Technology précise que dans le contexte de l’authentification, l’attaquant est généralement placé entre le demandeur et le vérificateur, entre le demandeur et le prestataire de services dans le Cloud (CSP) pendant l’inscription, ou entre l’abonné et le CSP pendant la liaison d’authentification.

6) Attaque par force brute

Une attaque par force brute tente de craquer des mots de passe, des identifiants de connexion ou des clés de chiffrement, afin d’obtenir un accès non autorisé à des comptes, des systèmes et des réseaux d’entreprises. Des botnets sont souvent utilisés car ils offrent plus de rapidité en raison du grand nombre d’appareils effectuant les tentatives en parallèle. Les botnets sont également plus difficiles à bloquer car ils comprennent un large éventail d’adresses IP.

Les motivations d’une telle attaque comprennent la diffusion de malwares, le détournement des publicités de l’entreprise ou des données de leur activité, et l’atteinte à la réputation de l’entreprise. « Aujourd’hui, de nombreux sites et services populaires bloquent l’accès au bout de 5 à 10 tentatives erronées à partir d’une adresse IP spécifique. Un botnet a plus de chances de deviner les identifiants en utilisant une plage d’adresses IP dans une région géographique spécifique, » explique Ondřej Kubovič, expert d’ESET.

Le pirate essaie plusieurs noms d’utilisateur et mots de passe, en utilisant souvent un ordinateur pour tester un large éventail de combinaisons jusqu’à ce qu’il trouve les bonnes informations de connexion. Il utilise un logiciel ou au moins un script capable de deviner des milliers de mots de passe en quelques secondes ou minutes.