En tant que responsable informatique, vous jouez un rôle clé dans la protection de votre entreprise contre les menaces liées à l'ingénierie sociale. Le défi consiste non seulement à sécuriser les systèmes et les données de l'entreprise, mais aussi à veiller à ce que vos employés restent informés et vigilants face à ces tactiques.

Si un membre de votre entreprise recevait un courriel suspect d'un expéditeur inconnu lui demandant de cliquer rapidement sur un lien, le ferait-il ? Grâce aux diverses sessions de formation à la cybersécurité qui font désormais partie intégrante de nombreuses organisations, il y a de fortes chances qu'il ne se laisse pas berner par cette tentative malveillante. Mais que se passerait-il si le message provenait d'une adresse électronique de l'entreprise, demandant d'urgence l'accès à des documents internes ? La familiarité du nom de l'expéditeur et la nature apparemment officielle de la demande peuvent facilement permettre de gagner la confiance de quelqu'un. Et c'est exactement ce dont profitent les attaques d'ingénierie sociale telles que le phishing.

Le pretexting est une approche plus élaborée et plus sournoise que le phishing (ou hameçonnage) traditionnel. Elle repose sur un prétexte ou une histoire fabriquée de toutes pièces mais crédible, amenant la victime à divulguer des informations ou à effectuer des actions spécifiques. Il peut s'agir de se faire passer pour un collègue de confiance, un fournisseur de services ou une figure d'autorité afin de gagner la confiance de la victime et de lui soutirer des informations. Souvent, l'attaquant établit une relation avec sa cible et s'engage dans des conversations prolongées ou des interactions multiples afin d'obtenir progressivement les informations souhaitées sans éveiller les soupçons.

Cyber hold-up dans un casinoEn septembre 2023, le glamour de Las Vegas a perdu de son brillant en raison d’attaques d'ingénierie sociale menées à l’encontre de célèbres casinos tels que MGM Resorts et Caesars Entertainment. Les données des clients, y compris les numéros de permis de conduire et de sécurité sociale, ont été volées au cours d'une attaque de hameçonnage de grande envergure. Comment les choses se sont-elles déroulées ? Il semble que les coupables - les groupes de pirates ALPHV et Scattered Spider - aient jeté leur dévolu sur la société de gestion d'identité Okta. En fin de compte, ils ont réussi à mettre à mal les défenses de cinq clients d'Okta qui ne se doutaient de rien, dont MGM et Caesars. La tactique du second groupe est particulièrement intrigante. The Scattered Spider est un groupe connu pour son mode opératoire visant à contacter par téléphone les équipes de sécurité d’information d'une entreprise, en prétendant être un employé qui a besoin de réinitialiser son mot de passe. « Ils ont tendance à avoir la plupart des informations dont ils ont besoin avant d'appeler le service d'assistance – ce qui constitue la dernière étape », a révélé Marc Bleicher, un analyste en sécurité. Il est très probable qu'une technique d'ingénierie sociale similaire ait également été utilisée pour obtenir les données des géants des casinos de Las Vegas : au cours des derniers mois, Okta a signalé un schéma récurrent dans lequel les pirates se faisaient passer pour des employés des entreprises ciblées, manipulant avec habileté et douceur les services d'assistance informatique pour qu'ils leur fournissent un double accès. Ces incidents prouvent que le pretexting est une menace importante, dont les spécialistes des technologies de l'information, mais aussi tous les employés, doivent être pleinement conscients. |

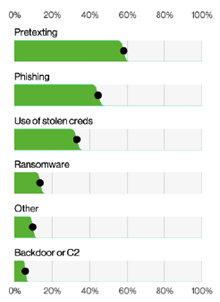

Pour suivre l'évolution rapide de la cybercriminalité, il est utile de faire la distinction entre le phishing et le pretexting. Selon le rapport 2023 Verizon Data Breach, environ la moitié des attaques d'ingénierie sociale sont des incidents de pretexting, un taux qui a doublé par rapport à l'année précédente.

Différentes formes d’incidents liés à de l'ingénierie sociale, selon le rapport 2023 de Verizon sur les violations de données

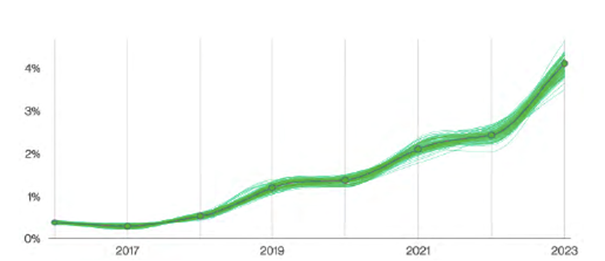

Si le courrier électronique représente encore 98 % des attaques d'ingénierie sociale, celles-ci peuvent également se produire via les réseaux sociaux et d'autres canaux de communication. Sans surprise, l'utilisation du pretexting rend les attaques d'ingénierie sociale encore plus efficaces - et donc de plus en plus courantes. Le montant moyen dérobé lors de ces attaques a également augmenté ces dernières années, atteignant 50 000 dollars en 2022.

Les incidents de pretexting au fil du temps selon le Verizon Data Breach Report 2023

Comment fonctionne le pretexting ?

Cette escroquerie en ligne repose sur une histoire inventée de toutes pièces pour obtenir l'accès à des informations ou à des biens précieux. Toute bonne histoire a besoin de personnages crédibles et d'une intrigue captivante.

Le personnage est le rôle que joue l'escroc dans cette histoire montée de toutes pièces. L'auteur de l'escroquerie se fait généralement passer pour quelqu'un de crédible et d'officiel, comme le patron de la victime, une institution gouvernementale ou un prestataire de services. Il n'est pas rare qu'il essaie même de se faire passer pour quelqu'un que vous connaissez personnellement.

L'intrigue est ce qui donne à cette histoire fabriquée sa raison d'être. Les situations mises en scène peuvent être génériques - par exemple, une demande de modification de votre mot de passe - ou plus spécifiques, comme une demande de modification des détails de facturation d'un fournisseur dans les systèmes de l'entreprise.

Pour rendre les faux-semblants crédibles, les attaquants utilisent souvent des informations recueillies en ligne sur les centres d'intérêt de leurs cibles, des détails professionnels ou même des relations personnelles. Selon un rapport d'Omdia, environ 100 minutes de recherche sur Google peuvent fournir aux pirates suffisamment d'informations provenant de sources publiques (principalement les réseaux sociaux) pour créer une histoire convaincante.

Le palier suivant : la compromission de messagerie d'entreprise (BEC)

À votre avis, qu’est-ce qui peut rendre les personnages plus crédibles et, par conséquent, la technique du pretexting encore plus dangereuse ? C'est évidemment l'utilisation d'une adresse électronique ou d'un numéro de téléphone d'apparence légitime et que la victime connaît bien. C'est ce qu'on appelle la compromission des courriers électroniques professionnels (BEC), une forme d'attaque qui repose sur la capacité à se faire passer pour quelqu'un de l'entreprise ou un partenaire externe de confiance. Ce type d'attaque se présente sous différentes formes :

-

Les domaines de ressemblance peuvent avoir une orthographe légèrement différente de celle d'une adresse électronique légitime, comme « conpany » au lieu de « company », ou « Ana » au lieu de « Anna ».

-

L'usurpation de domaine est une technique qui consiste à falsifier le nom d'affichage ou l'adresse électronique en manipulant le protocole de courrier électronique (SMTP). Le protocole SMTP peut également permettre à l'expéditeur de définir une adresse différente lorsque vous cliquez sur « répondre », ce qui garantit qu'il recevra les réponses.

-

L'attaquant peut également utiliser un compte de messagerie ou de média social qui a été compromis, généralement en raison d'une fuite d'informations d'identification.

L'objectif le plus courant d'une attaque BEC est de convaincre la cible d'envoyer de l'argent à l'attaquant en croyant qu'elle effectue une transaction commerciale légitime et autorisée. Selon IBM, le coût moyen d'une violation de données résultant d'une attaque BEC s'élève à 4,89 millions de dollars. Ce chiffre stupéfiant souligne l'importance de comprendre et de combattre efficacement ces menaces.

Défendre votre entreprise contre les attaques de type pretexting et BEC

Bien que les tactiques utilisées dans les attaques de pretexting et de BEC soient complexes, les principes de défense restent les mêmes que pour toute forme d'attaque d'ingénierie sociale. Voici ce que vos employés devraient savoir :

-

Prudence et vigilance

Méfiez-vous des demandes non sollicitées, en particulier celles qui sont urgentes. Faites une pause et évaluez la situation avant d'agir. -

Vérifiez deux fois avant d'agir

Assurez-vous toujours de l'authenticité des demandes, même si elles semblent provenir de sources fiables. Utilisez les coordonnées de contacts connus pour confirmer toute demande inhabituelle ou sensible. -

Choisissez les canaux établis

Dans un environnement d'entreprise, ne communiquez qu'à travers des canaux de communication pré-approuvés. -

Repérez les incohérences

Soyez attentif aux incohérences dans les emails, telles qu'un langage inhabituel, des fautes d'orthographe ou des changements dans le style d'écriture.

Voici ce que vous pouvez faire en tant que responsable de la cybersécurité au sein de votre entreprise :

-

Formation continue

Tenez-vous informé de l'évolution des menaces et des techniques d'attaque, et essayez de développer une forte cyberconscience au sein de votre entreprise. Des formations régulières peuvent permettre à votre équipe de reconnaître les activités suspectes et d'y réagir. -

Sauvegarde des données sensibles

Protégez vos données personnelles et organisationnelles grâce à une politique de mots de passe forts, à l'authentification multifactorielle, au chiffrement et à des pratiques de stockage sécurisées. -

Préparation et réaction

Reconnaissez que même avec les meilleures mesures de prévention, certaines attaques peuvent se produire. Mettez donc en place un plan de réponse pour minimiser les dommages et atténuer rapidement les effets en cas d'attaque réussie.

Les attaques de type « pretexting » et BEC sont des exemples des progrès constants que font - malheureusement - les cybercriminels. Bien qu'il n'existe pas de bouclier infaillible contre les cybermenaces, le fait de s'armer de connaissances peut s'avérer très utile. N'oubliez pas que la sécurité est un cheminement en perpétuelle évolution.

Il s'agit avant tout de minimiser les risques, de réagir efficacement lorsque quelque chose passe à travers les mailles du filet et de s'adapter en permanence à l'évolution constante du paysage de la sécurité numérique.