En cette rentrée, notre expert Benoit Grunenwald a profité d’un passage sur le plateau de BFM Business pour apporter son expertise sur les défis et les enseignements à retenir pour les entreprises en matière de cyber. Quels sont les défis auxquels les entreprises devront faire face en 2023 ?

Quels furent les évènements marquants cet été ?

L’été fut rythmé par de nombreuses attaques sur nos administrations autant que sur des entreprises privées. Nous pouvons porter notre attention sur deux attaques spécifiques ainsi que deux bonnes nouvelles.

Retrouvez en vidéo le passage de notre expert Benoit Grunenwald sur le plateau de BFM Business et découvrez-en davantage ci-dessous sur le panorama cyber des TPE et PME en cette fin d’année 2023.

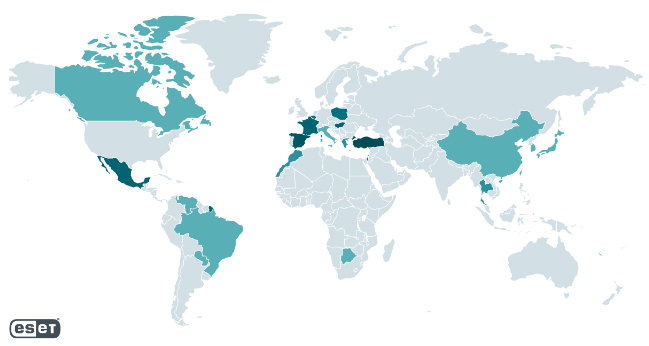

Pour débuter, les laboratoires ESET ont publié des recherches sur notre blog dédié WeLiveSecurity.com, dont voici le détail des deux plus notables. Notons tout d’abord la découverte de l’arsenal SPACECOLON, un ensemble d'outils utilisé pour déployer des variantes du rançongiciel Scarab aux victimes du monde entier. Il pénètre dans les organisations victimes par le biais de serveurs Web vulnérables ou via des informations d'identification RDP découvertes par brute force. Ces techniques nous rappellent à quel point les actifs exposés sur internet sans un minimum de protection permettent d’accéder au système d’information.

Une autre recherche mérite notre attention, elle concerne Telekopye. C’est une boîte à outils qui agit comme un bot Telegram et aide les escrocs les moins expérimentés techniquement à créer des campagnes complètes. La boîte à outils est conçue pour cibler les sites de vente entre particuliers, ou places de marchés, principalement ceux populaires en Russie, mais pas exclusivement, par exemple, BlaBlaCar ou eBay. Que pouvons-nous tirer comme enseignement de cette découverte ? Retenez que les outils à disposition des cyber délinquants leur facilitent grandement l’accès à la création de campagnes d’escroqueries, et l’hameçonnage est l’un des moyens les plus populaire pour diffuser ces arnaques.

Durant cet été plusieurs actions de lutte contre le cybercrime ont porté leurs fruits. Pour débuter, notons l’action conjointe des forces de l’ordre pour mettre à mal le réseau Qakbot. Orchestré par le FBI, cette opération a débuté par la prise d’assaut des serveurs C2 (servant au pilotage du botnet) par le FBI.

S’en est suivi le déploiement d’une mise à jour du logiciel malveillant, qui a nettoyé les machines infectées. Qakbot contenait plus de 700 000 machines zombies dans le monde, dont 26 000 en France. D’autre part, tout aussi proche de nous, les autorités Londoniennes ont arrêté et jugé un membre du groupe Lapsus$, tristement célèbre pour opérer des attaques de rançongiciels. La bande était principalement composée d'adolescents.

À la fin de l'année dernière, sept personnes, la plupart étant des mineurs, avaient été appréhendées en Grande-Bretagne et au Brésil. Dans cette affaire, le chef présumé du groupe, était suspecté d'avoir pénétré illégalement dans les systèmes de la société fintech Revolut, du service de taxi Uber et du développeur de jeux Rockstar Games, entre autres choses. Cette personne aurait accumulé plus de 300 bitcoins, d'une valeur de plus de 7 millions d'euros au taux de change actuel, grâce à ses activités illicites. La majeure partie de cet argent aurait, entre-temps, été dissipée dans des jeux de hasard ou aurait été volée lors d'intrusions dans son propre ordinateur. Affaire à suivre.

Fin 2023, quels sont les points d’attention pour les entreprises ?

Tout d’abord une échéance réglementaire approche. Après la mise en œuvre de la directive sur la sécurité des réseaux et des systèmes d’information (SRI / NIS) en 2016, l’Union européenne a décidé d’adopter une position plus stricte, d’étendre le décret adapté et d’impliquer davantage d’entités dans ses tentatives d’accroître le niveau de cybersécurité en Europe. La directive NIS2 se décompose en sept points qui doivent être suivis par les entreprises et les secteurs concernés.

Les exigences comprennent le traitement des incidents, la sécurité de la chaîne d’approvisionnement, le chiffrement, la communication des vulnérabilités, ainsi qu’une approche en deux étapes pour la notification des incidents, selon laquelle les organisations doivent signaler un incident dans les 24 heures suivant sa première occurrence, puis soumettre un rapport final au plus tard un mois après.

Pour faire face à la pénurie de talents et la sophistication des menaces, il semble important de considérer l’externalisation de la surveillance de son système d’information. Porté par les limites inhérentes au manque de ressource humaines et à la complexité des technologies de détection, les services de supervision sont destinés à scruter et intervenir de manière préventive ou en cas d’alertes générées par l’écosystème XDR (EPP, filtrage email, EDR, sandbox cloud…).

Cette supervision offre aux PME un niveau de réaction rarement atteignable sans l’aide d’un tiers. Cette surveillance permanente humaine assistée de l’IA, devient la clé de voute de la sécurité d’une entreprise. D’après Gartner, en 2025, 50% des organisations utiliseront ces services de MDR pour les fonctions de prévention, de détection et de réponse face aux menaces. En effet, une protection cyber sans supervision reviendrait à laisser un poste de garde sans personne.

Pour mieux vous protéger et comprendre l’intérêt d’une solution MDR, téléchargez notre guide.