Activité élevée du processeur, consommation d’énergie inhabituelle, réduction de la productivité de votre infrastructure. Voici quelques-uns des signes indiquant que les appareils de votre entreprise pourraient être utilisés à des fins d’extraction de cryptomonnaie. Comment pouvez-vous empêcher les extracteurs de cryptomonnaie de pénétrer dans votre réseau ? Et pourquoi devriez-vous vous en soucier ?

À mesure qu’elles gagnent en popularité et en valeur, grâce notamment à leur acceptation croissante par le grand public comme méthode de paiement, les cryptomonnaies attirent également l’attention des cybercriminels. Entre janvier et avril 2021, le nombre de menaces liées aux cryptomonnaies a ainsi augmenté de près de 19 %, révèle le récent rapport d’ESET sur les menaces. Durant la même période, le cours des cryptomonnaies a également fortement augmenté. Nous pouvons donc observer la corrélation entre la hausse du cours des cryptomonnaies et l’utilisation des extracteurs de cryptomonnaie. Les cryptomonnaies deviennent une cible attrayante pour les cybercriminels pour de multiples raisons, et ils atteignent souvent leur but via les appareils des entreprises, y compris ceux utilisés dans les petites entreprises.

Facile et accessible

L’extraction de cryptomonnaie est devenue la tactique à faible risque privilégiée par les cybercriminels pour gagner de l’argent. Ils détournent des appareils électroniques pour extraire des cryptomonnaies, en installant un programme malveillant qui utilise secrètement leur puissance de calcul. Les appareils d’entreprise sont encore plus tentants que les appareils personnels, car leurs performances sont généralement plus élevées. Les cybercriminels parviennent ainsi à extraire davantage de cryptomonnaie plus rapidement.

Comme le programme fonctionne généralement en tâche de fond, il est assez difficile de se rendre compte qu’un appareil a été détourné. Certains signes ne doivent cependant pas être ignorés. Lorsqu’il est infecté par un malware d’extraction de cryptomonnaie, un appareil est généralement plus lent, et la productivité et les performances de l’infrastructure diminuent. La consommation d’énergie inhabituelle ainsi qu’un trafic réseau suspect sont d’autres symptômes. Si votre appareil Android est infecté par un malware d’extraction de cryptomonnaie, vous pouvez repérer d’autres impacts, notamment une réduction de l’autonomie de la batterie et une augmentation notable de la température de l’appareil.

Le risque sous-estimé pour les PME

Vous pourriez-vous demander si c’est un problème pour votre petite entreprise, puisque les attaques d’extraction de cryptomonnaie ne sont après tout pas aussi graves que d’autres cybermenaces. Elles peuvent néanmoins paralyser votre entreprise de manière notoire. « L’extraction de cryptomonnaie détourne généralement une grande partie de la puissance de calcul du matériel, ce qui réduit les performances et la productivité. Ce processus gourmand en énergie provoque un impact supplémentaire sur les composants matériels et peut endommager les appareils ciblés, réduisant ainsi leur durée de vie, » explique Ondrej Kubovič, Security Awareness Specialist chez ESET. Les malwares d’extraction de cryptomonnaie peuvent également entraîner des perturbations encore plus importantes, car ils exposent les vulnérabilités de l’infrastructure et de la posture de cybersécurité de l’entreprise, qui peuvent être utilisées à mauvais escient par d’autres cybercriminels, parfois même des acteurs malveillants sophistiqués et leurs malwares.

Des extracteurs de cryptomonnaie sélectifs

Comment les extracteurs de cryptomonnaie infectent-ils un appareil ? Il existe plusieurs types de malwares et plusieurs stratégies possibles. Le programme malveillant est soit téléchargé et installé sur l’appareil, soit intégré à une page web. Dans ce dernier cas, les cybercriminels intègrent dans une page web du code JavaScript nuisible qui a été spécialement conçu pour extraire des cryptomonnaies. Cette technique, appelée « cryptojacking », vise principalement les sites de téléchargement via torrents, de streaming gratuit ou de pornographie, sur lesquels les internautes ont tendance à passer du temps, ce qui permet aux criminels d’extraire davantage de cryptomonnaie. Celle la plus recherchée habituellement est le Monero. « Il présente un niveau plus élevé d’anonymat des transactions, et l’extraction avec des CPU et des GPU ordinaires est particulièrement favorisée, ce qui évite d’avoir recours à du matériel spécialisé coûteux tel que des ASIC d’extraction, » explique M. Kubovič.

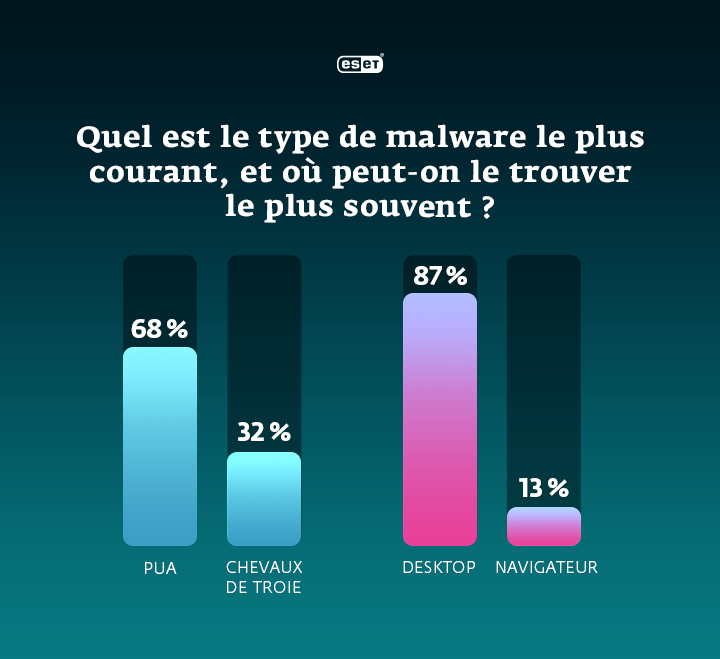

Curieusement, la majorité des extracteurs de cryptomonnaie détectés ne sont pas des chevaux de Troie manifestement malveillants, mais plutôt des applications potentiellement indésirables (PUA), c’est-à-dire des logiciels susceptibles d’effectuer des activités non approuvées ou attendues par l’utilisateur. Cette catégorie comprend les logiciels publicitaires, les logiciels de suivi d’activité, les extracteurs de cryptomonnaie et plus encore. De tels programmes peuvent être installés par erreur ou par manque de connaissances, c’est pourquoi il est conseillé de limiter les privilèges administrateur pour atténuer le facteur de risque humain impliqué.

Moins de chances pour les criminels

Heureusement, il existe un moyen d’empêcher les extracteurs de cryptomonnaie d’infecter vos appareils.

1. Protégez vos appareils avec des solutions de sécurité multicouches fiables.

Elles vous aident à détecter les malwares d’extraction de cryptomonnaie.

2. Installez un logiciel de détection des intrusions (IDS).

Il identifie les activités réseau suspectes et améliore la visibilité sur le réseau à l’aide d’une console d’administration à distance.

3. Suivez le principe du moindre privilège.

Les comptes utilisateur doivent être configurés avec un niveau de permissions aussi faible que possible, afin de réduire le risque que les extracteurs de cryptomonnaie se propagent à d’autres appareils au sein du même réseau.

4. Utilisez des contrôles applicatifs qui réduisent au minimum le nombre de logiciels autorisés à fonctionner.

Là encore, cela permet d’éviter que des malwares d’extraction de cryptomonnaie soient installés sur les appareils de l’entreprise.

5. Optez pour une bonne politique de mises à jour et de correctifs.

Grâce à cette mesure, vous réduisez le risque que votre entreprise soit compromise par des vulnérabilités déjà connues.

6. Surveillez les systèmes.

Recherchez une utilisation ou une consommation d’énergie excessive.

7. Bloquez l’accès aux sites web qui ne devraient pas être consultés depuis les appareils de l’entreprise.

Créez une liste noire des sites web qui ne sont ni nécessaires ni adaptés au travail (téléchargement via torrents, services de streaming gratuits, etc.)

Enfin, la formation des collaborateurs est importante. Le facteur humain est parfois le point le plus vulnérable, mais en le sensibilisant, vous pouvez en faire un mur défensif. Voici comment procéder pour instaurer une culture d’entreprise tournée vers la cybersécurité.