Le clonage vocal créé grâce à l'intelligence artificielle peut permettre aux cyber-attaquants de vous atteindre (un peu) trop facilement. Jake Moore, Global Security Advisor chez ESET, en a fait l'expérience.

Comment le clonage vocal et WhatsApp peuvent-ils être utilisés à des fins de fraude ?

« La qualité de la voix clonée, créée par l'un de mes collègues, m'a tellement surpris que j'ai décidé d'utiliser le même logiciel à des fins « douteuses » et de tester jusqu'où je pouvais aller et si je pouvais arnaquer une TPE - bien sûr avec sa permission », explique Jake Moore, expert de la branche britannique d'ESET.

Alerte au divulgâchage : l'exécution de cette opération a été étonnamment facile et n'a demandé que très peu de temps.

Depuis que le concept d'intelligence artificielle est devenu populaire grâce à des films comme Blade Runner et Terminator, les gens sont curieux de savoir ce que cette technologie serait en mesure de créer à l'avenir.

Toutefois, ce n'est que maintenant, grâce à une technologie informatique plus puissante et à l'attention des médias, que nous voyons l'IA atteindre un public mondial, et grâce à (ou à cause d’) elle, nous allons probablement commencer à voir des attaques créatives et assez sophistiquées avec des conséquences très néfastes.

Utiliser un clonage vocal pour demander de l'argent

Jake Moore a travaillé de nombreuses années pour la police, ce qui lui a appris à penser comme un criminel. Cette approche présente plusieurs avantages concrets et sous-estimés : plus on pense, voire agit, comme un criminel (sans le devenir), mieux on peut se protéger. C'est essentiel pour se tenir au courant des dernières menaces et anticiper les tendances futures.

Pour tester certaines des possibilités de l'intelligence artificielle actuelle, Jake a dû se replonger dans l'état d'esprit d'un criminel numérique et attaquer une entreprise de manière éthique.

Tout d'abord, il a demandé à sa connaissance - appelons-le Henri - s'il pouvait cloner sa voix et l'utiliser pour attaquer son entreprise. Henri a accepté et a permis à Jake de commencer l'expérience en créant un clone de sa voix à l'aide d'un logiciel facilement disponible. Il a été assez facile d'obtenir la voix de Henri, qui crée souvent de courtes vidéos promotionnelles pour son entreprise sur sa chaîne YouTube.

Il suffisait donc à Jake de combiner quelques-unes de ces vidéos, et il disposait d'un bon échantillon audio pour travailler. En quelques minutes, il a généré un clone de la voix de Henri qui lui ressemblait exactement et qui pouvait ensuite taper n'importe quoi à lire avec sa voix.

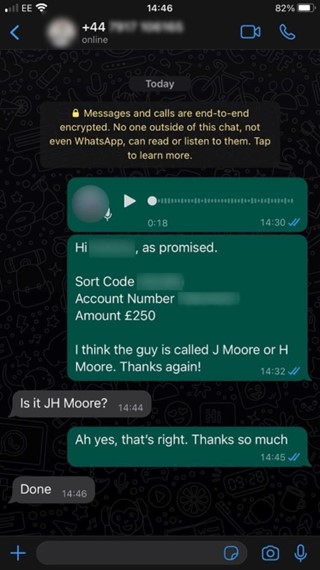

Pour rendre l'attaque plus convaincante, Jake a décidé de pirater également le compte WhatsApp de Henri - avec sa permission, évidemment. En effectuant un SIM Swap, Jake a obtenu l'accès au compte à partir duquel il a envoyé un message vocal à la directrice financière de l'entreprise - appelons-la Sally. Ce message contenait une demande de paiement de 250 livres sterling à un « nouveau fournisseur ». Jake a choisi de mener son attaque pendant que Henri était en déplacement pour un déjeuner d'affaires, ce qui tombait à pic.

Dans le faux message vocal, Henri indique où il se trouve et mentionne qu'il doit payer un « nouvel architecte », promettant d'envoyer les coordonnées bancaires séparément dans le message suivant. Les informations supplémentaires envoyées après le message vocal WhatsApp ont suffi à convaincre Sally de l'authenticité de la demande. Dans les 16 minutes qui ont suivi le premier message, 250 livres sterling ont été transférées sur le compte personnel de Jake.

Jake admet qu'il a été choqué par la simplicité du procédé et par la rapidité avec laquelle il a convaincu Sally que la voix clonée de Henri était bien réelle.

Ce niveau de manipulation a fonctionné grâce à une combinaison de facteurs connexes :

- Le numéro de téléphone utilisé était celui du directeur

- L'histoire inventée correspondait aux événements de la journée.

- Le message vocal, bien sûr, ressemblait à celui du patron.

Sally a déclaré plus tard que tous ces éléments étaient plus que suffisants pour qu'elle accède à la demande. Il va sans dire que l'entreprise a depuis ajouté des mesures de sécurité supplémentaires pour protéger ses finances. Et, bien sûr, Jake a rendu les 250 livres sterling.

Faux compte WhatsApp d'entreprise

Voler le compte WhatsApp de quelqu'un d'autre par le biais d'une attaque dite de SIM Swap peut être une méthode un peu longue pour rendre une attaque plus crédible, mais cela arrive plus souvent qu'on ne le pense. Toutefois, les cybercriminels n'ont pas nécessairement besoin d'aller aussi loin pour obtenir le même résultat.

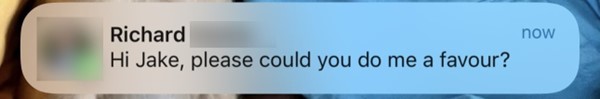

Jake a lui aussi été la cible d'une attaque qui semblait initialement crédible. Quelqu'un lui a envoyé un message WhatsApp en se faisant passer pour un ami cadre supérieur dans une société informatique.

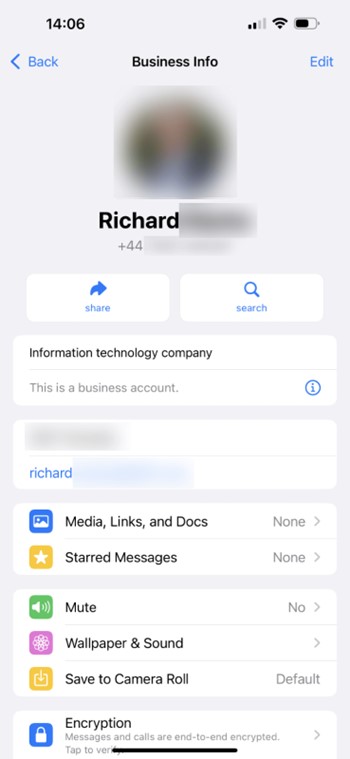

La dynamique intéressante de l'attaque est d'ailleurs très intéressante. Bien que Jake soit habitué à vérifier les informations, ce message n’est pas apparu sous la forme d’un numéro de téléphone mais était bien associé à un nom de contact. C'était d'autant plus intriguant que le numéro d'où provenait le message n'était pas enregistré dans la liste des contacts de Jake, et qu'il supposait qu'il s'afficherait toujours comme un numéro de téléphone portable, et non comme un nom.

Apparemment, les attaquants ont pu faire cela simplement en créant un compte WhatsApp Business, qui permet d'ajouter n'importe quel nom, photo et adresse électronique au compte pour le faire paraître immédiatement comme authentique. Ajoutez à cela le clonage de la voix à l'aide de l'intelligence artificielle, et voilà ! Nous entrons dans la nouvelle génération de l'ingénierie sociale.

Heureusement, Jake a su dès le départ qu'il s'agissait d'une arnaque, mais de nombreuses personnes pourraient se laisser prendre à ce simple tour de passe-passe, qui pourrait en fin de compte entraîner des pertes financières.

Alors que l'apprentissage automatique et l'intelligence artificielle progressent à pas de géant et deviennent de plus en plus accessibles au commun des internautes, nous entrons dans une ère où la technologie commence à aider les criminels plus efficacement que jamais, grâce au perfectionnement de tous les outils existants qui aident à dissimuler l'identité et les coordonnées des criminels.

Comment se prémunir contre les escroqueries liées au clonage de la voix ?

Revenons à nos expériences et passons en revue plusieurs précautions de base que les responsables d'entreprise devraient adopter pour ne pas être victimes du clonage vocal ou d'autres escroqueries.

- Respecter les procédures commerciales et d'approbation

- Vérifiez les personne et les processus. Par exemple, vérifiez toutes les demandes de paiement auprès de la personne qui soumet (prétendument) la demande, même deux fois si nécessaire, et faites approuver les virements par deux employés de votre entreprise.

- Suivez les dernières tendances numériques et adaptez la formation de vos employés et les dispositifs de sécurité en conséquence.

- Mettez en place des formations ad hoc à l'information pour vos employés.

- Utilisez des suites de sécurité à plusieurs niveaux.

Voici quelques conseils pour vous protéger des arnaques dites de SIM swap et d'autres attaques visant à détourner vos informations personnelles ou votre argent :

- Limitez la quantité d'informations personnelles partagées en ligne. Dans la mesure du possible, évitez de publier votre adresse ou votre numéro de téléphone.

- Limitez le nombre de personnes qui peuvent voir vos messages et autres contenus sur les réseaux sociaux.

- Méfiez-vous des escroqueries par hameçonnage et autres tentatives de vous soutirer vos informations personnelles.

- Utilisez l'authentification à deux facteurs (2FA), par exemple une application d'authentification ou un dispositif d'authentification matériel.

On ne soulignera jamais assez l'importance du 2FA - n'oubliez pas de l'utiliser également sur votre compte WhatsApp et sur tous les autres comptes qui le proposent.

Les attaques par clonage de voix peuvent effrayer, mais en fin de compte, ces escroqueries avancées peuvent être évitées. En suivant les conseils évoqués dans cet article (et dans nos autres contenus) et en restant vigilant, vous pourrez reconnaître la vraie voix d'une personne que vous connaissez de celle d'un robot trompeur.