El Protocolo de Escritorio Remoto (RDP) se ha convertido en una herramienta importante para la gestión de las redes de las empresas en la era de los espacios de trabajo híbridos. Sin embargo, un equipo RDP no seguro constituye un vector que ofrece a los ciberdelincuentes importantes ventajas cuando intentan atacar tus sistemas. ¿Qué actividades maliciosas podrían llevar a cabo los autores de las amenazas a través de RDP y cómo se puede evitar que lo hagan?

¿Qué es un equipo RDP?

El Protocolo de Escritorio Remoto (RDP) se ha convertido en una herramienta importante para la gestión de las redes de las empresas en la era de los espacios de trabajo híbridos. Sin embargo, un equipo RDP no seguro constituye un vector que ofrece a los ciberdelincuentes importantes ventajas cuando intentan atacar tus sistemas. ¿Qué actividades maliciosas podrían llevar a cabo los autores de las amenazas a través de RDP y cómo se puede evitar que lo hagan?

El número de incidentes que se producen utilizando un equipo RDP en los últimos años ha ido en aumento

Con mayor frecuencia, los atacantes se aprovechan de la conexión a servidores Windows desde Internet mediante RDP mientras inician sesión como administrador del equipo. Esto puede hacerse explotando vulnerabilidades (como BlueKeep CVE-2019-0708), suplantación de identidad, robo de credenciales, destrucción de contraseñas, fuerza bruta o acceso mal configurado a sistemas internos. Una vez que los atacantes están dentro, normalmente intentan determinar para qué se usa el servidor, por quién y cuándo se usa. A continuación, se llevan a cabo acciones maliciosas.

Las actividades maliciosas más comunes realizadas a través de RDP

- Instalar ransomware

- Instalar programas de criptominería para generar criptodivisas (como Monero)

- Instalar software de control remoto adicional para mantener el acceso a los servidores comprometidos en caso de que se descubran las actividades de RDP

Las principales vulnerabilidades que conducen a un ataque a través de RDP son las credenciales de inicio de sesión débiles. Debido a ellas, el RDP corre el riesgo de sufrir ataques de fuerza bruta y de robo de credenciales. El acceso no restringido a los puertos representa otro problema: la mayoría de las conexiones RDP utilizan el puerto 3389 por defecto, lo que abre una ruta para los atacantes.

Utilizar sistemas operativos no respaldados o no actualizar a la última versión abre la puerta a exploits y vulnerabilidades. Por ejemplo, BlueKeep es una vulnerabilidad de seguridad que afectó en gran medida a Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 y Windows Server 2008 R2 en mayo de 2019 y sigue afectando a la infraestructura de IT incluso ahora. La vulnerabilidad BlueKeep permite a los atacantes ejecutar código de programa arbitrario en los ordenadores de las víctimas. Aunque los atacantes individuales también pueden presentar una amenaza generalizada utilizando herramientas automatizadas para los ataques, la vulnerabilidad BlueKeep es "wormable". Eso significa que un ataque puede propagarse automáticamente a través de las redes sin ninguna intervención de los usuarios.

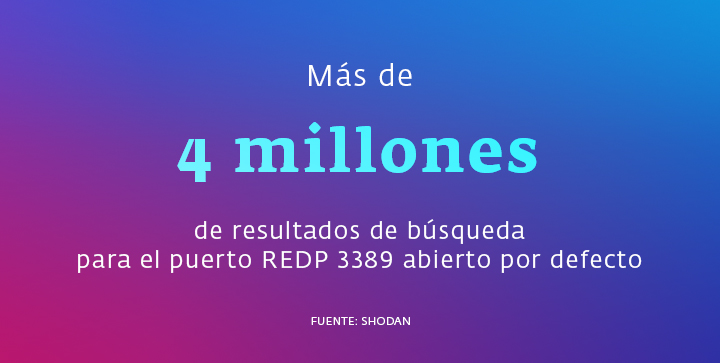

Aparte de eso, encontrar sistemas accesibles desde el exterior y luego abusar de ellos con fines maliciosos es sencillo para los delincuentes. ¿Por qué? Los sistemas RDP vulnerables son bastante fáciles de encontrar. Por ejemplo, los sistemas que ejecutan RDP pueden ser identificados por motores de búsqueda especializados como Shodan, que recorren constantemente Internet en busca de dispositivos conectados y recopilan información sobre ellos. En agosto de 2021, Shodan indicaba que había más de 4 millones de sistemas en Internet con el puerto RDP 3389 abierto.

También es fácil para los atacantes obtener un punto de apoyo en los sistemas RDP si tienen una configuración insuficiente. Las herramientas y técnicas para escalar privilegios y obtener derechos de administrador en sistemas RDP comprometidos son ampliamente conocidas y están disponibles.

Utilizar el RDP de forma segura

Si deseas utilizar el Protocolo de Escritorio Remoto de forma segura, limita el acceso a RDP a funciones y sistemas específicos que estén configurados de forma segura, parcheados con prontitud, supervisados constantemente, con un firewall adecuado y con copias de seguridad periódicas. Asegúrate de que todo el mundo cumple las normas de la empresa sobre el uso de RDP y haz un inventario de tus activos conectados a Internet: no es raro que una empresa sea atacada a través de un activo conectado a Internet del que el personal de seguridad no tenía conocimiento hasta después de ese ataque. Por ello, necesitas establecer procesos que garanticen que esto no le ocurra a tu empresa.

Una vez hecho el inventario de los activos que se conectan a Internet, documenta cuáles tienen acceso remoto y decide si ese acceso es necesario. Si lo es, sigue las reglas que se indican a continuación.

Cómo reducir la posibilidad de que un ataque RDP tenga éxito en tu empresa

1) Inhabilita el Protocolo de Escritorio Remoto si no está en uso.

2) Exige contraseñas seguras para todas las cuentas a las que se pueda acceder a través de RDP, y la autenticación multifactor (MFA) es imprescindible.

3) Cambia el número de puerto RDP por defecto para que las herramientas de análisis de puertos no lo encuentren en una lista de puertos RDP abiertos.

4) Establece reglas de firewall para permitir que solo determinadas direcciones IP tengan acceso al RDP.

5) Asegúrate de que los empleados utilizan la última versión de tu sistema operativo elegido y comprueba que se actualiza con regularidad.

6) Instala una VPN para intermediar la conexión RDP, ya que el cifrado proporcionado por la VPN es su servicio clave.

7) Reemplaza los ordenadores inseguros, como los que tienen sistemas operativos que no se pueden actualizar a la última versión.

8) Habilita el bloqueo de explotaciones en el software de seguridad de los equipos.