Spyware, stalkerware, bossware: Es posible que hayas oído hablar de algunos de los diferentes tipos de software malicioso que se pueden instalar en tu dispositivo para rastrear tu actividad y convertir tu dispositivo en un "micrófono". ¿Este software representa un peligro real? Esto es lo que tú y tus empleados deben saber sobre este tipo de malware para proteger tu privacidad y evitar el robo de credenciales.

Imagínate revisar tu teléfono y de repente ver este mensaje: “Sabemos que tu contraseña es XYZ, ¡y sabemos mucho más que eso! A menos que nos pagues, se enviarán vídeos privados suyos a tus amigos y colegas”. Leer un correo electrónico como este puede dejar al destinatario conmocionado y asustado. Las estafas de chantaje cibernético y sextorsión a menudo se presentan como más aterradoras de lo que realmente son, lo que, sin embargo, no las hace menos un problema real.

Si alguna vez has recibido un correo electrónico similar al anterior, es probable que los ciberatacantes no tengan nada más que tu contraseña. Si bien eso ya es un riesgo de seguridad grave, también es más común de lo que piensas. Los ciberdelincuentes que buscan credenciales de inicio de sesión filtradas en la dark web son una práctica básica. Luego usan las contraseñas para chantajear y/o presionar a las personas para que les envíen dinero o datos. Pero, ¿es posible que alguien te esté acechando a través de tu dispositivo?

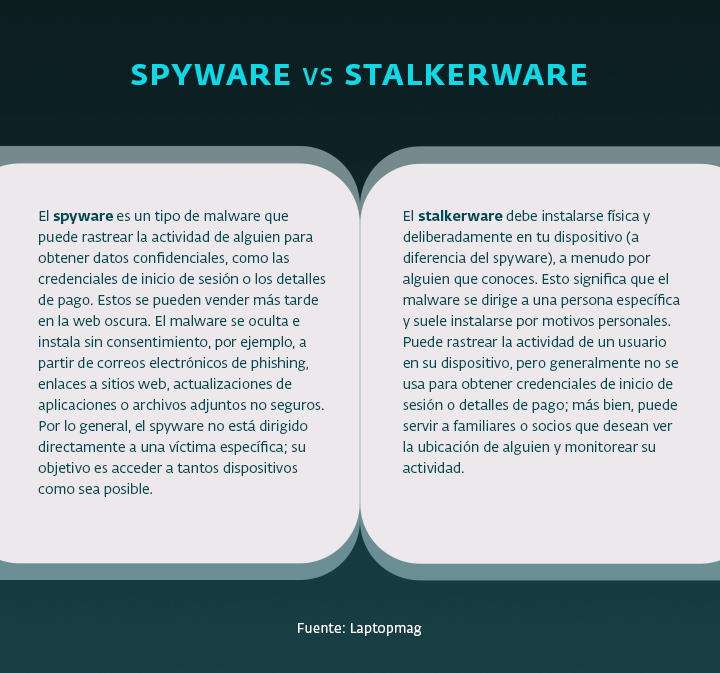

Por desgracia, la respuesta es sí. Varias formas de malware, por ejemplo, spyware y stalkerware, pueden usarse para rastrear tu actividad sin que lo sepas. ¿Cuál es la diferencia entre los dos?

Es posible que también te hayas topado con bossware, un software que se usa para monitorear la actividad de los empleados en sus dispositivos de trabajo. Desde la pandemia y el aumento de personas que trabajan desde casa, el uso de bossware se ha vuelto más común. Bossware a menudo se ha visto como un área gris: Puede instalarse legalmente y debe usarse únicamente para el monitoreo ocasional relacionado con el trabajo, pero puede representar un problema de privacidad, ya que los empleados a menudo no tienen forma de determinar cuánta información rastrea o con qué propósito.

|

El caso de Pegasus El software espía también se puede utilizar por motivos políticos, como el famoso software espía Pegasus. Fue creado por una empresa de seguridad con sede en Israel en 2016 y se ha instalado en dispositivos de periodistas, activistas y empresarios de todo el mundo para rastrear su actividad. Su uso original era para detectar actividades criminales y terroristas, pero desafortunadamente, el software finalmente fue utilizado maliciosamente por regímenes autoritarios para monitorear y controlar a sus oponentes. Pegasus fue utilizado anteriormente por las agencias de inteligencia y aplicación de la ley occidentales, pero hoy en día, las mismas organizaciones están luchando contra su uso, y Apple ha intentado desactivar el software con varias actualizaciones del sistema operativo. |

Para volver al ejemplo inicial, mientras que el spyware y el stalkerware a menudo aparecen junto con el tema del chantaje cibernético, es muy poco probable que los delincuentes usen el acceso a tu dispositivo para obtener imágenes personales tuyas y luego te chantajeen. Si alguna vez recibes un correo electrónico pidiéndote dinero a menos que desees que se publiquen tus imágenes personales, no te dejes engañar, es probable que solo sea una trampa. Aún así, vale la pena revisar tu dispositivo y asegurarte de que no haya signos de spyware en él.

Cómo reconocer si has sido comprometido por un spyware

1. Cambios inusuales en el rendimiento de tu dispositivo. Es posible que el malware necesite usar tus datos de Internet y tu batería para funcionar, lo que puede resultar en un agotamiento más rápido de la batería, picos en el uso de datos de Internet o un tiempo de respuesta más lento. Si bien estos signos pueden no ser motivo de preocupación, considera revisar tu dispositivo en busca de hallazgos inusuales.

2. Aplicaciones desconocidas en tu dispositivo. Intenta realizar un análisis de malware y verifica qué aplicaciones se están ejecutando actualmente en tu dispositivo. Si no conoces algunos de ellos, consulta con tu equipo de TI.

3. Vídeos o imágenes extrañas. Los delincuentes pueden grabarte a través de tu cámara web y enviarse las imágenes a ellos mismos, pero a veces dejan rastros, como vídeos o imágenes inusuales. Si encuentras alguno de ellos en tus carpetas, comunícate con TI para que revisen tu dispositivo.

4. La luz de control de tu cámara se enciende sin que la uses. Aunque los ciberdelincuentes pueden apagar la luz, a veces fallan en sus intentos de desactivarla.

5. Su configuración ha cambiado. Los ciberdelincuentes pueden intentar cambiar tu configuración y facilitar tus intentos maliciosos. Comprueba tus ajustes de seguridad y, si ves que se han desactivado sin que lo sepas, ponte en contacto con tu equipo de TI.

|

¿Qué pasa con el stalkerware? Para el stalkerware, las señales de que se instaló en tu teléfono son las mismas, pero también existe el factor psicológico adicional, como que alguien sepa demasiado sobre sus hábitos en línea y su paradero fuera de línea. Si crees que alguien ha instalado stalkerware en tu dispositivo sin que lo sepas, recopila todas las pruebas posibles y comunícate con las autoridades legales. |

Tienes un mensaje de un hacker, ¿ahora qué?

1. No te asustes. Antes de hacer nada, recuerda que los ciberdelincuentes a menudo esperan manipularte para que realices acciones apresuradas utilizando información falsa, por lo que cualquier cosa que se diga en su mensaje puede no ser cierta.

2. No interactúes. Los mensajes pueden incluir malware oculto, así que evita hacer clic en cualquier enlace, archivo adjunto o imagen.

3. No pagues. Pagar a los ciberdelincuentes solo les ayuda a continuar con sus negocios ilegales y, en la mayoría de los casos, no pagar el rescate puede no tener ninguna consecuencia.

4. No dejes tus cuentas sin seguridad. Los ciberdelincuentes pueden apuntar a sus víctimas según las listas de credenciales filtradas. Trata de cambiar regularmente tus contraseñas, usa contraseñas diferentes para cada una de tus cuentas y usa un administrador de contraseñas para que puedas realizar un seguimiento de ellas. Si deseas saber si alguna vez se filtraron tus credenciales, visita Have I Been Pwned?

5. Sé activo. Si recibes un correo electrónico que te preocupa o que intenta obligarte a realizar acciones específicas, ponte en contacto con tu departamento de TI. Pueden determinar si tu dispositivo es Seguro o si se ha instalado malware, y te ayudarán a resolver la situación. También pueden ayudarte a evitar situaciones similares en el futuro asegurando tu dispositivo o instalando una solución de ciberseguridad y una solución antispam.