El sitio web de tu empresa es como el escaparate de una tienda física. Su diseño es crucial para tus clientes y distribuidores, y tienes que mantenerlo seguro. Sin embargo, en todo el mundo, unos 30.000 sitios web son pirateados diariamente. ¿Qué tipos de ataques cabe esperar y cómo funcionan?

1) Ataque DoS y DDoS

Una denegación de servicio (DoS) es una forma de ciberataque en la que los autores tratan de interrumpir o colapsar un sitio web, una red u otro servicio en línea. ¿Cómo? Sobrecargándolo con un alto volumen de peticiones falsas o basura. Los ciberdelincuentes suelen utilizar redes de dispositivos distribuidos y comprometidos para interrumpir los sistemas apuntando a uno o más de los componentes necesarios para establecer una conexión con un recurso de la red, lo que convierte el ataque DoS en un ataque DDoS ,como en denegación de servicio distribuido. Los tipos más comunes son:

- Ataque volumétrico: el tipo más antiguo de ataque (D)DoS, que emplea grandes volúmenes de tráfico para llenar la capacidad de ancho de banda entre la red de la víctima e Internet o la capacidad dentro de la red de la víctima. Los mayores ataques volumétricos se miden (actualmente) en terabits por segundo (Tbps), el equivalente a unas 9.000 conexiones típicas de Internet.

- Ataque de protocolo: este tipo de ataque utiliza el diseño del protocolo de comunicación subyacente para agotar los recursos del sistema objetivo. Por ejemplo, durante una inundación SYN, el atacante puede sobrecargar todos los puertos disponibles en un equipo servidor objetivo enviando repetidamente paquetes de solicitud de conexión inicial (SYN), haciendo que el dispositivo objetivo responda al tráfico legítimo con lentitud o no lo haga.

- Ataque a la capa de aplicación : este tipo de ataque se dirige a las aplicaciones de cara al público a través de un alto volumen de tráfico falso o falsificado. Un ejemplo es un ataque de inundación HTTP que inunda un servidor web específico con solicitudes HTTP GET y HTTP POST, por lo demás legítimas (en decenas de millones por segundo). Aunque el servidor tenga suficiente ancho de banda, se ve abrumado por las peticiones falsas, lo que limita la capacidad de procesar sus contrapartes legítimas. Si el ataque se prolonga lo suficiente, el servidor se quedará sin capacidad de procesamiento.

.jpg)

2) Ataque de scripting cruzado

El cross-site scripting (XSS) permite a los atacantes comprometer las interacciones entre los usuarios y una aplicación vulnerable. ¿Cómo? Según OWASP, los ataques de cross-site scripting "son un tipo de inyección, en el que se inyectan scripts maliciosos en sitios web que de otro modo serían benignos y de confianza". Cuando el código malicioso se ejecuta dentro del navegador de la víctima, los atacantes pueden comprometer completamente la interacción de la víctima con la aplicación.

La vulnerabilidad permite a los atacantes eludir la política de mismo origen diseñada para diferenciar unos sitios web de otros. Los ciberdelincuentes pueden hacerse pasar por las víctimas y realizar cualquier acción que los usuarios puedan llevar a cabo y, por tanto, acceder a cualquier dato de los usuarios. Si las víctimas tienen acceso privilegiado dentro de la aplicación, los atacantes podrían obtener el control total de todas las funcionalidades y datos de la aplicación.

3) Ataques de inyección

- Inyección de código: explotación de un error informático causado por el procesamiento de datos no válidos. Los atacantes suelen introducir código malicioso en un programa informático vulnerable y cambiar el flujo de ejecución. La inserción de código con éxito puede ser desastrosa: permite la propagación de programas maliciosos y, en particular, la propagación de gusanos informáticos en las redes de las empresas. Los atacantes pueden entonces comprometer las propiedades de integridad y privacidad de las bases de datos, la seguridad e incluso la corrección de los datos.

- Ataque de inyección SQL (SQLi): los atacantes intentarán manipular la consulta SQL utilizada en la aplicación web y obtener acceso directo a tus datos. Esto se suele hacer a través de un campo de entrada de un formulario web, campos de comentarios u otros lugares donde los usuarios interactúan con su sitio web.

- Ataque de comandos: las aplicaciones web necesitan llamar a un comando del sistema en el servidor web que las ejecuta de vez en cuando. Si la entrada del usuario no está validada y restringida, los atacantes pueden insertar un comando en el sistema mientras utilizan el acceso a nivel de usuario. La inyección de comandos puede comprometer una aplicación y sus datos o todo el sistema con los servidores e infraestructura conectados.

4) Ataque de día cero

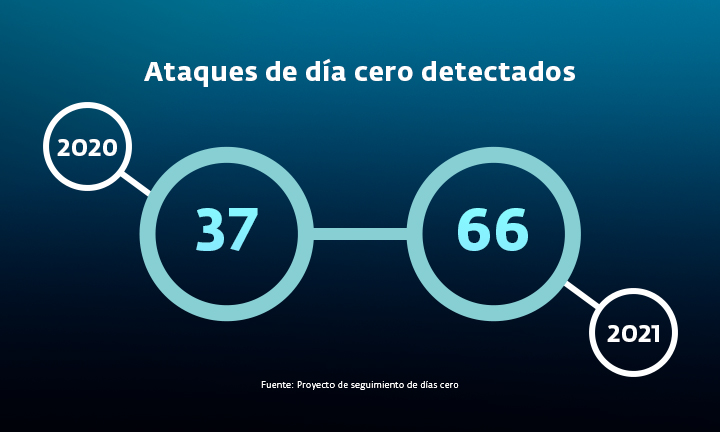

Según MIT Technology Review, en 2021 se batió el récord de ataques de día cero. Un exploit de día cero ,una forma de lanzar un ciberataque a través de una vulnerabilidad previamente desconocida, es casi lo más valioso que puede poseer un atacante; estos exploits pueden tener un precio de más de un millón de dólares en el mercado abierto.

Un ataque de día cero suele comenzar con una vulnerabilidad de seguridad completamente desconocida en el sistema operativo o la aplicación del ordenador. Un caso similar, ligeramente menos peligroso, es el de día n: una vulnerabilidad en el sistema operativo o en las aplicaciones para la que, o bien no se ha publicado el parche, o bien los desarrolladores de la aplicación no eran conscientes de ello o no tuvieron tiempo suficiente para solucionarlo. En cualquiera de los dos casos, la explotación se produce antes de que todo el mundo (que necesita saberlo) conozca la vulnerabilidad o antes de que el parche esté disponible públicamente. Por eso, los usuarios que confían en la fuente de los parches de software a menudo no se enteran de la existencia de los exploits.

Conoce más sobre la vulnerabilidad Log4Shell recientemente descubierta y cómo detectarla. Según algunas fuentes, los resultados de este fallo podrían afectar a cientos de millones de dispositivos durante muchos años.

5) Ataque MitM

El ejemplo más conocido de un ataque man-in-the-middle (MitM) es la escucha activa; en este caso un atacante intercepta el tráfico entre dos o más víctimas. Esto permite al atacante no solo ver la conversación sino alterarla sin que ninguna de las víctimas sea consciente de que el atacante está manipulando la interacción.

Este es un resultado particular de la capacidad de subvertir el protocolo de autenticación. El Instituto Nacional de Estándares y Tecnología escribe que, en el contexto de la autenticación, el atacante suele situarse entre el demandante y el verificador, entre el registrante y el proveedor de servicios en la nube (CSP) durante la inscripción, o entre el suscriptor y el CSP durante la vinculación del autenticador.

6) Ataque de fuerza bruta

Un ataque de fuerza bruta utiliza el método de ensayo y error para descifrar contraseñas, credenciales de inicio de sesión o claves de cifrado para obtener acceso no autorizado a cuentas individuales y a los sistemas y redes de las empresas. A menudo se utilizan redes de bots, ya que son más rápidas debido al gran volumen de dispositivos que hacen la conjetura en paralelo. Las botnets también son más difíciles de bloquear, ya que incluyen una amplia gama de IPs.

Las motivaciones para un ataque de este tipo incluyen la propagación de malware, la explotación de anuncios o datos de actividad de la empresa y el daño a la reputación corporativa. "Hoy en día, muchos sitios web y servicios populares bloquean el acceso después de 5 a 10 intentos erróneos desde una dirección IP específica. Una red de bots tiene más posibilidades de acertar utilizando un rango de IPs en una región geográfica específica", explica el experto de ESET Ondřej Kubovič.

El ciberdelicuente prueba múltiples nombres de usuario y contraseñas, a menudo utilizando un ordenador para probar una amplia gama de combinaciones hasta encontrar la información de acceso correcta. El atacante utiliza un software o, al menos, algún código o script que puede adivinar miles de contraseñas en pocos segundos o minutos.