Alta actividad del procesador, consumo inusual de energía, reducción de la productividad de tu infraestructura. Estas son algunas de las señales que indican que los dispositivos de tu empresa podrían haber sido utilizados de forma indebida para la minería de criptomonedas. ¿Cómo puedes evitar que los criptomineros entren en tu red? ¿Y por qué deberías preocuparte?

A medida que las criptomonedas se vuelven más populares y valiosas, impulsadas (entre otros factores) por la creciente aceptación de estos métodos de pago, también ganan la atención de los atacantes. No es de extrañar que entre enero y abril de 2021, el número de amenazas de criptomonedas haya aumentado casi un 19%, según revela el reciente Informe de Amenazas de ESET. En el mismo período también hubo un aumento masivo de los precios de las criptomonedas, por lo que podemos observar la correlación entre el aumento de los precios de las criptomonedas y el uso de criptomineros. Hay múltiples razones por las que las criptomonedas se convierten en un objetivo atractivo para los ciberdelincuentes, que a menudo llevan a cabo sus actividades ilegales a través de los dispositivos de las empresas, incluidos los utilizados por las pequeñas empresas. A continuación, te explicamos lo que debes buscar, cómo sucede y los consejos para mantener a tu PYME a salvo de la criptominería ilícita.

Fácil de obtener

La minería de criptomonedas se ha convertido en la táctica de bajo riesgo a la que recurren los ciberdelincuentes para ganar dinero. Utilizan indebidamente los dispositivos electrónicos para minar criptomonedas, instalando un código malicioso que roba secretamente la capacidad de procesamiento. Los dispositivos de las empresas son incluso más tentadores que los privados: como su rendimiento suele ser mayor, los ciberdelincuentes también consiguen minar más divisas en menos tiempo.

Como el programa generalmente se ejecuta en segundo plano, es bastante difícil detectar cuando un dispositivo ha sido secuestrado. Sin embargo, algunos signos no deben ser ignorados. Cuando se infecta con el malware de minería de criptomonedas, el dispositivo suele ser más lento y la productividad y el rendimiento de la infraestructura disminuyen. Otra señal de advertencia es el consumo inusual de energía, así como el tráfico de red sospechoso. Si tu dispositivo Android ha sido infectado con malware de minería de criptomonedas, podrás detectar otras causas de carga computacional, como una menor duración de la batería y un aumento notable de la temperatura del dispositivo.

El riesgo subestimado para las PYMEs

¿Te puedes preguntar si este problema es relevante para tu pequeña empresa? Aparentemente, los ataques de criptominería no son tan graves como otras ciberamenazas. Sin embargo, también tienen el potencial de paralizar tu negocio. "La minería suele secuestrar una gran parte de la potencia de procesamiento del hardware, reduciendo el rendimiento y la productividad. El proceso de uso intensivo de energía causa un estrés adicional a los componentes de hardware y puede dañar los dispositivos objetivo, acortando su vida útil", explica el especialista en concienciación de seguridad de ESET, Ondrej Kubovič. El malware de criptominería también puede conducir a interrupciones aún más significativas, ya que expone las vulnerabilidades de la infraestructura de la empresa y la postura de ciberseguridad, que pueden ser aprovechadas por otros ciberdelicuentes maliciosos -a veces incluso avanzados y sofisticados- o su código.

Criptomineros exigentes

¿Cómo infectan los criptomineros el dispositivo? Hay varios tipos de malware y posibles estrategias. El programa malicioso se descarga e instala en el dispositivo, o se integra en una página web. En este último caso, los ciberdelincuentes incrustan un JavaScript dañino en una página web (o en alguna parte de ella), que ha sido especialmente diseñada para minar criptomonedas. Esta técnica se denomina cryptojacking, y se dirige principalmente a páginas web de torrents, de streaming gratuito o pornográficas, en las que los internautas suelen pasar más tiempo y, por tanto, permiten al minero minar más. La criptodivisa más popular que los atacantes suelen desear es Monero. "Tiene un mayor nivel de anonimato en las transacciones y, lo que es más importante, se favorece el minado con CPUs y GPUs normales, mientras que el hardware caro y especializado, como los mineros ASIC, es disuadido", dice Kubovič.

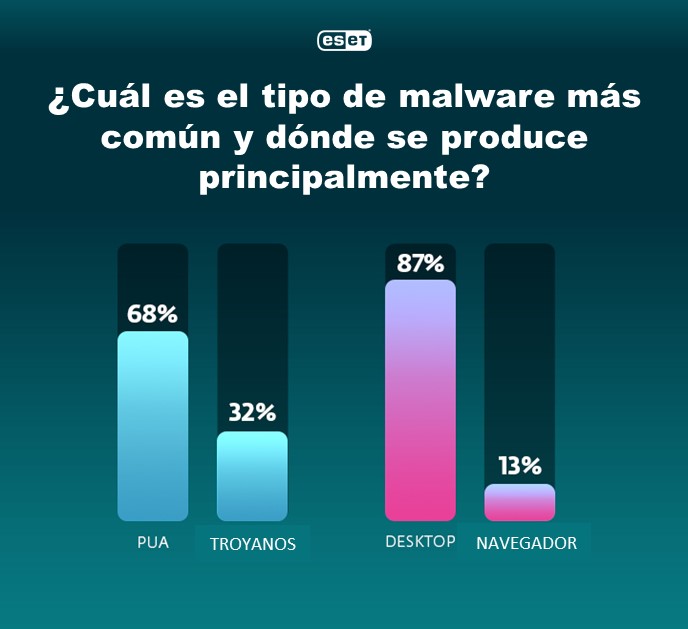

Curiosamente, la mayoría de los criptomineros detectados no son troyanos obviamente maliciosos, sino aplicaciones potencialmente no deseadas (PUA), es decir, software que podría realizar actividades no aprobadas o esperadas por el usuario. Esta categoría incluye adware, trackware, cryptominers y otros. Un programa de este tipo puede instalarse por error o por desconocimiento, por lo que se aconseja limitar los privilegios administrativos en tu empresa para mitigar el factor de riesgo humano que conlleva.

Menos oportunidades para los criptomineros

Afortunadamente, hay formas de evitar que los criptomineros infecten tus dispositivos.

1. Protege tus dispositivos con soluciones de seguridad multicapa y fiables.

Te ayudan a detectar el malware de criptominería.

2. Implanta un software de detección de intrusiones (IDS).

Esto te permite identificar patrones de red sospechosos y aumentar la visibilidad de la red mediante una consola de gestión remota.

3. Sigue el principio del mínimo privilegio.

Las cuentas de usuario deben tener el menor número de permisos posible. Esto disminuye el riesgo de que los criptomineros se propaguen a otros dispositivos dentro de la misma red de la empresa.

4. Utiliza controles de aplicación que reduzcan al mínimo el software que se puede ejecutar.

De nuevo, esto evita que se instale malware de criptominería en los dispositivos de la empresa.

5. Implementa una buena política de actualizaciones y parches.

Gracias a esta medida, disminuyes el riesgo de que tu empresa se vea comprometida a través de vulnerabilidades previamente conocidas.

6. Supervisa los sistemas de la empresa.

Busca el uso excesivo de energía o el consumo de energía.

7. Filtra los sitios web que no deben ser visitados desde los dispositivos de la empresa.

Crea una lista de bloqueo de sitios web que no son necesarios ni adecuados para el trabajo (por ejemplo, torrents o servicios de streaming gratuitos).

Por último, pero no por ello menos importante, la formación de los empleados es importante: a veces el factor humano es el punto más vulnerable, pero concienciando a tus empleados puedes convertirlos en el muro de defensa de tu empresa. A continuación, te indicamos cómo proceder si quieres crear una cultura de empresa ciberconsciente.