Como gerente de TI, você desempenha um papel fundamental na proteção da sua organização contra ameaças de engenharia social. O desafio não é apenas proteger os sistemas e dados da empresa, mas também garantir que seus funcionários permaneçam informados e vigilantes contra essas táticas.

Se alguém em sua empresa recebesse um e-mail suspeito de um remetente desconhecido pedindo para clicar rapidamente em um link, eles o fariam? Graças às diversas sessões de treinamento em cibersegurança que se tornaram parte regular de muitas organizações hoje, há uma boa chance de que eles reconheçam essa tentativa maliciosa. Mas e se o e-mail viesse de um endereço dentro da empresa, solicitando urgentemente acesso a alguns documentos internos? A familiaridade com o nome do remetente e a natureza aparentemente oficial do pedido podem facilmente gerar confiança. E é exatamente isso que ataques de engenharia social como phishing aproveitam.

O pretexting é uma abordagem mais elaborada e paciente em comparação com o phishing tradicional. Ele se baseia em um pretexto ou história fabricada, mas crível, para enganar a vítima a divulgar informações ou realizar ações específicas. Isso pode incluir se passar por um colega de confiança, provedor de serviços ou figura de autoridade para ganhar a confiança da vítima e extrair informações. Muitas vezes, o atacante cria um rapport com seu alvo e se envolve em conversas prolongadas ou múltiplas interações para extrair gradualmente as informações desejadas sem levantar suspeitas.

|

Assalto cibernético em cassino Em setembro de 2023, o glamour de Las Vegas foi ofuscado por um tipo diferente de espetáculo, foram os ataques de engenharia social em cassinos renomados como MGM Resorts e Caesars Entertainment. Dados de clientes, incluindo carteiras de motorista e números de seguro social, foram roubados durante um ataque de engenharia social em larga escala. Como tudo aconteceu? Parece que os culpados (os grupos de hackers ALPHV e Scattered Spider) miraram na empresa de gerenciamento de identidade Okta. Eventualmente, conseguiram violar as defesas de cinco clientes desavisados da Okta, incluindo MGM e Caesars. O que é particularmente intrigante é a tática do segundo grupo. O Scattered Spider é conhecido por entrar em contato com as equipes de segurança da informação de uma organização por telefone, fingindo ser um funcionário que precisa redefinir sua senha. “Eles tendem a ter a maior parte das informações de que precisam antes de ligar para o helpdesk, esse é o último passo”, revelou Marc Bleicher, analista de segurança. É altamente provável que uma técnica semelhante de engenharia social também tenha sido usada para obter os dados dos gigantes dos cassinos de Las Vegas: nos últimos meses, Okta relatou um padrão recorrente em que hackers se faziam passar por funcionários de empresas visadas, manipulando suavemente os serviços de suporte de TI para fornecer acesso duplicado. Estes incidentes provam que o pretexto é uma ameaça substancial, não apenas os especialistas em TI, mas todos os funcionários devem estar cientes. |

Para acompanhar os desenvolvimentos rápidos no campo do crime cibernético, é útil distinguir entre phishing e pretexting. De acordo com o relatório de violação de dados da Verizon de 2023, cerca da metade de todos os ataques de engenharia social são incidentes de pretexting, uma taxa que dobrou desde o ano anterior.

Variedades de ações em incidentes de engenharia social de acordo com o Relatório de Violação de Dados da Verizon de 2023

Embora o e-mail ainda represente a maioria dos ataques de engenharia social, eles também podem ocorrer através de mídias sociais e outros canais de comunicação. Não surpreendentemente, o uso de pretexting torna os ataques de engenharia social ainda mais bem sucedidos e, portanto, cada vez mais comuns. A quantia média roubada nessas ataques também aumentou nos últimos anos, alcançando £42.000 em 2022.

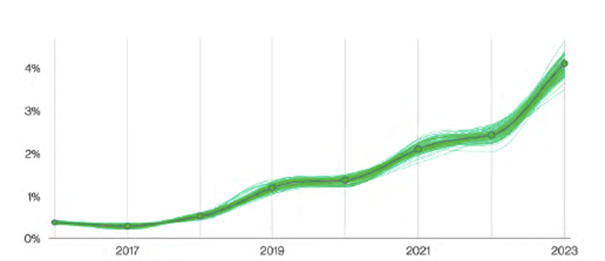

Incidentes de pretexting ao longo do tempo, de acordo com o Relatório de Violação de Dados da Verizon de 2023

Como funciona o pretexting?

Este golpe online depende de uma história fabricada para acessar informações ou ativos valiosos. E toda boa história precisa de personagens críveis e um enredo envolvente.

O personagem é o papel que o golpista desempenha nesta história falsa. O perpetrador geralmente se faz passar por alguém com credibilidade e autoridade, como o chefe da vítima, uma instituição governamental ou um provedor de serviços. Não é exceção que eles até tentem se disfarçar como alguém que você conhece pessoalmente.

O enredo é o que dá a esta história fabricada sua razão de ser. As situações encenadas podem ser genéricas, por exemplo, um pedido para alterar sua senha ou mais específicas, como exigir a alteração dos detalhes de faturamento de um fornecedor nos sistemas corporativos.

Para tornar o pretexting crível, os atacantes frequentemente utilizam informações coletadas online sobre os interesses, detalhes profissionais ou até mesmo relacionamentos pessoais de seus alvos. Segundo um relatório da Omdia, aproximadamente 100 minutos de pesquisa simples no Google podem fornecer aos hackers informações suficientes de fontes públicas (principalmente mídias sociais) para criar uma história convincente.

Próximo nível: Comprometimento de e-mail empresarial (BEC)

O que torna os personagens mais críveis e, portanto, a técnica de pretexting ainda mais perigosa, é o uso de um endereço de e-mail ou número de telefone aparentemente legítimo com o qual a vítima está familiarizada. Isso é chamado de comprometimento de e-mail empresarial (BEC), um tipo de ataque que depende da habilidade de se disfarçar como alguém dentro da empresa ou um parceiro externo confiável. Ele vem em várias formas:

- Domínios parecidos podem ter apenas uma pequena variação na grafia em relação a um endereço de e-mail legítimo, como "conpany" em vez de "company", ou "Ana" em vez de "Anna".

- Spoofing de domínio é uma técnica de falsificação do nome de exibição ou endereço de e-mail manipulando o protocolo de e-mail (SMTP). O SMTP também pode permitir que o remetente defina um endereço diferente ao responder, garantindo que eles recebam as respostas.

- O atacante também pode usar um e-mail real ou conta de mídia social que foi comprometida, geralmente devido a credenciais vazadas.

O objetivo mais comum de um ataque BEC é convencer o alvo a enviar dinheiro para o atacante, acreditando que estão realizando uma transação comercial legítima e autorizada. Segundo a IBM, o custo médio de uma violação de dados devido a um ataque BEC chega a £4 milhões. Este número impressionante destaca a importância de compreender e combater essas ameaças de forma eficaz.

Defendendo sua empresa contra ataques de pretexting e BEC

Embora as táticas utilizadas nos ataques de pretexting e BEC sejam complexas, os princípios de defesa permanecem os mesmos para qualquer forma de ataque de engenharia social. Aqui está o que seus funcionários devem saber:

Cautela e vigilância

Seja cauteloso com procedimentos recebidos de forma passiva, ou seja, que você não solicitou previamente, especialmente com aqueles que exigem urgência. Faça uma pausa e avalie a situação antes de prosseguir.

Verificação antes da ação

Sempre verifique a autenticidade das solicitações, mesmo que pareçam vir de fontes confiáveis. Use informações de contato conhecidas para confirmar demandas incomuns ou sensíveis.

Escolha de canais estabelecidos

Em um ambiente corporativo, comunique-se apenas por meio de canais de comunicação pré-aprovados.

Identificando inconsistências

Esteja atento a inconsistências em e-mails, como linguagem incomum, erros de ortografia ou mudanças no estilo de escrita.

E aqui está o que você, como responsável pela cibersegurança dentro da sua empresa, pode fazer:

Educação contínua

Mantenha-se informado sobre ameaças e técnicas de ataque em constante evolução e procure desenvolver uma forte consciência cibernética em sua empresa. Treinamentos regulares podem capacitar sua equipe a reconhecer e responder a atividades suspeitas.

Protegendo dados sensíveis

Proteja seus dados pessoais e organizacionais por meio de uma política robusta de senhas, autenticação multifatorial, criptografia e práticas seguras de armazenamento.

Preparação e resposta

Reconheça que, mesmo com as melhores medidas de prevenção, alguns ataques podem ter sucesso. Portanto, tenha um plano de resposta para minimizar danos e mitigar rapidamente os efeitos em caso de um ataque bem-sucedido.

Os ataques de pretexting e BEC são exemplos do constante progresso que os cibercriminosos estão fazendo, infelizmente. Embora não haja uma proteção infalível contra ameaças cibernéticas, estar consciente pode fazer uma grande diferença. Lembre-se, estar seguro é uma jornada. Trata-se de minimizar riscos, responder eficazmente quando algo escapa, e adaptar-se continuamente ao cenário em constante mudança da segurança digital.