O site da sua empresa funciona como a vitrine de uma loja física. Seu design é de suma importância para seus clientes e parceiros, e é necessário mantê-lo em segurança. No entanto, no mundo, cerca de 30 mil sites são invadidos, diariamente. Que tipos de ataques podem ser esperados e como eles acontecem?

1. Ataque DoS e DDoS

Um ataque de negação de serviço (DoS) é uma forma de ataque cibernético em que os criminosos almejam interromper ou travar um site, rede ou outro serviço on-line. De que forma? Sobrecarregando-o com um grande volume de solicitações falsas ou inúteis. Os cibercriminosos costumam utilizar redes de distribuição e dispositivos comprometidos para interromper os sistemas, visando um ou mais dos componentes necessários para estabelecer uma conexão a um recurso de rede, tornando o ataque DoS um ataque DDoS – como em negação de serviço distribuída -. Os tipos mais comuns são:

-

Ataques volumétricos – o tipo mais antigo de ataques (D)DoS, que empregam grandes volumes de tráfego para preencher a capacidade de largura de banda entre a rede da vítima e a internet, ou capacidade dentro da rede da vítima. Os maiores ataques volumétricos são (atualmente) medidos em terabits por segundo (Tbps) – que equivale a, aproximadamente, nove mil conexões típicas de internet.

-

Ataques de protocolo – esses ataques exploram o design do protocolo de comunicação subjacente para esgotar os recursos do sistema visado. Por exemplo, durante uma inundação SYN, o invasor pode sobrecarregar todas as portas disponíveis em uma máquina de servidor alvejada, com o envio repetido de pacotes de solicitação de conexão inicial (SYN), causando lentidão ou falta de resposta ao tráfego legítimo, por parte do dispositivo atingido.

-

Ataques à camada de aplicação – esse tipo de ataque tem como alvo aplicações web abertas ao público, por meio de um alto volume de tráfego falsificado ou falso. Um exemplo é um ataque de inundação HTTP, que inunda um servidor web específico com solicitações HTTP GET e HTTP POST legítimas (em dezenas de milhões por segundo). Mesmo que o servidor possa ter largura de banda suficiente, ele é sobrecarregado por solicitações falsas, limitando a capacidade de processar suas contrapartes legítimas. Dependendo da duração do ataque, o servidor poderá ficar sem capacidade de processamento.

|

Negação de serviço (DoS) x Negação de serviço distribuída (DDoS) A diferença está no número de máquinas de ataque. Um ataque DoS costuma ter o uso de um script ou ferramenta, origina-se de um único dispositivo e tem como alvo um servidor ou endpoint específico. Por outro lado, os ataques DDoS são executados por uma extensa rede de dispositivos comprometidos controlados pelo invasor – também conhecidos como botnets – e podem ser utilizados para sobrecarregar dispositivos, aplicativos, sites, serviços ou até mesmo redes inteiras das vítimas. Fonte: ESET |

2. Ataque de script entre sites

Os ataques de script entre sites (XSS) permitem que invasores comprometam as interações entre usuários e um aplicativo vulnerável. De que forma? De acordo com o OWASP, os ataques de script entre sites “são um tipo de injeção, em que scripts maliciosos são injetados em sites benignos e confiáveis”. Quando o código malicioso é executado dentro do navegador da vítima, os invasores podem comprometer totalmente a interação da vítima com o aplicativo.

A vulnerabilidade permite aos invasores burlarem a política de mesma origem projetada para diferenciar os sites entre si. Os cibercriminosos podem se passar por vítimas e realizar quaisquer ações que os usuários também possam realizar e, portanto, acessar qualquer dado dos usuários. Caso as vítimas tenham acesso privilegiado ao aplicativo, os invasores poderão obter controle total sobre todas as funcionalidades e dados desse aplicativo.

3. Ataques de injeção

-

Injeção de código – é a exploração de um erro de computador, causado pelo processamento de dados inválidos. Em geral, os invasores introduzem o código malicioso em um programa de computador vulnerável e alteram o fluxo de execução. A inserção de código bem-sucedida pode ser muito danosa – ela permite a disseminação de malware e, principalmente, a disseminação de worms de computador nas redes da empresa. Os invasores podem comprometer a integridade do banco de dados e as propriedades de privacidade, segurança e, até mesmo, a correção dos dados.

-

Ataques de injeção de SQL (SQLi) – os invasores tentarão manipular as consultas SQL realizadas no aplicativo web para obter acesso direto aos seus dados. Isso costuma ser feito por meio de um campo de entrada de formulário da web, campos de comentários ou outros locais de interação dos usuários com o seu site.

-

Ataques de comando – os aplicativos web precisam acionar um comando do sistema no servidor web que os executa periodicamente. Caso a entrada do usuário não seja autenticada e restrita, os invasores podem inserir um comando no sistema, fazendo o acesso em nível de usuário. A injeção de comando pode comprometer um aplicativo e seus dados ou todo o sistema com os servidores e infraestrutura conectados.

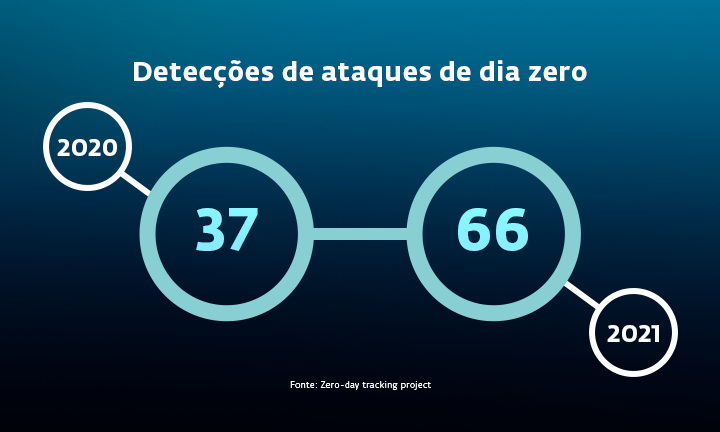

4. Ataques de dia zero

De acordo com a MIT Technology Review, os ataques de hackers de dia zero quebraram recordes em 2021. Uma exploração de dia zero – uma maneira de lançar um ataque cibernético por meio de uma vulnerabilidade desconhecida anteriormente – é, basicamente, o instrumento mais valioso que um hacker pode ter; essas explorações podem custar mais de 1 milhão de dólares no mercado aberto (open market).

Um ataque de dia zero, geralmente, começa com uma vulnerabilidade de segurança completamente desconhecida no sistema operacional ou aplicativo do computador. Um caso semelhante, um pouco menos perigoso, é o dia-n (n-day"): uma vulnerabilidade no sistema operacional ou nos aplicativos para os quais a atualização com correção não foi lançada ou sobre a qual os desenvolvedores do aplicativo não sabiam ou não tiveram tempo suficiente para resolver. Em ambos os casos, a exploração acontece antes que todos (que precisam saber) estejam cientes da vulnerabilidade ou antes que a correção seja disponibilizada publicamente. Por isso, os usuários que confiam na fonte dos patches de software, normalmente, não sabem sobre a existência das ameaças.

Saiba mais sobre a vulnerabilidade Log4Shell, descoberta recentemente, e sobre como detectá-la.https://www.eset.com/blog/business/log4shell-eset-blocks-hundreds-of-thousands-of-attack-attempts/ De acordo com algumas fontes, os resultados dessa falha podem afetar centenas de milhões de dispositivos por muitos anos.

5. Ataques Man-in-the-middle (MITM)

O exemplo mais conhecido de um ataque man-in-the-middle (MitM) é a espionagem ativa; nesse caso, um invasor intercepta o tráfego entre duas ou mais vítimas. Isso permite que o invasor não apenas veja a conversa, mas também faça alterações, sem que nenhuma das vítimas saiba que o invasor está manipulando a interação.

Esse é um resultado específico da capacidade de subverter o protocolo de autenticação. O Instituto Nacional de Padrões e Tecnologia aponta que, no contexto da autenticação, o invasor geralmente está posicionado entre o requerente e o verificador e entre o registrante e o provedor de serviços na nuvem (CSP), durante o registro, ou entre o assinante e o CSP, durante a vinculação do autenticador.

6. Ataques de força bruta

Um ataque de força bruta utiliza tentativa e erro para decifrar senhas, credenciais de login ou chaves de criptografia, com o objetivo de obter acesso não autorizado a contas individuais e sistemas e redes de organizações. Muitas vezes, são utilizadas botnets, por sua maior velocidade devido ao alto volume de dispositivos, realizando a adivinhação, paralelamente. As botnets também são mais difíceis de bloquear, pois incluem uma ampla variedade de IPs.

Os intuitos desse ataque incluem a disseminação de malware, exploração de anúncios da empresa ou dados de atividades e prejuízo à reputação corporativa. “Atualmente, diversos sites e serviços populares bloqueiam o acesso após cinco a dez tentativas incorretas de um endereço IP específico. Uma botnet tem maior chance de adivinhar as informações corretas utilizando uma variedade de Ips em uma região geográfica específica”, explica Ondřej Kubovič, especialista da ESET.

Os hackers experimentam diversos nomes de usuário e senhas, geralmente, por meio de um computador, para testar uma ampla variedade de combinações até encontrarem as informações de login corretas. O invasor utiliza um software, ou pelo menos algum código ou script, com a capacidade de adivinhar milhares de senhas em poucos segundos ou minutos.