Por vezes, os sites são chamados de “vitrines” da era digital, e é por um bom motivo. Eles podem influenciar positivamente a maneira como os clientes veem sua empresa ou produto, ajudando a criar a primeira impressão perfeita ou a confiança em seu serviço – ou, por outro lado, fazendo exatamente o oposto, em especial quando não contam com uma proteção cibernética apropriada. Você sabia que o seu site pode carregar um risco comercial? É hora de seguir a leitura.

Confiança hackeada

Imagine o seguinte: um usuário finalmente decide comprar o seu produto – mas a loja virtual está fora do ar. Ou, o que é pior, o cliente tem as suas credenciais do cartão de crédito roubadas devido a uma vulnerabilidade no site. Como resultado, as informações que os usuários enviam ao site são encaminhadas diretamente ao criminoso.

Do mesmo modo, o invasor pode exibir conteúdo inadequado ou malicioso, por exemplo, em sua página inicial, podendo colocar seu cliente em risco. “Vazamentos de dados, bem como sites comprometidos e disfuncionais, podem prejudicar a confiabilidade da marca. A equação é simples: uma marca ruim é igual a um potencial de negócios fraco”, afirma Martin Cambal, gerente global de desenvolvimento web da ESET. Nos casos em que o site é utilizado não apenas para fins de apresentação, mas, principalmente, para a venda dos produtos e serviços on-line, o impacto de um ataque cibernético pode ser ainda mais significativo.

Quais são as dez principais vulnerabilidades de segurança?

Consulte a tabela da OWASP, um documento padrão de conscientização para desenvolvedores e segurança de aplicativos da web.

Embora a recomendação da maioria dos especialistas seja a comunicação transparente quanto aos ataques cibernéticos por parte das empresas e a regulamentação exija isso em alguns casos de violação de dados, as empresas decidem pela mudança da marca, pensando não ser possível uma restauração de imagem. Em 2015, por exemplo, o site de encontros Ashley Madison, pertencente à empresa de entretenimento social Avid Life Media, que conectava clientes em busca de casos (extraconjugais), sofreu um ataque de hackers. Foram expostas informações pessoais de quase 37 milhões de usuários, incluindo seus nomes, endereços e fantasias sexuais secretas.

Como afirmado por Karen Robson e Leyland Pitt em um estudo publicado em 2018, “após o ataque, a Avid Life Media e a Ashley Madison passaram por diversas mudanças, em um esforço para reconstruir e passar por um rebrand”. Algumas semanas depois, o CEO da Avid Life Media deixou o cargo e, em 2016, a empresa mudou o nome para Ruby Corp., alterando o slogan da assinatura e as imagens da marca. Quer saber mais detalhes? Leia a matéria com a análise dos principais acontecimentos da violação.

Lição aprendida: mesmo que, algumas vezes, o objetivo dos hackers seja apenas derrubar o site, na maioria dos casos, o intuito é o roubo de contas contendo dados de clientes para uma possível venda. Considerando que as violações de dados são bastante comentadas, e as informações tendem a ser divulgadas por todos os meios de comunicação – ou em sites especializados, como o HaveIBeenPwned –, a credibilidade da marca sofre grande impacto.

Bloqueio de sites pelos mecanismos de pesquisa

“Esse site pode ser hackeado” – já viu essa mensagem nos resultados da pesquisa do Google? Os mecanismos de pesquisa são capazes de identificar páginas que podem ser prejudiciais. Caso esteja comprometido, o seu site pode aparecer entre elas.

Além disso, a Google tem retirado os sites invadidos dos resultados de pesquisa. Além dos mecanismos de pesquisa, os softwares antivírus também detectam os sites possivelmente invadidos, desincentivando o acesso dos usuários.

Espionagem indesejada

Alguns cibercriminosos informam sobre a invasão do site, outros, porém, permanecem disfarçados. “Espionar o concorrente, monitorar o número de pedidos em lojas virtuais específicas, roubar dados cruciais … Há diversas razões pelas quais um site pode ter sido invadido. Já presenciei situações em que, por exemplo, um portal de comparação de preços recebeu um e-mail anônimo com os contatos de 30, mil proprietários de lojas virtuais na República Tcheca.. Evidentemente, a empresa não pagou nada, ignorando a oferta. Porém, essa experiência demonstra que a monetização de dados pode ser uma das motivações para a espionagem secreta de hackers no seu site”, lembra Cambal. “Além disso, há casos em que os invasores percorrem o site em busca de vulnerabilidades e, encontrando alguma, eles dão mais informações apenas mediante pagamento– o que deve ser desconsiderado.”

Existem também os chamados script kiddies, que também podem ser prejudicais ao site da sua empresa – esses indivíduos relativamente inexperientes se aproveitam de scripts ou programas desenvolvidos por outros hackers para rastrear o código do site em busca de vulnerabilidades. Ao serem capazes de fazer o upload de documentos para o site, eles também podem sua alterar a aparência visual ou conteúdo. “Isso pode gerar sobrecarga nos servidores, derrubando o site e impedindo os clientes de – entre outras ações – realizarem a compra de produtos”, acrescenta Cambal. Isso pode resultar em ganhos perdidos e uma experiência desagradável para o cliente – além dos custos adicionais necessários para a resolução do problema.

Ataques mais sofisticados podem desativar apenas uma parte do site, como, por exemplo, o paywall. “Ao não realizar o monitoramento dos arquivos de log do servidor corretamente, as empresas podem não identificar que a causa do problema foi um ataque cibernético e, assim, começam a procurar o erro nos aplicativos do site que desenvolvem”, explica Cambal. “Dessa forma, as empresas também perdem tempo e dinheiro – quanto mais tempo o paywall estiver inativo, mais tempo os visitantes ficarão impossibilitados de fazer compras.” Lembre-se de que, ao proteger o site, você protege não apenas a reputação da sua marca, mas também os seus clientes.

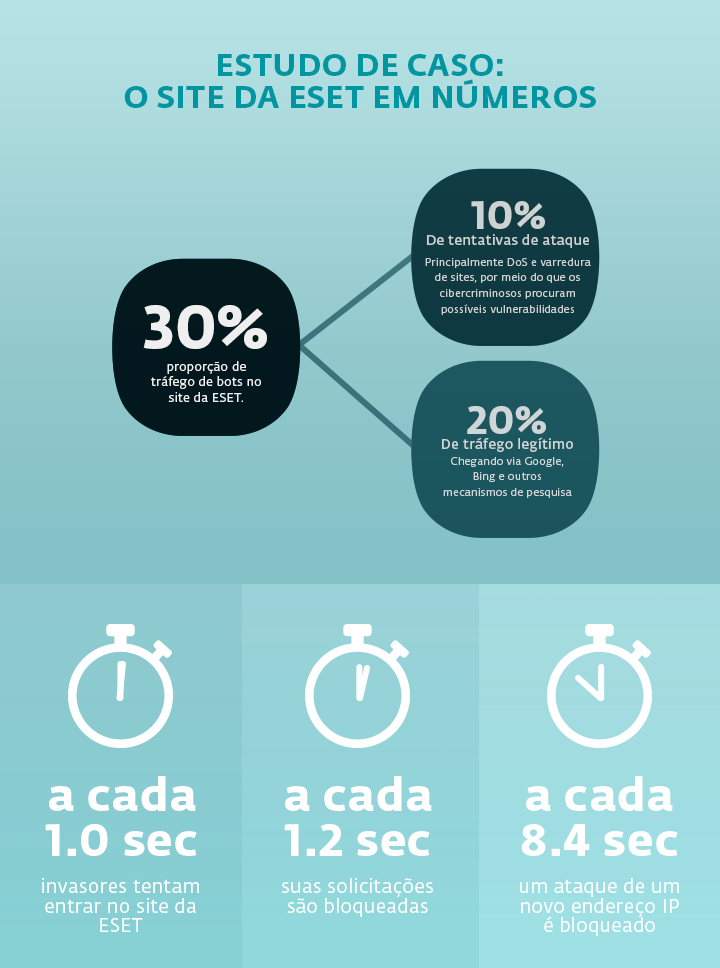

“O tráfego no site da ESET é bastante alto, por isso, a proporção de tráfego de bot pode parecer muito baixa. Porém, no caso de empresas com sites que recebem cerca de mil visitantes por dia, a proporção de tráfego de bots nos servidores pode chegar a 80%. O número de visitas observado, por exemplo, no Google Analytics, não oferece uma perspectiva geral do número total de solicitações. Portanto, o monitoramento dos logs de acesso é muito importante”, acrescenta Martin Cambal, gerente global de desenvolvimento web da ESET.

Quais são os tipos de ataques contra sites mais comuns? Leia mais