Clones de voz criados com inteligência artificial podem tornar muito fácil para os invasores cibérneticos chegarem até você. Jake Moore, Conselheiro Global de Segurança da ESET, experimentou isso em primeira mão.

“A qualidade da voz clonada, criada por um dos meus colegas, me surpreendeu tanto que decidi usar o mesmo software para propósitos 'duvidosos' e testar até onde eu conseguiria ir, tentando enganar uma pequena empresa—claro, com permissão”, conta Jake Moore, da filial do Reino Unido da ESET.

Adivinha? O resultado foi surpreendentemente fácil e levou quase nenhum tempo.

Desde que o conceito de inteligência artificial ganhou popularidade graças a filmes como Blade Runner e O Exterminador do Futuro, as pessoas ficaram curiosas sobre o que essa tecnologia poderia criar a seguir.

No entanto, só agora, devido ao avanço da tecnologia de computação e à atenção da mídia, estamos vendo a inteligência artificial alcançar um público global. Com isso, é provável que comecemos a presenciar ataques criativos e bastante sofisticados, com consequências muito prejudiciais.

Usando um clone de voz para solicitar dinheiro

Jake Moore passou muitos anos trabalhando na polícia, o que o ensinou a pensar como um criminoso. Essa abordagem traz várias vantagens tangíveis e subestimadas: quanto mais alguém pensa ou age como um criminoso (sem se tornar um), melhor pode se proteger. Isso é essencial para se manter atualizado sobre as últimas ameaças e antecipar tendências futuras.

Para testar algumas das possibilidades da inteligência artificial atual, Jake precisou mergulhar novamente na mentalidade de um criminoso digital e realizar um ataque ético a uma empresa.

Primeiro, ele perguntou a um conhecido (vamos chamá-lo de Harry) se poderia clonar sua voz e usá-la para atacar sua empresa. Harry concordou e permitiu que Jake iniciasse o experimento criando um clone de sua voz usando um software facilmente disponível. Obter a voz de Harry foi bastante fácil, ele frequentemente cria vídeos promocionais curtos para seu negócio em seu canal no YouTube. Assim, Jake só precisou combinar alguns desses vídeos e obteve uma boa amostra de áudio para trabalhar. Em poucos minutos, ele gerou um clone da voz de Harry que soava exatamente como ele e poderia então digitar qualquer coisa para ser lida em sua voz.

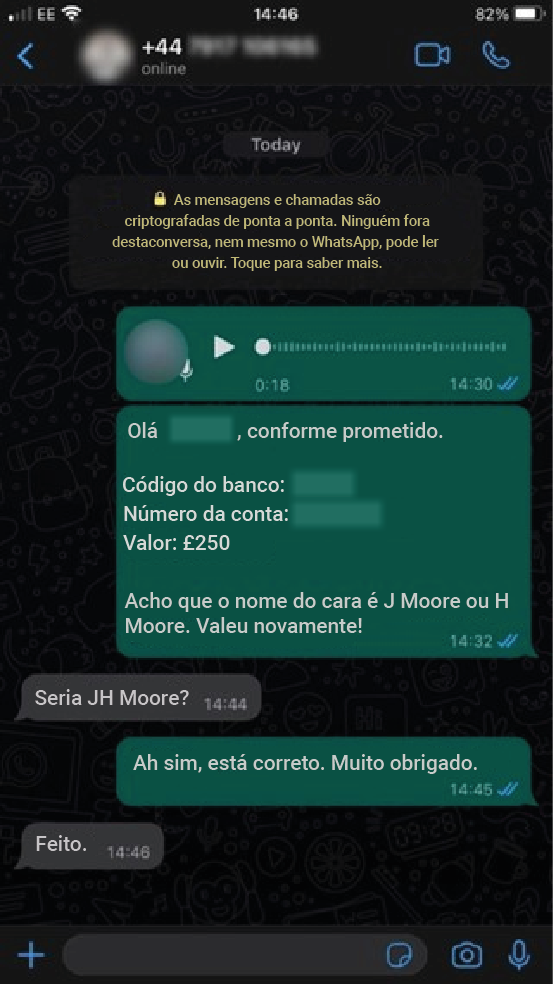

Para tornar o ataque mais convincente, Jake decidiu também sequestrar a conta do WhatsApp de Harry, com permissão, é claro. Ao trocar os cartões SIM, Jake ganhou acesso à conta e enviou uma mensagem de voz para a diretora financeira da empresa (vamos chamá-la de Sally). A mensagem continha um pedido de pagamento de £250 a um “novo fornecedor”. Jake escolheu realizar o ataque enquanto Harry estava em um almoço de negócios, o que proporcionou o momento perfeito.

Na mensagem de voz falsa, Harry disse onde estava e mencionou que precisava pagar um “novo arquiteto”, prometendo enviar os dados bancários separadamente na próxima mensagem. Informações adicionais enviadas após a mensagem de voz do WhatsApp foram suficientes para convencer Sally de que o pedido era genuíno. Em 16 minutos após a primeira mensagem, £250 haviam sido transferidos para a conta pessoal de Jake.

Jake admite que ficou chocado com quão simples foi e com a rapidez com que convenceu Sally de que a voz clonada de Harry era real.

Esse nível de manipulação funcionou devido a uma combinação de fatores relacionados:

- O número de telefone usado era da diretora.

- A história fabricada se alinhava com os eventos do dia.

- A mensagem de voz, claro, soava como o chefe.

Sally afirmou mais tarde que tudo isso foi mais do que suficiente para que ela atendesse ao pedido. Não é preciso dizer que a empresa desde então adicionou medidas de segurança adicionais para proteger suas finanças. E, claro, Jake devolveu os £250.

Conta falsa no WhatsApp Business

Roubar a conta do WhatsApp de outra pessoa por meio de um ataque de troca de SIM pode ser um método um tanto demorado para tornar um ataque mais credível, mas isso acontece com mais frequência do que você pode imaginar. No entanto, os cibercriminosos não precisam necessariamente ir tão longe para alcançar o mesmo resultado.

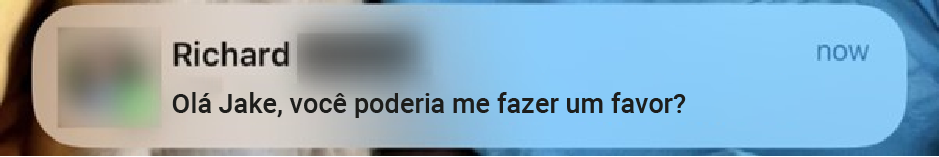

Jake também se tornou alvo de um ataque que, à primeira vista, parecia credível. Alguém enviou uma mensagem pelo WhatsApp se passando por um amigo que é um executivo sênior em uma empresa de TI.

A dinâmica interessante do ataque foi que, embora Jake esteja acostumado a verificar informações, essa mensagem veio com um nome de contato vinculado em vez de aparecer como um número. Isso foi particularmente intrigante porque o número de onde a mensagem veio não estava salvo na lista de contatos de Jake, e ele assumiu que ainda apareceria como um número de celular, não como um nome.

Aparentemente, os atacantes conseguiram fazer isso simplesmente criando uma conta de WhatsApp Business, que permite adicionar qualquer nome, foto e endereço de e-mail à conta, tornando-a imediatamente parecer genuína. Adicione a isso a clonagem de voz usando inteligência artificial, e voilà, entramos na próxima geração de engenharia social.

Felizmente, Jake sabia desde o início que era um golpe, mas muitas pessoas poderiam cair nesse truque simples, o que poderia levar a perdas financeiras.

À medida que o aprendizado de máquina e a inteligência artificial avançam a passos largos e se tornam cada vez mais acessíveis às massas, estamos entrando em uma era em que a tecnologia está começando a ajudar os criminosos de maneira mais eficaz do que nunca, graças ao aprimoramento de todas as ferramentas existentes que ajudam a ocultar a identidade e a localização dos criminosos.

Como se proteger de golpes de clonagem de voz?

Vamos voltar aos nossos experimentos e passar por várias precauções básicas que os proprietários de empresas devem adotar para não se tornarem vítimas de clonagem de voz ou outros golpes.

- Siga os processos de aprovação e negócios.

- Verifique indivíduos e processos; por exemplo, confirme todos os pedidos de pagamento com a pessoa que (supostamente) enviou o pedido, mesmo que isso exija uma segunda verificação, e tenha transferências aprovadas por dois funcionários da sua empresa.

- Acompanhe as últimas tendências no mundo da tecnologia.

- Ajuste a educação dos seus funcionários e as medidas de segurança de acordo.

- Use algum software de segurança em múltiplas camadas.

Aqui estão algumas dicas sobre como se proteger de trocas de SIM e outros ataques destinados a separar você de suas informações pessoais ou dinheiro:

- Limite a quantidade de informações pessoais compartilhadas online. Sempre que possível, evite publicar seu endereço ou número de telefone.

- Limite o número de pessoas que podem ver suas postagens e outros conteúdos nas redes sociais.

- Esteja atento a golpes de phishing e outras tentativas de extrair suas informações pessoais.

- Use a autenticação em duas etapas (2FA), como aplicativos de autenticação ou dispositivos de autenticação hardware.

A importância da 2FA não pode ser subestimada, não se esqueça de usá-la também na sua conta do WhatsApp e em todas as outras contas que oferecem essa opção.

Ao olhar para os ataques de clonagem de voz, pode-se sentir medo, mas a verdade é que até mesmo esses golpes avançados podem ser evitados. Seguindo as dicas mencionadas e mantendo-se vigilante, você pode reconhecer a verdadeira voz de uma pessoa que conhece de um robô enganoso.